阿里云开发者社区

大家在互动

大家在关注

综合

最新

有奖励

免费用

FunASR 语音大模型在 Arm Neoverse 平台上的优化实践

Arm 架构的服务器通常具备低功耗的特性,能带来更优异的能效比。相比于传统的 x86 架构服务器,Arm 服务器在相同功耗下能够提供更高的性能。这对于大模型推理任务来说尤为重要,因为大模型通常需要大量

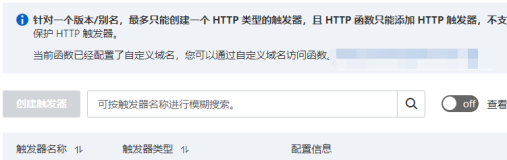

让你的文档从静态展示到一键部署可操作验证

通过函数计算的能力让阿里云的文档从静态展示升级为动态可操作验证,用户在文档中单击一键部署可快速完成代码的部署及测试。这一改变已在函数计算的活动沙龙中得到用户的认可。

一键生成视频,用 PAI-EAS 部署 AI 视频生成模型 SVD 工作流

本教程将带领大家免费领取阿里云PAI-EAS的免费试用资源,并且带领大家在 ComfyUI 环境下使用 SVD的模型,根据任何图片生成一个小短视频。

卓越工程布道:掌握条件判断的模式

本文是普适性的经验分享,并非按规范局限在 JavaScript 前端视角 做出的总结,除JavaScript外还深入结合了ActionScript 3.0、PHP、C / C++、Basic非纯粹OO

飞天技术沙龙 | AI原生应用架构专场

阿里云云原生开源开发者沙龙北京站 PPT 合集

乘风问答官5月排位赛开启!

2024年5月起乘风问答官专属活动全新起航鼓励问答官们积极给予高质量的解答和参与讨论给社区带来更好的体验~2024年5月问答官专属每周积分活动、每月排位赛开启欢迎问答官们参与。 面对对象 所有乘风问

一文浅谈CodeReview中的一些思考

CodeReview在日常的开发过程中越来越被重视,它在提高代码质量同时促进团队成员之间的知识共享和技能提升方面发挥了诸多作用,本文将主要围绕CodeReview展开,简单聊聊在CodeReview过

OpenKruise v1.6 版本解读:增强多域管理能力

OpenKruise 在 2024.3 发布了最新的 v1.6 版本(ChangeLog),本文对新版本的核心特性做整体介绍。

最佳实践|如何使用c++开发redis module

本文将试着总结Tair用c++开发redis module中遇到的一些问题并沉淀为最佳实践,希望对redis module的使用者和开发者带来一些帮助(部分最佳实践也适用于c和其他语言)。

10倍性能提升-SLS Prometheus 时序存储技术演进

本文将介绍近期SLS Prometheus存储引擎的技术更新,在兼容 PromQL 的基础上实现 10 倍以上的性能提升。同时技术升级带来的成本红利也将回馈给使用SLS 时序引擎的上万内外部客户。

1 名工程师轻松管理 20 个工作流,创业企业用 Serverless 让数据处理流程提效

为应对挑战,语势科技采用云工作流CloudFlow和函数计算FC,实现数据处理流程的高效管理与弹性伸缩,提升整体研发效能。

SLS 查询新范式:使用 SPL 对日志进行交互式探索

像 Unix 命令一样支持多级管道级联,像加工预览一样实时处理查询结果,更便捷的交互,更丰富的算子,更灵活的探索半结构化日志,快来试试使用 SPL 语言查询日志数据吧~

得物 ZooKeeper SLA 也可以 99.99%丨最佳实践

在本文中,作者探讨了ZooKeeper(ZK)的一个内存占用问题,特别是当有大量的Watcher和ZNode时,导致的内存消耗。

流水线运行出错排查难?AI 来帮你

目前云效流水线 Flow 内 Java 构建、Node.js 构建、Java 单元测试、Node.js 单元测试这 4 个步骤均接入了智能排查的能力。

高峰无忧,探索PolarDB PG版Serverless的弹性魅力

在数字经济时代,数据库成为企业命脉,面对爆炸式增长的数据,企业面临管理挑战。云原生和Serverless技术革新数据库领域,PolarDB PG Serverless作为阿里云的云原生数据库解决方案,

【云效流水线 Flow 测评】驾驭云海:五大场景下的云效Flow实战部署评测

云效是一款企业级持续集成和持续交付工具,提供免费、高可用的服务,集成阿里云多种服务,支持蓝绿、分批、金丝雀等发布策略。其亮点包括快速定位问题、节省维护成本、丰富的企业级特性及与团队协作的契合。基础版和

Serverless 应用引擎产品使用之在阿里函数计算中,使数据库和阿里云函数计算位于同一个内网中如何解决

阿里云Serverless 应用引擎(SAE)提供了完整的微服务应用生命周期管理能力,包括应用部署、服务治理、开发运维、资源管理等功能,并通过扩展功能支持多环境管理、API Gateway、事件驱动等

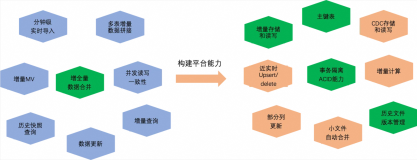

MaxCompute 近实时增全量处理一体化新架构和使用场景介绍

本文主要介绍基于 MaxCompute 的离线近实时一体化新架构如何来支持这些综合的业务场景,提供近实时增全量一体的数据存储和计算(Transaction Table2.0)解决方案。

保姆级python项目离线部署服务器教程只需这一篇就够了(建议收藏)

这篇文章提供了详尽的Python项目在离线Linux(CentOS)服务器上的部署教程。作者首先介绍了环境背景,强调了无网络环境和使用有网络的CentOS虚拟机准备安装包的重要性。教程分为两部分:外网

国内独家|阿里云瑶池发布ClickHouse企业版:云原生Serverless新体验

全面升级为云原生架构,支持云原生按需弹性Serverless能力,解决了长期困扰用户的集群扩展效率和平滑性问题。

Llama 3开源!魔搭社区手把手带你推理,部署,微调和评估

Meta发布了 Meta Llama 3系列,是LLama系列开源大型语言模型的下一代。在接下来的几个月,Meta预计将推出新功能、更长的上下文窗口、额外的模型大小和增强的性能,并会分享 Llama

基于Ollama+AnythingLLM轻松打造本地大模型知识库

Ollama是开源工具,简化了在本地运行大型语言模型(ile优化模型运行,支持GPU使用和热加载。它轻量、易用,可在Mac和Linux上通过Docker快速部署。AnythingLLM是Mintple

云原生数据仓库产品使用合集之在云数据仓库ADB中,GROUP BY操作中出现NULL值,如何解决

阿里云AnalyticDB提供了全面的数据导入、查询分析、数据管理、运维监控等功能,并通过扩展功能支持与AI平台集成、跨地域复制与联邦查询等高级应用场景,为企业构建实时、高效、可扩展的数据仓库解决方案

Python小项目:利用tkinter开发测手速小游戏

这个小游戏使用Tkinter创建了一个简单的图形用户界面,用户点击“开始”按钮开始测试,然后点击“停止”按钮停止测试并显示反应时间。你可以根据需要进一步定制化游戏的界面和功能。

Python人工智能与机器学习

【4月更文挑战第11天】Python在AI和ML领域占主导地位,得益于其简洁语法、强大库支持和活跃社区。关键应用包括数据预处理(Pandas, NumPy)、模型训练(scikit-learn, Te

数据管理DMS操作报错合集之阿里云DMS控制台上展示出了已经删除的数据库信息,如何解决

数据管理DMS(Data Management Service)是阿里云提供的数据库管理和运维服务,它支持多种数据库类型,包括RDS、PolarDB、MongoDB等。在使用DMS进行数据库操作时,可

【专栏】Python在人工智能领域的应用现状、优势及未来趋势

【4月更文挑战第27天】本文探讨了Python在人工智能领域的应用现状、优势及未来趋势。Python作为数据科学、机器学习、深度学习和自然语言处理的首选语言,拥有丰富的库如NumPy、Pandas、T

【MySQL-10】数据库函数-案例演示【字符串/数值/日期/流程控制函数】(代码演示&可cv代码)

【MySQL-10】数据库函数-案例演示【字符串/数值/日期/流程控制函数】(代码演示&可cv代码)

VSCode安装TONGYI Lingma插件时,系统弹出警示

在使用Visual Studio Code安装TONGYI Lingma插件后,系统分别跳出两条系统提示:此应用无法在你的电脑上运行若要找到适用于你的电脑的版本请咨询软件发布者。 使用的是Visua

1、通过CPU计算,联邦计算也不会节省时间,对于大模型性能会不会很差,后续会不会支持高性能GPU计算

1、通过CPU计算联邦计算也不会节省时间对于大模型性能会不会很差后续会不会支持高性能GPU计算提速。

联邦学习是支持多个参与方共同训练数据,这个“多方”是指来自不同的组织吗?

联邦学习是支持多个参与方共同训练数据这个“多方”是指来自不同的组织吗不同组织之间是如何从技术上保证各方数据安全而又都能获得共有模型利益的训练过程的服务器是部署在哪些组织中会不会还是有组织担心数据泄露

纵向联邦学习使用PSI对齐数据是由服务器来执行吗?是相当于外包PSI查询并把交集结果返回给客户端吗?

纵向联邦学习使用PSI对齐数据是由服务器来执行吗是相当于外包PSI查询并把交集结果返回给客户端吗还有每一轮训练都需要对齐吗

1.联邦学习算法,怎么做单机算法调优,独立单份的数据做联邦算法,不准,怎么同步修改联邦算法

1.联邦学习算法怎么做单机算法调优独立单份的数据做联邦算法不准怎么同步修改联邦算法升级算法的依据是什么 2.同态加密 这个是什么加密这块是否做了国产化还是依赖国外加密技术 3.primihub已经可

什么是联邦学习?与PyTorch的分布式训练有什么区别与联系?

什么是联邦学习与PyTorch的分布式训练有什么区别与联系primihub 对算力有什么要求需要GPU之类的吗能否帮举个实际例子比如primihub具体解决了哪个问题

unity,这个游戏框架相比其他的例如 cocos、unreal 等有什么优缺点呢

unity这个游戏框架相比其他的例如 cocos、unreal 等有什么优缺点呢移动端、web端表现如何开发效率怎么样