本节书摘来自异步社区《网络安全测试实验室搭建指南》一书中的第1章1.2节硬件要求,作者【美】Michael Gregg(迈克尔 格雷格),更多章节内容可以访问云栖社区“异步社区”公众号查看。

1.2 硬件要求

在你进行任何测试之前,显然你需要集成一个硬件环境。同时你也希望尽可能地节省开支。一个完整的网络安全实验室会包含许多组件,有些是必需的(比如网线),有些可根据个人需求或经济情况酌情添加。尽管一台计算机有可能包括了你所需的全部组件,但随着时间推移,你的需求还是会随着研究的问题的复杂程度增长的。

下面列出了你可能会用到设备。

计算机。

常用接线工具。

网线。

网络附加存储设备(NAS)。

集线器。

交换机。

路由器。

移动硬盘。

互联网接入。

思科公司的某些设备。

防火墙。

无线接收器。

KVM切换器。

浪涌电压抑制器和电源板。

在你的实验室中,往往你需要各种不同的网线来配置不同需求的实验网络。许多用例必须使用特定的网络配置。你可能还要准备一些其他顺手的修理工具来检验网线是否可用甚至自己制作网线,比如剥线钳、压线钳、穿线器等。事实证明交叉线和回环适配器都是很好用的。

集线器、交换机和路由器都是网络基础设施中的标准部件。你必须非常明白这些设备所扮演的不同角色。不是所有的交换机的性能都是一样的。同样,不同型号的路由器差别也会很大,最好在做选择之前多比较几个。思科公司的产品非常受欢迎并且几乎随地都能买到,在你的组合中添加些思科的产品是个不错的选择。

互联网接入也是非常重要的。你将会研究各种不同的课题,也需要下载必要的软件,或者将来你可能需要建立一个基于互联网的攻击模型,这都需要互联网接入。如果你现在还在蹭你家邻居的WiFi上网,虽然这么说有些尴尬,但我要告诉你:是时候给你的网络服务提供商打电话开通你专属的上网服务了。

建立一个防火墙之后你就会发现它是多么有用。作为一个安全专家,你理应对这些设备有着自己独到的见解。在某些实验中,防火墙将成为至关重要的一环。在日常工作中,你也应该用防火墙来隔绝你的实验室网络和工作网络,一旦实验中发生危险,防火墙可避免你的工作网络受到牵连。

别忘了最基本的后勤保障,你需要桌子和架子来放置设备,还有电源板和电压抑制器。如果你有一个旧的不间断电源,你可以把它再次利用上。由于你可能会用到摆在一起的多台主机,你并不需要为每一台计算机配一套鼠标键盘显示器,一套KVM切换器将完美解决这个问题,为你节省空间的同时也节省了开支。以上设施都准备好之后,现在你可以把注意力转移到你所需的计算机核心硬件上了。

注意:

商用级别的设备要比面向个体的产品有许多优势。如果你用的思科公司 的路由器,哪怕是二手的有些磨损了,也比你用Netgear公司的小型家用路由器效果更好。

1.2.1 物理硬件

当涉及计算机系统时,有三项关键指标是必须考虑的:处理器、内存和硬盘存储空间。一个快速的处理器、足够的内存和硬盘容量能为你提供很多便利。

“快”和“大”这两个词的标准也在随着时间的推移而改变。但总体来说,如果要运行一个Windows操作系统的主机,因特尔酷睿i5的处理器及32GB的内存容量就是不错的配置了。把它当作你硬件的最低配置要求。另外,如果你运行的是Linux系统的话,内存的标准可以降低一些。

而就外存储器而言,内置1TB的串口硬盘是最低标准。虽然固态硬盘并不是必需的,但使用固态硬盘却能减少系统的启动时间和响应时间。你可以使用可移动存储设备如U盘或网络附加存储设备备份你的系统,这样就算在实验中不小心把系统损坏也能轻易还原。网络附加存储设备对于备份配置文件、下载软件或存储其他任何网络上用的数据都非常方便。拥有一个像这样可以由你的任意一台计算机访问的中央存储区是极好的。

现在可以开始搭建你的实验室了,那么先从哪里入手呢?首先,思考一下你要通过哪些途径配齐所有的设备。设备的来源大致可以归为以下三类。

已经拥有的设备。

购买全新的设备。

购买二手的设备。

接下来我们逐条讨论这三个选项各自的优缺点。

1.已经拥有的设备

不管是在你家中还是工作单位,你应该能找到一些可以用于组建你的实验室的物品。可能是在你抽屉里沉寂许久的一根网线,或者是闲置多年的储物架,又或者是刚刚被公司淘汰下来的计算机、交换机、路由器等。

但当你开始进行这项收集工作时,有几点注意事项。首先,这些闲置的物品可以由你随意支配吗?如果不是,你当然要去和后勤部门的负责人协商好确保你使用这些设备没有什么问题。接下来,你要评估一下哪些物品还能使用,然后列一个清单记录下来哪些物品可能在实验室里派上用场。这个时候你的清单列得越详细越好,把注意力放在本章之前提到的那些关键物品上。

最后,按照重要程度重新排列一下你的清单并选出你认为最有用的。保存好这份清单因为以后还要用。有一点需要注意,最好从你实验室中的核心设备开始准备,比如计算机、路由器、集线器、交换机、互联网接入、网线等。核心设备配置好后再添加其他附件会相对容易,另外在最初阶段不需要为每个设备都准备备用件。

2.购买全新的设备

当然,你可以选择购买全新的设备。如果你希望最短时间搭建好实验室的话,直接购买可能是最简单的方式了。唯一的问题是这会是一个昂贵的选项。如果你在单位或家里找不到闲置的可用设备,那你就不得不走这条路了。但如果你的实验室对你的如今的工作有很大帮助,并且在可预见的未来你也会一直用到的话,你选择购进新的设备还是比较划算的。

如果你决定选择购进新设备了,可以考虑向你所在单位提一个购置计划。在计划中列举出你这些设备能给公司或你所在部门带来的好处。重点讨论一下如果公司对你进行投资所能收获的回报。这个方法的好处是如果你的计划通过了,你获得资助,你的实验室就能添加最先进的设备。另外你还需要准备好所有的操作手册和相关软件。如果你没有获得资助,你需要考虑怎样分配你有限的资金了,一般来说一些核心设备可以够买高配最好的,其余不太重要的组件购买便宜的产品。

我们之前所提到那些你可能用到的所有设备中,到底哪个才是最值得购买全新的呢?很多人会认同计算机是实验室中最有用的设备,过时的计算机不但会运行越来越慢,内存容量和处理速度也跟不上当今的需要。而且,计算机的价格在近几年也有显著的下降。比如现如今你花500美元就能装备一台很不错的戴尔台式裸机。如果你打算使用Linux操作系统,你就不用在意你买的主机是否自带操作系统;又如果你打算使用KVM切换器让多个主机共享一套鼠标键盘显示器,那些没有自带显示器所以便宜的主机不正合你意吗?

注意:

关注一下内存和外存的价格,当你决定买新计算机时更应该谨慎一些。一般来说单独买内存条自己安装的话会更划算。涉及硬盘时,要小心市场上惯用的“蜜罐”陷阱,随着硬盘容量的增长,价格的增幅会超过容量的增幅。

3.购买二手的设备

如果你建立的网络实验室仅仅在家使用,购买二手设备就是性价比最高的途径了。尽管这个选项会耗费你不少精力,但却能为你省下一大笔开销。同时,购置二手设备这个过程也能激发你的创造力,创造力是在网络和信息安全领域力很重要的一项能力。调动一下你的想象力,有谁会出售用过的计算机和网络设备组件呢?你会发现该你周围不少人都在出售二手物品。电子城也能找到各种杂七杂八的配件。到最后你很可能选择购买翻新设备,就是那些买家买回家打开包装后发现不喜欢,由于还在包退期内便退回厂家的商品。在零售业中这种商品被称作B-stock。有些公司专门从事翻新设备的销售,用你的浏览器稍微搜索一下就能找到不少这类企业,比如www.liquidation.com和www.craigslist.com。另外,跳蚤市场(即旧货市场)上的不少卖家也专注于电子设备。

计算机生产商一般也会出售这种翻新产品。有时这些设备被退回的原因仅仅是因为用户被一个软件方面的小问题难住了(比如驱动没能安装成功),或者是按揭购买的产品因用户终止合同而被退回,又或者因为外观缺陷被退回。不管什么原因导致翻新产品的存在,对你来说你能以比市价低不少的价格购买相同配置的设备了。有些制造商把翻新设备的销售外包出去。总之你总能找到翻新设备的购买途径,互联网就是很常用的一种。

尽管购置二手设备会承担一些风险,但节省的开支是很可观的。在决定购买之前做一下调查,看看不同产品的风评如何,通过大家的评论横向对比一下。这两家网站专注于各类产品的测评工作:www.epinions.com、http://reviews.cnet.com。会对你有所帮助。

4.线上竞拍

在20世纪90年代中期,eBay公司就开发出了线上竞拍系统。线上竞拍可能与你所熟悉的拍卖过程有些不同。出价最高者赢得线上竞拍的商品,但这个最高出价可能会保持三天也没人加价直到拍卖结束,也可能在直到拍卖结束前三秒一直有人追价。有些人就喜欢在竞拍即将结束的前几秒出价,来狙击那些看似胜利在望的买家。对于卖家来说,拍卖所得总利润中有一部分要被网站收取作为服务费。买家也很关注最终竞价里到底有多大一部分会作为额外的服务费。要注意有些卖家会利用该线上竞拍系统进行诈骗,例如买家竞拍成功后卖家根本不发货,或者发给买家与之前展示不符的物品甚至坏的。在这里给买家提供一些建议。

不要出价太高以免最终竞价超出物品的实际价值太多。

多向卖家咨询所拍物品的详细信息。

在竞拍快要结束时时刻关注当前价格,这时你可能多花几美元就能收获超值的物品。

线上竞拍网站包括www.liquidators.co、www.ubid.com和www.ebay.com。eBay是当前规模最大的网站。事实证明无论你有购买的需求还是出售的需求,eBay都是非常宝贵的资源。eBay分类中也有计算机和网络专区,如果你想找某一特定设备,比如某一个品牌的特定型号的路由器,eBay的计算机网络专区肯定不会让你失望。即使到最后你什么也没买,你对各种设备的市场价也有一个很客观的了解。对二手设备的价格的独立判断是很有必要的。

本章我们并不是讨论eBay网站的优劣,但有一点必须要告诉你:在你做好准备承担线上竞拍可能带来的潜在的风险和损失之前,不要在eBay网站上买任何物品。尽管这个平台上绝大多数的商家都是合法的,诈骗的事却时有发生。你需要自己来判断。

你需要知道由于eBay上的交易通常不需要缴纳州销售税,这部分钱就会算到邮费和手续费中。邮寄过程可能会花费一段时间,有些卖家会在竞价结束后迅速出货,然而有些卖家会让你等上甚至好几天。虽然你不能因此责怪卖家,如果你自己时间紧迫的话只能提前竞拍了。总而言之,eBay是一个很棒的资源。只要做好判断,它不会让你失望的。

5.旧货商店

旧货商店是经常被忽略的地方。有不少旧货店处理计算机和网络设备,这些旧货商店的运营理念就是回收。企业和个人把淘汰的计算机和相应设备捐赠给他们,他们然后进行分门别类,擦洗干净,格式化硬盘,安装缺少的零件然后以低价出售。不好说你能在旧货店里寻到什么宝物,但肯定会有不少你用得上的设备,如下列出了一些旧货店经常出现的设备。

集线器,有企业级有家用级的,有单倍速率有双倍速率。

交换机,同上。

路由器,企业级的居多。

各种设备的外接电源线,包括笔记本电脑。

小型计算机系统接口适配器,一般都很便宜。

网卡(支持PCI标准的和支持PCMCIA标准的)。

光驱,包括CD和DVD以及各种你需要的类别。

显示器,不同尺寸的,有CRT显示器有LCD显示器。

计算机主机,包括PC和Mac,装有各种操作系统的都有。

裸机,一般包括机箱、电源线、主板、CPU、内存、硬盘和光驱。

旧的正版软件如Windows Server 2003和Windows XP系统,可以用来创建虚拟机。

在旧货店并不能保证随时都有现货,所以有时很幸运正好有你想要的设备,有时你可能就会失望了。不管怎么说价钱是很合理的。

6.公司内部销售

许多公司都有员工内部价制度。就是当公司要回收或淘汰一批设备时,公司的员工拥有优先选择权,可以以很低的价格买走这样的设备。因为公司主要关心如何处理掉这些设备,它们是否能带来经济收益却不是很重要。这种制度也可以看成公司给员工发放的一种福利。大的企业、政府部门、学校都有这样的制度。比如,我曾经经历过一次这样的事,一台戴尔的Latitude的笔记本电脑价格不到200美元,我一共买了12台用于搭建一个在线课堂。总之,如果你或你的朋友遇到这样的机会,一定不要错过了。

1.2.2 虚拟硬件

现如今计算机系统在处理信息、存储信息、访问信息方面的技术已日臻完善。在此过程中衍生出一门很实用的技术:虚拟化技术。由于虚拟化技术种类繁多,本节我们只关注虚拟系统。虚拟系统会创建一个可以运行客户操作系统的虚拟环境。这项技术主要是用计算机软件来模拟出计算机硬件来实现的。虚拟出的计算机被称作虚拟机,也被称作虚拟服务器。虚拟机是虚拟出来的,但可以像实际计算机一样运行程序。VMware、VirtualBox、Virtual PC、Xen、Hyper-V等都是虚拟机软件。

一个虚拟机程序可以允许用户在一台物理主机上运行第二个、第三个、第四个甚至更多的操作系统。比如,通过虚拟机软件,你可以在你拥有的32位处理器的物理主机上运行另一个Windows或Linux操作系统,或者任何其他操作系统,并且它们都支持BIOS启动。虚拟机是计算机系统发展的一大趋势,它在开发、系统管理和生产、缩减实际主机数量等方面有广泛应用。

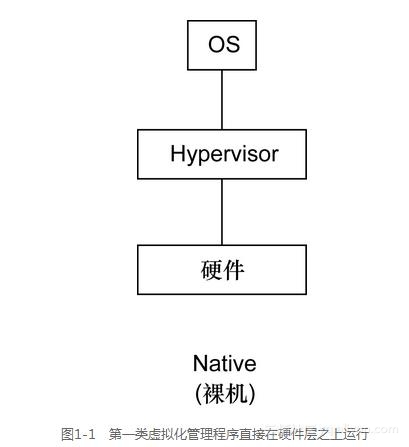

虚拟机具有对硬件层的虚拟仿真,应用这项虚拟化技术,主机操作系统对客户操作系统来说是透明的。虚拟机的实现都依赖于叫作虚拟化管理程序(Hypervisor)的中间软件层,虚拟化管理程序按不同的架构大致分为两类。第一类的虚拟化管理程序不依赖于底层操作系统,而是直接在硬件层之上运行,其层次结构见图1-1。

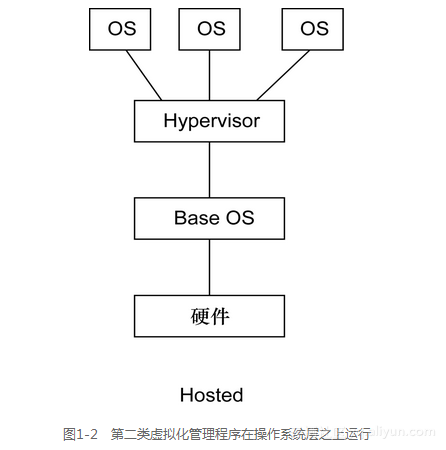

第二类的虚拟化管理程序要在主机操作系统之上运行,而虚拟出的客户操作系统在虚拟化管理程序的上层运行。此类虚拟机的层次结构如图1-2所示。

第二类虚拟化管理程序允许系统管理员创建不同的客户操作系统,这些上层的客户操作系统和底层的主机操作系统可以完全不一样。这种技术的实现是通过虚拟化管理程序同CPU进行指令的协调实现的。

虚拟化管理程序对客户机发出的所有CPU指令进行认证,并且管理着任何需要附加权限的代码。VMware应用的虚拟化管理程序也叫虚拟机资源监视器,虚拟化管理程序是虚拟化技术的基础,它能够完成以下任务。

和硬件进行交互。

拦截系统调用。

和操作系统协作。

提供硬件隔离。

提供多环境下保护。

注意:

两种不同结构的虚拟化技术的代表分别是Oracle公司的VirtualBox和VMware。我们的实验室采用第二种架构的虚拟化管理程序 (VMware)并把Windows 7作为底层操作系统。同时,还要创建几个虚拟的客户操作系统。

1.VMware

虚拟化是在虚拟机中进行硬件仿真的过程。硬件仿真的过程实际上是为虚拟机复制一套完整的计算机体系结构序来保证程序和进程可以正常运行。VMware是最早开发出虚拟机产品的公司之一(www.vmware.com)。该公司于20世纪90年代末发布了自己的产品并申请了专利。在这之前,由于硬件发展水平的限制,普通的计算机用户都能用上虚拟化产品还不太现实。VMware可以让你轻松地测试安全工具、升级系统、准备认证考试,把它安装在你的网络安全实验室中是一个很不错的选择。

大多数人都倾向于多多益善,这句话在计算机领域可被理解为:一个好的底层操作系统需要更多的内存容量、更大的硬盘容量和更多的处理器资源。但也有例外,比如你的系统资源利用率保持在较高的数值,超过60%甚至80%,这时你的系统运算时可能触及瓶颈导致其他性能出现问题。正因如此VMware针对不同配置的计算机发布了许多不同级别的产品。本节我们主要关注以下两种产品。

VMware Player。

VMware Workstation。

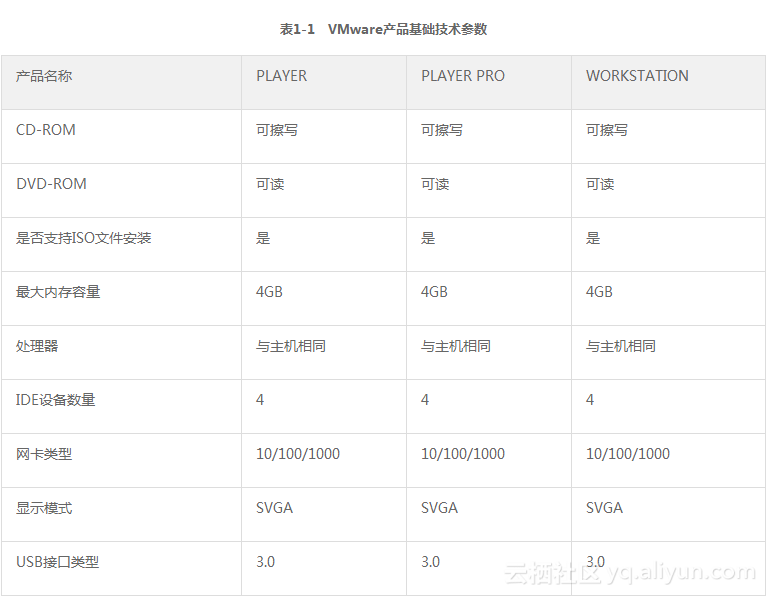

表1-1列出了三款VMware产品的技术参数的对比。

由表1-1可以看出,VMware的产品包括VMware Player、VMware Player Pro 和VMware Workstation。VMware Player可以在Windows和Linux环境下运行,并且可以兼容任何其他VMware产品创建的虚拟机。VMware Player是免费软件,这是它的一大优点。而不足之处是它不能创建新的虚拟机。

VMware Workstation就要比VMware Player高级很多,并且支持系统快照功能,该功能是为虚拟机创建一个系统还原点,任何时候都能轻松还原到 原来的状态。而VMware Server就是该公司高端产品了,占用更多资源的同时,拥有最佳的性能。就你要搭建的安全实验室来说,VMware Workstation就足够了。

要安装VMware Workstation软件的话你需要购买该软件或者下载一个试用版。下载并安装VMware Workstation需要25MB的内存开销,但要注意的是这些内存开销只是下载该程序所需,你需要为你创建的每一个虚拟系统单独分配资源。一般来说,每个虚拟机需要至少8GB的内存容量。内存是一个重要的问题,尽管有的文档中会标明你需要至少265MB的内存空间,但这是远远不够的。比如Linux系统的虚拟机中,这点内存只够运行基本的命令行终端。而Windows操作系统需要得更多。没有分配足够的内存空间对主机操作系统的性能和客户虚拟机性能的影响都是毁灭性的。

下面列出在主机操作系统中安装VMware Workstation的基本步骤。

1.以管理员的权限登录到你的主机操作系统中。

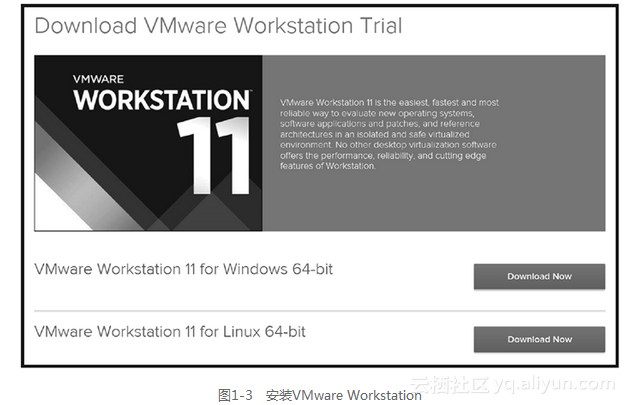

2.在VMware的官方网站上找到VMware Workstation的最新发行版本,地址是www.vmware.com/products/workstation/workstation-evaluation,选择适合你的操作系统然后单击马上下载按钮,如图1-3所示。你需要填写电子邮件地址这样激活码能够发送到你的邮箱。如果你不想花钱购买的话你只能收到为期30天的试用版激活码。

3.阅读最终用户许可协议里的条款,单击“是”进入下一步。

4.然后你需要选择安装路径,默认的安装路径是C:ProgramFilesVMware。如果你没有其他原因最好使用默认路径。

5.选择好安装位置的文件夹后单击Next。安装程序在你的系统里生产必要文件需要花费几分钟时间。

6.由于Windows系统为CD/DVD播放器设定了自动运行命令,VMware安装程序会询问你是否要关掉自动运行程序。你应该选择“是”,保证该程序的运行不会影响到虚拟机的性能。

7.如果你的系统里存在VMware Workstation的早期版本,安装程序会提示你先删除它们,然后会询问你是否在桌面上创建VMware Workstation的快捷方式,单击“是”来创建。

8.同安装其他Windows的应用程序一样,你需要重启电脑来完成安装的最后一步。

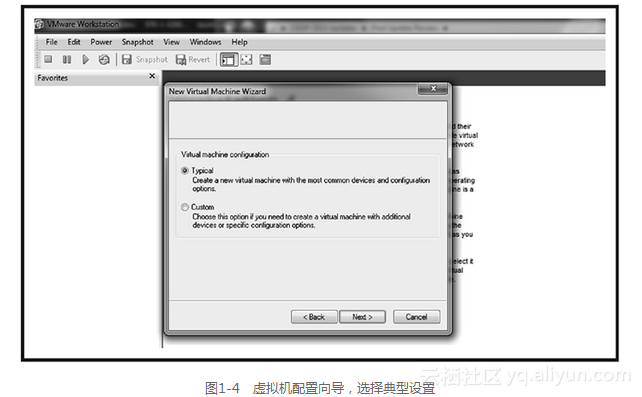

9.重启电脑后VMware Workstation的安装就完成了。运行该程序你能看见如图1-4所示的界面。

注意:

你仅仅安装好了VMware Workstation软件,这并不代表你可加载虚拟机开始工作了。你需要输入激活该产品的序列号。如果你没有购买该软件完整版的序列号的话,你只能使用30天有效的试用版。

从现在开始,我们默认你把VMware Workstation安装在了默认路径下,即C:ProgramFilesVMwareVMware Workstation。另外,在Workstation程序的根目录下,除了一些快捷方式、在线帮助文件、卸载程序等,你还能看见一个编译成HTML格式的用户文档:VMware.chm。在该目录下你还能看见一些包含实用辅助工具的文件如:linux.iso、windows.iso、freebsd.iso等。这些ISO文件里包含了为不同的主机操作系统准备的VMware Tools。使用VMware Tools可以使操作变得更加简便,比如可以通过拖曳实现从主机操作系统向客户虚拟机里拷贝文件。并且在使用ISO文件时并不需要把他们转移到真正的光盘上来使用,当你安装辅助工具时VMware就会自动把他们附加到客户虚拟机中。在你创建完一个新的客户虚拟机后,弹出窗口就会提示你是否安装辅助工具。章末的练习题将引导你在VMware中创建各种不同的虚拟系统,包括微软的Windows系统和Linux系统。

2.VirtualBox

VirtualBox是唯一的免费开源的专业虚拟化解决方案,并且服从GNU通用公共许可条款。VirtualBox不仅适用于企业及家用,在实验室环境下用于测试实验也是非常好。你可以在以下地址进行下载:www.virtualbox.org/wiki/Downloads。

注意:

如果你使用的是苹果公司的计算机(Mac)的话,还有一些其他的虚拟化软件可供你选择,比如:VMware Fusion、Parallels Desktop、VM VirtualBox等。

1.2.3 黑客硬件

黑客们使用的大多数工具都是软件,但有些硬件同样能给他们带来帮助:无线网卡、开锁工具、按键记录器、电话窃听器等。

这些工具中有一种对你来说很有使用价值,就是WiFi适配器(或称USB无线网卡)。可能在你的台式机上安装一个WiFi适配器不能满足整个实验室的需求。引入WiFi适配器的原因是在做实验的过程中,你可能需要向网络接入点注入数据包,而一般的笔记本电脑内置的无线网卡不能实现数据包注入。WiFi适配器有不少不错的品牌可供挑选,其中之一是Alfa公司的AWUS036NH USB无线网卡,价格大约在30到50美元。也有人喜欢用Aircap公司的产品,但价格会相对昂贵,并且只支持Windows操作系统。Aircap的适配器可在Windows操作系统上运行用来捕获802.11标准的WLAN数据包,它可以搭配Wireshark和Cain&Abel等工具一起使用。

注意:

Aircrack-ng公司有一个系列的WiFi适配器产品,这些产品可以和他们公司的其他产品配套使用。具体信息详见该网址:www.aircrack-ng.org/doku.php? id=compatibility_drivers&DokuWiki= 69cd39e5bf14af0bfca2db56990ddb98。

开锁工具是黑客们常用的另一大类物理工具,几乎所有的黑客大会上都会有关于开锁的专题,开锁竞赛也是会经常举行,最短时间内打开锁的选手获胜。锁的类型包括门锁、设备锁、挂锁。大多数的开锁者没有经过正规的开锁训练,也不是在学校习得该技能,他们一般都是自学成才。开锁这项技能简单来说就是研究锁的工作机理,然后不借助钥匙来打开它。常用的开锁工具如下所示。

扭力扳手——并不仅仅是我们常见的斜角平头的类型,这一套扳手包含各种厚度和尺寸的。

开锁签——有点像牙医使用的探针,这种开锁签一般更小,更倾斜,更尖。

有了这些开锁工具就足够开锁了。其中一种最易学的技术叫作scrapping。当你用力矩扳手伸进锁孔快速刮蹭弹子时,锁在力的作用下就会产生scrapping。推荐一个学习开锁的好网站:www.kickthefog.com/how_works.htm。

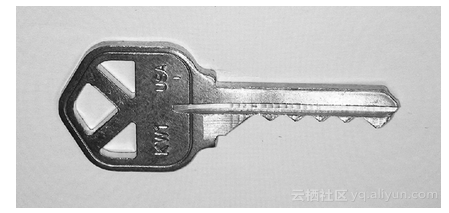

当然本章并不会花大量篇幅讨论如何开锁,但这方面的常识是一个安全领域的专家必须具备的。他们必须认识到定期检查企业的锁是很重要的,并且能在不同形势下选择正确的锁。你可以考虑入手一套开锁工具并多学习一下开锁的整个过程是如何完成的。之后你可能还想拥有一套撞匙,图1-5展示了一个撞匙。

图1-5 撞匙是一种特殊的钥匙,该钥匙被切割了9个位置,钥匙柄和钥匙前端的一部分被磨平

把撞匙插进锁孔后,只需轻轻上下晃动或拍打钥匙,使锁里的弹子向上卡在开锁位置,锁就被打开了。你可以用它来测试你的雇主的物理防盗设施,当然要先获得许可。

下一项工具是按键记录器。按键记录器用来记录一个人使用键盘在计算机上进行的操作,有物理硬件的按键记录器也有软件实现的方法。对一家企业来说,外部人员很难把这样的设备成功安装在被监控对象身边,反而企业的内部员工却有先天的优势。按键记录器一般是在被监控对象离开办公桌时安装上的,被监控对象在不知情的情况下很难察觉。有些记录器只能储存按键的信息,黑客们必须取回记录器才能得到里面的信息。然而有些记录器具备蓝牙功能,可以远程把按键信息传回。想要发现这种窃听设备的话需要对你的电脑进行全面检查。还记得你上次检查你的电脑是什么时候吗?

最后,我们来聊聊电话盗用工具。其实,最早的电话盗用工具还是源于黑客技术。20世纪60~70年代正是电话盗用肆虐的时代。Phreaker(phone和freak两词的组合)一般使用电话线路盗用盒(一种连接电话线的设备)来进行攻击。电话线路盗用盒(或称颜色盒)有如下几种。

蓝盒:可以进行免费的长途通话。

红盒:可以模拟出硬币投进付费电话的声音。

橘红盒:用于窃听,并且接通时不会发出提示音。

橘黄盒:可以从被呼叫者的话机上骗取呼叫者的身份信息。

在你还没有因为免费电话冲昏头脑时,要提醒自己使用电话盗用工具是违法的,并且这些老式的盗用工具对如今的电话系统几乎不起作用了。这是由于过去的电话系统主要依靠带内信令技术,带内信令仅仅是把控制信令添加在电话传输信道里和通话语音一起传输。而如今的通话系统使用的是带外信令,一条信道传输通话语音,一条信道传输控制信令。随着带外信令的普及,通过向话筒中播放音调来控制电话网络中的设备已经成为了过去。

脆脆船长麦片和他的蓝盒

John Draper曾经是最著名的电话黑客之一。他的成名归功于他发现了如何利用脆脆船长麦片里附赠的玩具口哨。在20世纪70年代,长途通话服务还是十分昂贵——因此如果有谁发现可以免费打长途电话可是一件了不起的事。但由于电话公司使用同一条信道传输控制信号和通话语音,这就使电话盗用变为可能。后来他不再依靠口哨来模拟控制信号,而是专门发明了一个电子小盒子来完成整项工作,也就是蓝盒。蓝盒名字的由来据说是因为第一个被制造出来的设备就是装在蓝色的盒子里。这也使John Draper成为了电话黑客界的传奇,Steve Wozniak(苹果公司创始人之一)十分痴迷这项新技术以至于他给John Draper打电话询问是否能去John在伯克利的家中拜访他,并希望John能把这项技术传授给他。

尽管随着科技水平的进步,通信安全的加强,致使电话盗用技术淡出人们的视野,但是盗用文化却传承了下来,并且在当下衍变出了新形式。如今,有一种新型电话盗用技术叫作伪造来电显示。攻击者可以使被叫方的话机上的来电显示受他控制,即显示任何他希望对方看到的号码。电话窃听技术在2012年英国新闻公司的电话窃听丑闻中就扮演了重要角色。