本节书摘来自华章出版社《位置大数据隐私管理》一 书中的第1章,第1.4节,作者潘晓、霍 峥、孟小峰,更多章节内容可以访问云栖社区“华章计算机”公众号查看。

1.4 隐私泄露威胁

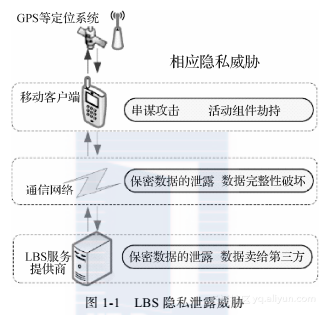

归根结底,LBS的体系结构主要由4个部分组成:移动客户端、定位系统、通信网络和LBS服务提供商,具体如图1-1所示,移动客户端向LBS服务提供商发送基于位置信息的查询请求,LBS服务提供商响应用户的查询请求并通过内部计算得出查询结果,最终将相应查询结果返回给移动客户端。从图1-1可以看到,查询请求的发送以及查询结果的返回均是通过通信网络(如3G、4G网络)来完成的。其中,移动客户端的位置信息由定位系统提供。

相应地,在该体系结构中,用户的隐私泄露威胁存在于以下3种情况。第一种情况是用户在移动客户端的隐私泄露。例如,用户的移动设备被捕获或劫持造成的用户私有信息的泄露,这种情况主要通过移动终端的安全机制来进行保护。第二种情况是查询请求和查询结果在通信网络传输的过程中,有可能被窃听或遭受“中间人”攻击导致保密数据的泄露以及数据完整性的破坏,这种情况可以通过网络安全通信协议(如IPSec、SSL等协议)来进行抵御。以上两种情况的隐私泄露威胁并不属于本书的研究范围。第三种情况——也就是本书关注的重点——是LBS服务提供商端的隐私泄露问题。LBS服务器一旦拥有了用户的查询内容,就可以对用户的隐私信息进行推测,甚至出于利益原因卖给第三方机构分析使用,从而导致严重的隐私泄露问题。因此,本书关注的内容针对第三种情况,即LBS服务提供商作为攻击者的情况下如何对查询用户进行高质量、高效率的隐私保护。