作为一个从业十几年的程序员来分析下计算机木马原理,计算机木马原来称呼为特洛伊木马,主要流传于古希腊,攻城不对久攻不下,于是让人专门制作了一个体积非常大的马,把士兵装进去然后攻城的时候故意仍在城墙边上,结果城里的人当成战利品把木马弄成城里,结果半夜藏在里面的士兵出来,偷偷把城门打开了,随即把城池拿下,就是典型的特洛伊木马案例,电脑的木马原理和这个最接近。近些年发生在国内的大规模的木马中毒事件,熊猫烧香病毒,就是典型的木马入侵案例,木马对计算机系统和网络都有相当大的危害。

一个传统意义上的木马主要分成两部分:服务器,控制器。服务器就是植入到电脑中的病毒,随时听候控制器的指示,一旦收到信号指令就是按照控制器的做法开始,最原始的做法是扫描可以使用的网络端口,开启一个端口方便控制器进入,一旦门口打开电脑里面的所有隐私都会被收集到,至于破坏到什么程度取决于控制者的个人需求。

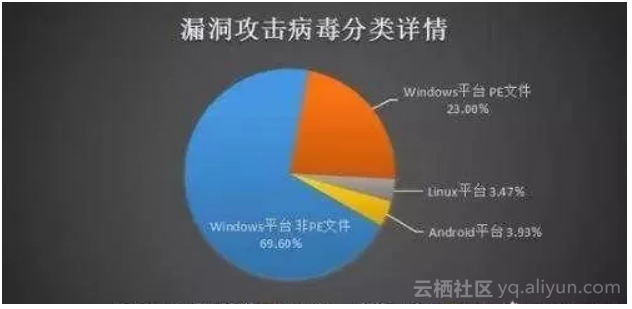

当然一个木马不可能正大光明就能进入到宿主机机器上,传统的传播途径主要有文件下载,网页文件下载,邮件附件,聊天过程中文件传输。经常下载文件的时候需要特别小心了,特别是有些男生经常下载一些影片,视频里面也有可能夹杂着木马病毒,平时邮箱里面看到的一些陌生邮件的附件或者网址不要轻易点开,可能在点开的瞬间你就中招了,陌生的文件不要轻易点开,确认文件安全之后才去点击,因为木马病毒即使当时点开侵入电脑之中不一定当时发作,需要等到控制器指令然后才开始行动,有些木马的潜伏期相当长,平时藏得很深。

中了木马有什么直接的感觉,一般的木马启动之后,都会扫面电脑上文件,一般会导致电脑非常卡顿,而且会有无缘无故的黑屏或者重启现象,硬盘灯一直处于闪动状态,有时还会导致cpu占有率非常高,一旦存在这种现象可能距离中毒不远了,可以装上杀毒软件杀下毒。

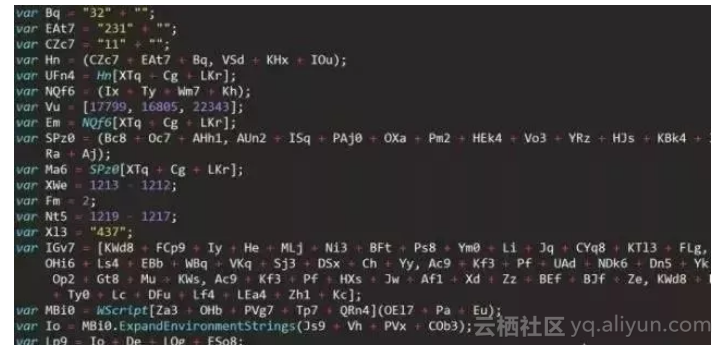

常见的木马都有什么类型,木马从程序角度理解应该属于一个进程,毕竟时刻等待控制器指令,需要处于一直等待状态上,能够满足这种一般是进程,最土的做法是自己建立一个进程,然后等待时机开始做事。但这种最容易被发现,比较先进一点的木马会在利用dll,hook等方法现有进程里面创建一个线程,同样能达到创建进程的效果,这种对于急速要求也是最高的,当然有些木马为了简化功能,根本不存在控制器一旦入侵了计算机就开始做同样的事情,这种属于简单广告传播或者盗取某些账号密码来使用,拿到某些结果直接通过邮件方式传递出去,还有一些木马第一次植入不做任何的坏事,就是为了迎接下一次的密码配合,为下一次的木马做好充分的准备,在安全领域会有层出不穷的木马制造者也有各种各样的木马检测手段,无硝烟的战争无时无刻的在进行中。

木马防护最主要的是不要轻易点击陌生的文件,不要轻易下载哪些明知道存在木马病毒可能性的文件。尽量安装上杀毒软件,如果不想长期开启可以每隔一段时间清理下木马和病毒,然后关掉。

原文发布时间为:2018-11-14

本文作者:东辉在线