版权声明:转载请注明出处:http://blog.csdn.net/dajitui2024 https://blog.csdn.net/dajitui2024/article/details/79396495

原题:http://www.shiyanbar.com/ctf/719

数据包:http://ctf5.shiyanbar.com/misc/misc400.zip

题目:这是捕获的黑客攻击数据包,Administrator用户的密码在此次攻击中泄露了,你能找到吗?FLAG为Administrator的明文密码

分析:

根据题目分析,我们应该关注Administrator相关的数据。密码是明文的。

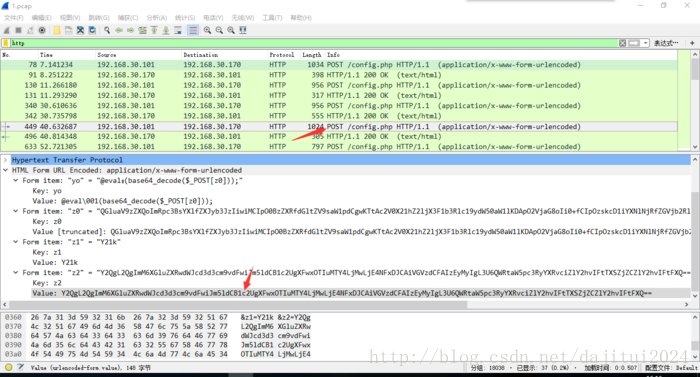

操作:下载数据包,解压后是一个pcap文件,放到wireshark分析,发现数据很多,一时没有思路,这里进行了猜测,尝试对http的数据进行过滤。

发现有很多内容。点开以后,可以发现很多值,而且清晰有base64的字样。那么这些内容可以尝试用base64解密。

可是数据包这么多,懒人方式就是,取出所有值,然后整体进行base64解密。我直接挨个找的。从第一个包开始。挨个解密它的值。直到标号449的包,post。 解密以后,出现了net use的字样,发现了密码。

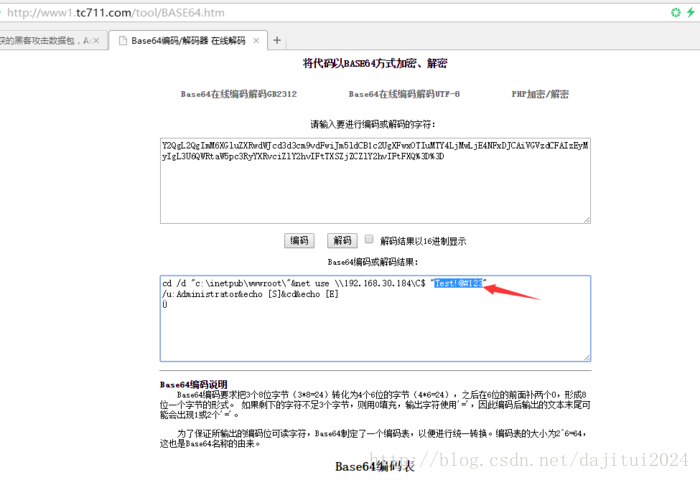

发现目标

进行解码,得到结果