漏洞影响

D-Link DIR-620路由器固件中存在4个漏洞和硬编码的账号。该固件运行在俄罗斯最大的ISP提供给用户的D-Link路由器中。这可能正是该路由器型号在俄罗斯非常流行的原因。

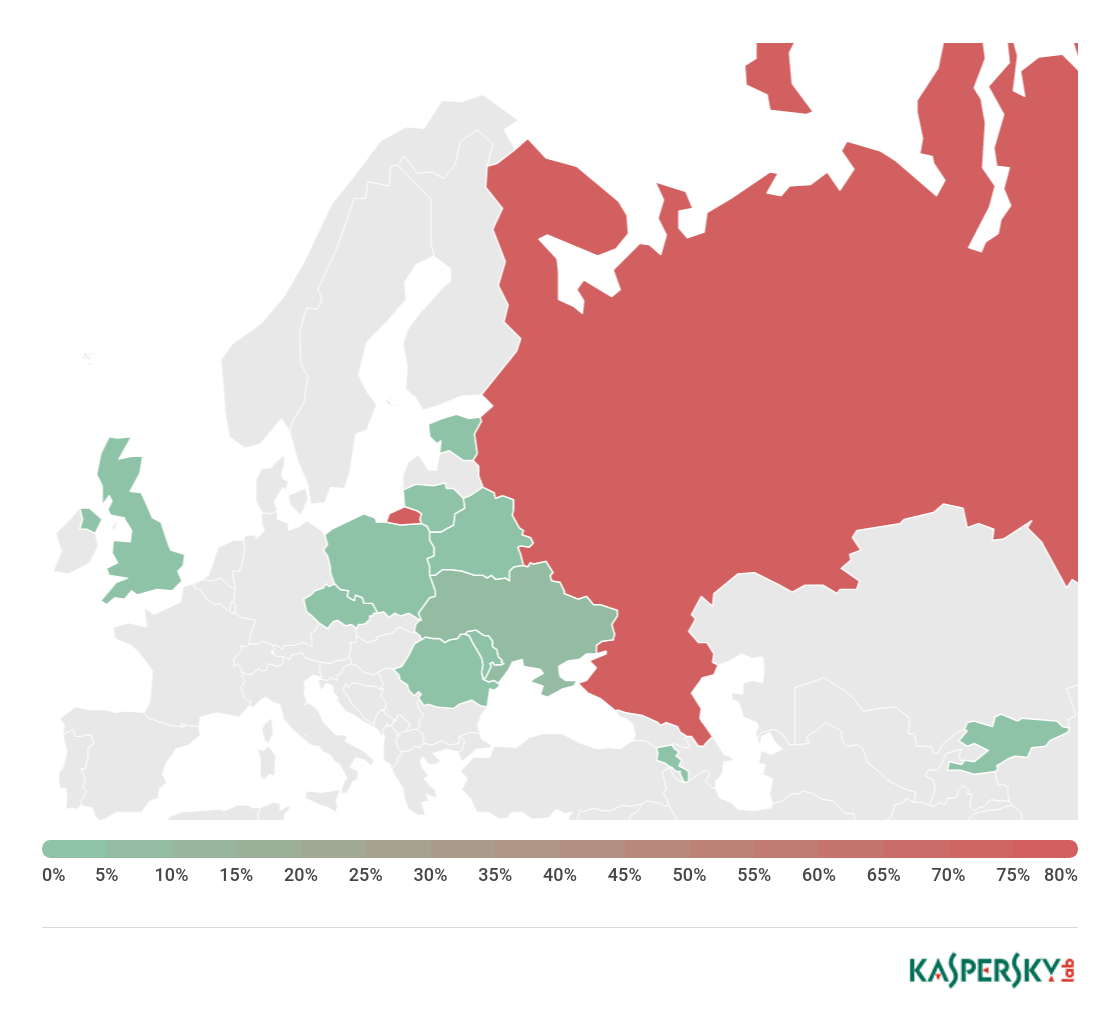

地理分布

研究目标

固件的最新版本有硬编码的默认凭证,未经过认证的攻击者也可以利用默认凭证来获取对固件的访问权限,并从中提取出配置文件、明文密码等敏感信息。有漏洞的web接口允许未经过认证的攻击者在用户环境运行任意JS代码,并在路由器的操作环境中运行任意代码。

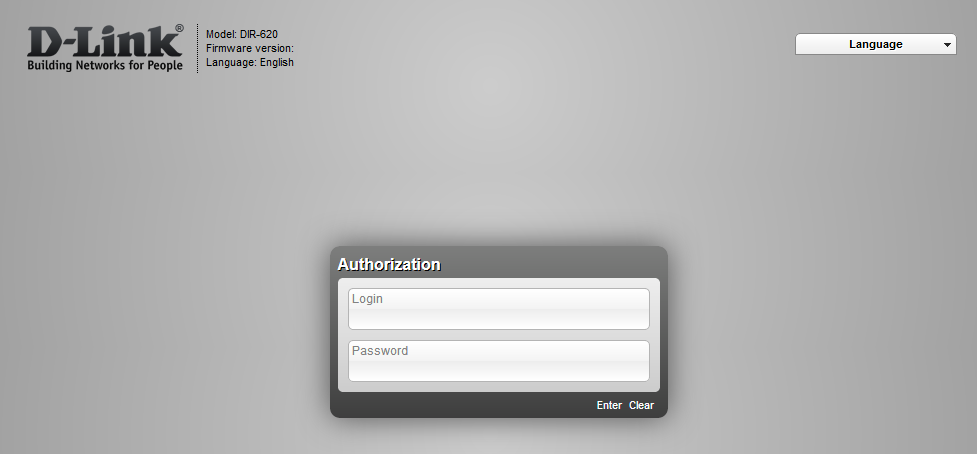

固件接口例子

这些问题最早是在版本为1.0.37的固件中发现的。发现漏洞的固件版本还有:

· 1.3.1

· 1.3.3

· 1.4.0

· 2.0.22

技术细节

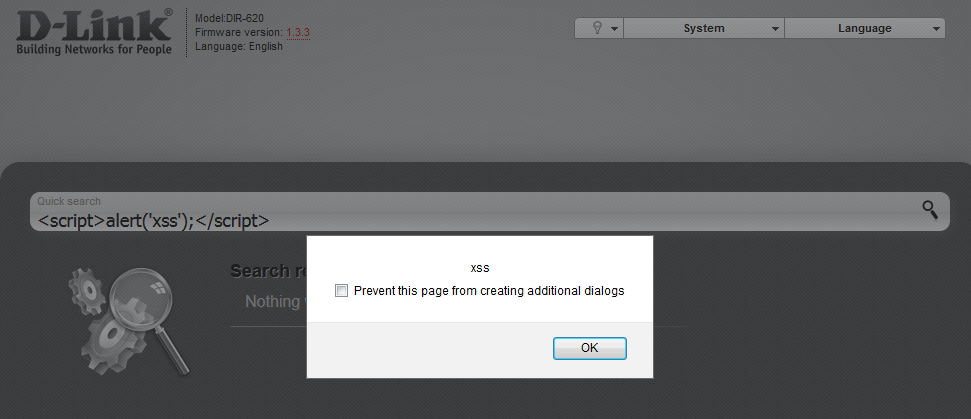

用户数据验证漏洞(反射型跨站脚本,CVE-2018-6212)

因为没有对用户输入进行特殊字符过滤,如果XMLHttpRequest对象处理不正确,就会产生反射型XSS攻击。

反射型XSS证明

Web面板的硬编码默认凭证 (CVE-2018-6213)

研究人员下载了固件,并从中提取了文件系统。大多数基于Unix的固件都含有BusyBox,BusyBox是一个为嵌入式系统提供多个Unix工具的软件。它可以识别专用的二进制文件,比如所有的二进制文件都不在原始的BusyBox工具集中,并被ISP进行了定制。

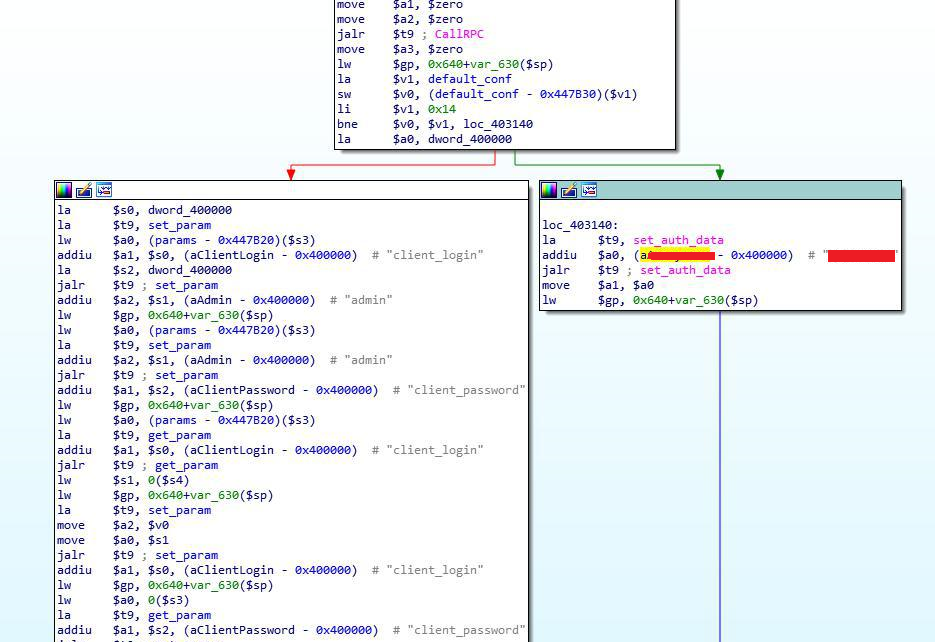

研究人员从web server二进制文件(httpd)中提取了字符串,发现了anonymous字符串。该字符串被用于下面的函数。

用来检查含有硬编码凭证的代码

管理员是不能改变这些特权凭证的,而攻击者利用对仪表盘的特权访问可以提取敏感数据。

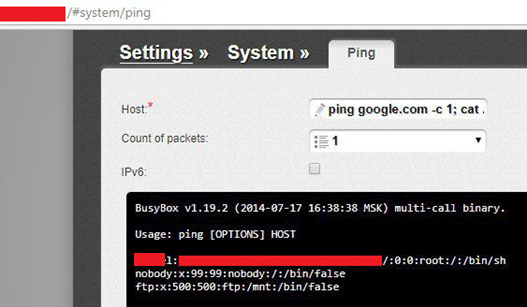

OS命令注入(CVE-2018-6211)

因为在下面的参数中没有对用户输入正确处理,所以导致了操作系统命令注入漏洞。

/index.cgi?<…>&res_buf

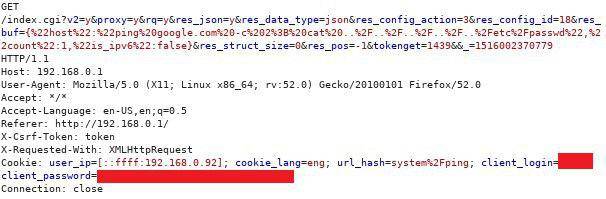

含有 OS命令注入的请求示例

Telnet硬编码的默认凭证 (CVE-2018-6210)

使用上面的漏洞,攻击者可以提取Telnet凭证。在v1.0.3版本的固件中,研究人员发现了该凭证。比如,使用Telnet的默认凭证,攻击者可以获取对路由器的管理访问权限。

OS 命令注入漏洞

建议

研究人员从厂商处获得回应:该路由器型号不再支持。因此,研究人员提出了以下建议:

· 使用可信IP白名单来限制对web仪表盘的访问;

· 限制对Telnet的访问;

· 经常改变路由器的管理员账户和密码。

原文发布时间为:2018-05-28