本文转自 Tenderrain 51CTO博客,原文链接:http://blog.51cto.com/tenderrain/1702533

转载:http://yang2001.blog.51cto.com/25307/634401

版本:1.0

ZCS 开源版管理员指南2

“Zimbra 中文社区” (c) 2009 http://zimbrachina.net

目录......................................................3

目标读者....................................................3

可参考的文档................................................3

被推荐的第三方组件的支持.............. ...................3

支持与联系信息..............................................4

第二章产品概览..............................................5

核心功能....................................................5

Zimbra 组件.................................................6

系统架构....................................................7

Zimbra 软件包...............................................8

典型的多服务器安装样例......................................10

第三章邮箱服务器(Zimbra Mailbox Server)...................12

进站邮件的路由..............................................12

磁盘结构....................................................12

邮件存储....................................................12

数据存储....................................................13

索引存储....................................................13

日志........................................................14

第四章目录服务..............................................15

目录服务概览................................................15

LDAP 层次.................................................. 16

Zimbra 模式定义.............................................16

账户验证....................................................17

内部验证机制................................................17

外部LDAP 或活动目录验证机制................................ 17

定制验证- zimbraCustomAuth..................................18

Kerberos5 验证机制..........................................19

ZCS 对象.................................................... 19

公司目录/全局地址列表(GAL,Global Address List)........... 22

刷新LDAP 缓存............................................... 23

第一章介绍

ZCS 是一个功能丰富的消息和协作解决方案,包括对电子邮件、通讯录、日历、任务、文档

创作等。

目标读者

本指南是面向那些负责安装、维护、支持ZCS 部署的系统管理员的。

本指南的读者应该具有如下一些知识和技巧:

熟悉相关联的技术和标准,如RHEL 操作系统、SUSE 操作系统以及开源的一些基本概

念

电子邮件系统管理的实际经验

可参考的文档

下列文件可供参考:

被推荐的第三方组件的支持

只要有可能,Zimbra 公司会使用已经存在的行业标准和开源实现,特别是在备份管理、用户

认证、系统平台、数据库管理等方面。但是,Zimbra 只能支持一些特定的实现,这些实现包名称说明

Installation Guide

安装指南

针对单服务器及多服务器安装的指南,包括对系统需求及

服务器配置的描述。

Administrator Guide

管理员指南

本文档。提供了易于理解的产品概览、架构、服务器功能、

管理任务、配置选项和监控工具的信息。

Release Note

发布说明

描述当前发布版本的新特性、升级步骤等。

括在ZCS 的架构概览文档中。本文档也许偶尔会引用一些其它的工具,但必须声明这些并不

表示Zimbra 会完全支持。

支持与联系信息

略

第二章产品概览

本章内容将描述Zimbra 应用程序的架构、集成点和信息流。

ZCS 被设计成为一个端到端的可伸缩的、高可信的邮件解决方案。这个消息架构基于行业内

熟知的开源技术和标准而构建,由一个服务器应用和客户端界面构成。

架构包括如下一些优点:

开源组件的集成。Linux, Jetty, Postfix, MySQL, OpenLDAP

使用行业内的标准、开放协议。SMTP、LMTP、SOAP、XML、IMA、POP 等。

时髦的技术设计。Java、JavaScript 瘦客户端、DHTML

水平的伸缩性。由于每个邮箱服务器都包括它自己的数据存储、消息存储、邮箱账号,

所以你在扩充系统时可以豪不担心。要支持更多的账号,只需添加更多的服务器。RHEL

的集群套件、SYMANTEC 的Veritas Cluster Server 等可以使用。

基于浏览器的客户端。Zimbra Web Client 使用户可以通过浏览器享受所有ZCS 的功能。

管理控制台。管理控制台用于管理账号和服务器。

核心功能

ZCS 是一个创新的消息和协作应用系统,提供了如下一些解决方案:

电子邮件

群组日历

通讯录

任务管理

基于Web 的文档管理和创作

ZCS 的核心功能包括:

邮件投递和存储

邮件的索引

邮箱服务器的日志

IMAP 和POP 支持

目录服务

防垃圾邮件保护

防病毒保护

管理员可以通过基于浏览器的管理控制台方便地管理域名、服务器、账号,包括:

管理服务类型(COS,Class of Service)

添加账号和域名

针对每个账号或服务类型设置一些限制

创建和编辑分发列表

导入Microsoft Exchange 用户账号

为一个域名设置虚拟主机

管理服务器

查看和管理服务器的状态

控制使用情况

Zimbra 提供两个基于浏览器的客户端(ZWC,Zimbra Web Client),即采用Ajax 技术的高级

ZWC 和使用标准HTML 技术的标准ZWC。ZWC 的特征包括:

编写、阅读、回复、转发以及其它一些标准的电子邮件操作

按照对话查看邮件

给邮件加上标签

执行高级搜索

保存搜索结果

使用日历安排日程

共享日历、邮件夹、通讯录

创建通讯录并共享

设置邮箱的使用喜好,包括定义邮件过滤选项

使用ZCS 文档来创建、组织和共享Web 文档

使用任务功能来创建待办事项列表,并管理任务

Zimbra组件

Zimbra 架构中包括对使用标准协议的开源项目的整合。包括在Zimbra 中的第三方的软件如

下表列示,并且会在安装过程中被安装。所有的这些组件都已经经过测试和配置,可以和

Zimbra 工作得很好。

名称描述

Jetty Zimbra 的软件运行时需要的Web 服务器

系统架构

下图显示了ZCS 的架构设计,包括捆绑的开源软件及其它推荐使用的第三方软件。

Postfix 一个开源的邮件传输代理(MTA)

OpenLDAP 一个开源的目录服务软件,提供用户的验证服务

MySQL 数据库软件

Lucene 开源的全文检索和搜索引擎

ClamAV 防病毒软件

SpamAssassin 反垃圾邮件过滤器

Amavisd-new 在MTA 和内容过滤器之间提供接口

James/Sieve 用于建立电子邮件的过滤规则

Zimbra软件包

ZCS 包括如下应用程序包:

Zimbra Core

包括核心的类库、实用工具、监控工具和基本的配置文件

Zimbra LDAP

ZCS 使用开源的OpenLDAP 作为目录服务,实现用户身份验证功能。每个账号都有一个唯一

的邮箱ID 作为账号的主要身份编号。

ZCS 中使用的OpenLDAP 已经经过定制。

ZimbraMTA

Postfix 是一个开源的MTA 程序,通过SMTP 协议接收邮件,并通过LMTP 协议将邮件传递

到合适的Zimbra 邮箱服务器中。Zimbra MTA 包中还包括防病毒软件和反垃圾邮件软件。

Zimbra Store(邮箱服务器)

包括了邮箱服务器需要的各个组件,包括Jetty,一个开源的Servlet 容器。在ZCS 中,邮箱

服务器被称作mailboxd。

每个账号只能在一个邮箱服务器中存在;每个账号都会对应一个邮箱,其中包括所有的邮件

和附件。

邮箱服务器中包括如下组件:

数据存储

是一个MySQL 数据库,内部的邮箱ID 与用户账号相关联。数据存储将邮箱ID 与用户

的OpenDLAP 账号进行映射。数据存储包括每个用户的标签定义、邮件夹、日程安排、

联系人,同时也包括每封邮件的状态、所在邮件夹等。

消息存储

消息存储是用来存放邮件及附件的。消息以MIME 格式存放。有多个收件人的邮件,在

消息存储中只存放一份。

索引存储

索引和搜索技术由Lucene 提供。索引文件基于单个邮箱。

每个服务器都有单独的数据存储、邮件存储和索引存储。

当新邮件到达时,服务器会安排一个新的线程来对邮件做索引。

Zimbr-SNMP

非必须安装。如果你决定使用它来做监控,建议在每种服务器(邮箱服务器、LDAP、MTA)

上都安装。Zimbra 使用swatch 查看syslog 输出生成SNMP 信号。

Zimbra Logger

可选择性地安装于一台邮箱服务器上。这个组件用于syslog 的聚合和报表。如果未安装,则无法在管理控制台中看到服务器的统计信息。

Zimbra Spell

可选择性安装。它是一个开源的拼写检查工具,用在ZWC 中。如果此包安装了,Zimbra-apache也会被安装。

Zimbra Proxy

可选择性安装。使用代理服务器可以将同一个域名的邮箱分散到不同的服务器上。

ZimbraMemcached

Memcached 是一个与代理相关的包,当代理包被安装时,它也会被安装。运行代理服务器的必须使用Memcached,多台代理可使用同一台Memcached 服务器。

典型的多服务器安装样例

实际的配置取决于多种因素,如邮箱的数量、容量限制规则、性能需求、已有的网络结构、IT的策略、安装方法论、垃圾邮件过滤需求等等。

下图显示了一个典型的配置(包括进站的流量和用户连接)。

上图描述:

1.进站的互联网邮件到达防火墙和负载均衡设备,然后到达边界MTA 作垃圾邮件过滤。

2.经过过滤的邮件到达第二个负载均衡设备。

3.一个来自外部的用户连接也到达第二个负载均衡设备。

4.进站的互联网邮件到达任何一个MTA 并进行防病毒和反垃圾邮件过滤。

5.MTA 从LDAP 复制服务器上取到收件人的信息。

6.在得到收件人的信息后,MTA 服务器将邮件发送到指定的邮箱服务器中。

7.内部最终用户的连接直接到后台服务器。

8.Zimbra 服务器的备份可被处理到一个挂载的硬盘上。

第三章邮箱服务器(Zimbra Mailbox Server)

邮箱服务器是一个专用服务器,管理所有的邮箱内容,包括邮件、联系人、日程安排、文档、

附件等。邮件接收自MTA 服务器,经过所有创建的过滤器后到达邮箱服务器。邮件会被索

引。

每个邮箱服务器只能看到它自己管理的存储卷。邮箱服务器无法知晓、读取或写入到其它邮

箱服务器。

在单服务器环境中,所有的服务都在一台服务器中,在安装过程中磁盘被划分为多个分区以

满足服务的需要。

进站邮件的路由

MTA 服务器通过SMTP 协议接收邮件并把每封邮件通过LMTP 协议投递到合适的邮箱服务

器中。每当邮件到达时,ZCS 服务器会启动一个新的线程来完成索引。

磁盘结构

邮箱服务器包括如下卷:

消息存储,位于/opt/zimbra/store

数据存储,位于/opt/zimbra/db 下的MySQL 数据库

索引存储,位于/opt/zimbra/index

日志文件,位于/opt/zimbra/log

邮件存储

邮件存储是用来存放邮件的,包括邮件的正文和附件。邮件以MIME 格式存放。

邮件存储位于每台服务器的/opt/zimbra/store 目录下,每个邮箱都有一个以ZCS 内部ID 命

名的专用目录。

备注:邮箱内部ID 是服务器唯一的,不是系统唯一的。

单副本存放

单副本存放技术允许有多个收件人的邮箱在系统中只存放一份。在UNIX 系统中,每个用户

的邮箱目录都包括一个到真实文件的硬连接(hard link)。

数据存储

ZCS 的数据存储是一个MySQL 数据库,包含了与邮件相关的元信息,如标签、会话、或在

文件系统中的指针。

每个账号(邮箱)只存在于一台服务器上。每台服务器有它自己独立的数据存储,包括它所

管理的所有邮箱。

数据存储包括:

邮箱-账号的映射。在ZCS 中,主要的标识是邮箱的内部ID,无论是用户名还是账号。

邮箱内部ID 在一台服务器中是唯一的。数据存储将邮箱内部ID 映射到用户的OpenLDAP

账号。

每个用户的标签定义、邮件夹、联系人、日程安排、任务、邮件过滤器等

关于每封邮件的信息,包括是否被阅读、与哪个标签相关联等。

索引存储

索引和搜索技术由Apache Lucene 提供。邮件在进入系统的时候被自动索引。每个邮箱都有

一个对应的索引文件。

管理员或用户无法管理或配置索引进程。

图3:分词索引过程

索引过程如下:

1.MTA 将进站的邮件投递到邮箱服务器中

2.邮箱服务器分析邮件,包括邮件头、正文及所有可读的附件如PDF 或DOC,进行分词索引。

3.邮箱服务器将分词索引传递给Lucene 来创建索引文件

备注:分词索引是一种按单词进行索引的方法。一些常见的形式,如电话号码、电邮地址、

域名等分词如上图所示。

日志

ZCS 部署由很多个第三方的组件构成。每个组件都可能产生它自己的日志。

一些ZCS 日志信息会生成SNMP Trap,你可以用SNMP 监控工具来捕获。详见监控ZCS 服务器。

第四章目录服务

Zimbra 目录服务是一个运行着包括Zimbra 的模式定义(Schema)的OpenLDAP 版本。本章将描述目录服务如何被用于用户认证和账号配置及管理。

备注:Zimbra 支持与微软活动目录的集成。请与Zimbra 的支持人员联系以获得针对某个特

定目录的实现场景。

LDAP 服务器在安装ZCS 的被指定。每台服务器都有一个属于它自己的条目,其中包含与操

作有关的参数属性。另外,还有一个全局的配置对象,当其它服务器未设置相关属性的时候

会使用它的默认值。

这些属性当中的一部分可以通过管理控制台进行修改,其余的可以通过命令行工具来修改。

目录服务概览

LDAP 目录服务通常用来存放得到网络使用许可的用户或设备信息。在Zimbra 的LDAP 使用OpenLDAP 来存放数据。

图4 显示了Zimbra 系统中的目录服务与其它服务通讯的流量。MTA 和邮箱服务器从目录服务中读取、写入数据。边界的MTA 不与目录服务连接,它使用DNS 服务器中的MX 记录来决定向何处投递邮件。

位于每个LDAP 核心的一个使用模式定义进行组织的数据库。模式定义确定了存放在数据库

中的对象类型以及它们的属性类型。

每个LDAP 目录条目由一系列的属性构成,具有一个全局唯一的辨别名(DN)。一个条目所允许的属性是由这个条目所关联的对象类所决定的。

对象类决定了一个条目所引用的对象类型和存储的数据。条目的对象类决定了条目的结构,

也就是一个结构性对象,它是无法被改变的。

LDAP层次

LDAP 目录以层次化的树形结构进行组织。在ZCS 系统中,这个树形结构基于互联网域名进

行组织。LDAP 条目通常包括诸如用户账号、组织或服务器等。

图5 显示了ZCS 的LDAP 层次化结构。每个条目都与特定的对象类关联。

请参见ZCS 的LDAP 模式定义,来了解ZCS 使用的完整的辅助对象类。

Zimbra模式定义

每个LDAP 实现都一个模式定义来定义它的域名结构、账号属性及其它的数据结构。ZCS 包

括了一个经过定制的LDAP 模式定义,它扩展了OpenLDAP 自带的能用模式定义。ZCS 服务

器、管理控制台、命令行工具以及其它管理工具都依赖于这些模式定义。

ZCS 模式定义中建立的属性和对象类都以“zimbra”为前缀,如对象类zimbraMailRecipient有一个名zimbraAttachmentsBlocked 的属性。

ZCS 的模式定义被认为是一个基线的模式定义。随ZCS 一直分发的OpenLDAP 安装工具会

自动安装如下几个模式定义:

core.schema

cosine.schema

inetorgperson.schema

zimbra.schema

注意:你不能修改ZCS 自带的模式定义。

账户验证

本节描述了账户验证的机制,包括:

内部

外部LDAP

外部活动目录

内部验证方法假设OpenLDAP 目录服务器上运行着ZCS 模式定义。

外部LDAP 和外部活动目录尝试连接指定的LDAP 服务器,使用提供的用户名和密码。这个

方法可以用在这样的一个电子邮件环境中:活动目录用于验证、ZCS-LDAP 用于其它所有的

与ZCS 相关活动。这样的话,要求用户信息同时存在于OpenLDAP 和活动目录中。

验证方法的设置是基于域名的,由zimbraAuthMech 属性决定。如果这个属性未被设置,默认使用内部验证。

内部验证机制

用OpenLDAP 存放账户信息时,userPassword 属性的值以SSHA 算法进行摘要。这个信息并不用于连接目录服务器,而是用来比较目录服务器中的信息。

外部LDAP或活动目录验证机制

与内部验证机制不同,外部验证方法使用提供的用户名和密码连接远程的目录服务器。如果

连接成功,则表示密码有效,连接也会被关闭。

两个额外的域相关的属性用来确定使用外部验证的细节: zimbraAuthLdapURL 和

zimbraAuthLdapBindDn。

zimbraAuthLdapURL属性和SSL

该属性包含外部目录服务器或活动目录服务器的URL,格式如下:

ldap://ldapserver:port/

其中ldapserver 是外部目录服务器的IP 地址或主机名,port 是端口号码。你也可以使用全指定主机名来代替端口号码,如:

ldap://server1:389

ldap://exch1.acme.com

如果使用SSL 连接,则应用ldaps 代替ldap,且SSL 证书必须被配置为可信证书。

zimbraAuthLdapBindDn 属性

该属性是一个格式化的字符串,用于指定连接活动目录服务器的用户名。

定制验证- zimbraCustomAuth

除了内部验证和外部验证外,你还可以使得定制验证机制。定制验证机制使你可以使用其它

类型的身份库。当AuthRequest 请求发起的时候,ZCS 会为根据当前域名来执行后台的验证。

如果使用外部验证机制,ZCS 会调用注册的定制验证处理器来验证用户信息。

要设置定制验证机制,需要为域名配置定制验证机制并注册定制验证处理器。

为域名配置定制验证机制

为一个域名配置定制验证机制,需要设置该域名的LDAP 属性zimbraAuthMech 的值为

custom:{注册的定制验证机制处理名}。

比如:

zmprov modifydomain {domain|id} zimbraAuthMech custom:sample.

其中“sample”为一个已经注册的定制验证处理器的名称。

注册定制验证处理器

要注册一个定制验证处理器,需要在扩展类的init 方法中调用ZimbraCustomAuth.register 方

法。

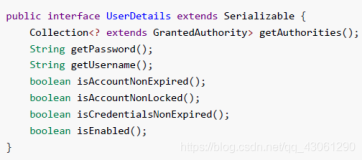

类名:com.zimbra.cs.account.ldap.zimbraCustomAuth

方法:public synchronized static void register [String hndlName,zimbraCustomAuth handler]

备注:定义

hndlName 是在ZCS 的验证体系中注册的验证处理器名称。

Handler 是一个被调用来进行验证处理的对象。这个对象必须是ZimbraCustomAuth 的子

类。

例子:

public class SampleExtensionCustomAuth implements ZimbraExtension {

public void init() throws ServiceException {

ZimbraCustomAuth.register("sample", new SampleCustomAuth());

}

...

}

定制验证是如何工作的

当接受到一个AuthRequest 请求时,如果当前域名被配置为使用定制验证机制,ZCS 验证框

架会调用ZimbraCustomAuth 实例中的相应方法。

用户账户对象(包括用户名、密码)被作为ZimbraCustomAuth.authenticate()的参数进行验证。用户账户对象的所有属性都可以提取。

Kerberos5验证机制

Kerboros5 验证机制通过外部的Kerberos 服务器来验证用户。要使一个域名使用Kerberos5 验证机制,需要将它的zimbraAuthMech 设置为kerberos5,zimbraAuthKerberos5Realm 属性设置为Kerberos5 的realm。

[TBD]

ZCS对象

ZCS 向已有的辅助对象类添加Zimbra 专属的属性。在ZCS 中使用的LDAP 对象包括:

Accounts

Class of Service (COS)

Domains

Distribution Lists

Recipients

Servers

Global Configurations

Aliases

Zimlet

CalendarResource

Data Source

Signature

用户账号(Account)对象

用户账号对象代表一个可以登录到ZCS 邮箱服务器上的账号。用户账号对象要么是一个管理员,要么是一个普通用户。对象类的名称是zimbraAccount,扩展于zimbraMailRecipient 对象类。

对象类zimbraMailRecipient 是一个目录条目,代表一个接收邮件的实体。这是一个可见的外部电子邮件地址,且可以别名或转发设置转变为一个或多个外部或内部的邮件地址。

所有的用户账号都有如下属性:

名称,形如user@example.com

唯一ID,永不改变,绝不重复

一组属性值,其中一些可以被用户修改(用户喜好),另外一些必须由系统管理员配置

所有的用户账号都与域名关联,所以在创建用户账户之前必须先创建域名。

关于用户账户的管理,请参见“管理用户账户”。

服务类型(COS,Class of Service)对象

服务类型对象是zimbra 特定的对象,它为一个用户账号定义了预设的特性。服务类型对象控制着功能特性、默认喜好设置、邮箱容量、邮件生命周期、密码限制、附件屏蔽等诸多方面。服务类型的对象类名为zimbraCOS。

域名(Domain)对象

一个域名对象代表电子邮件的域名,如example.com 或example.org。域名必须先于用户账号之前存在。域名对象类的名称是zimbraDomain。

分发列表(Distribution List)对象

分发列表,也可称为邮件列表,自身是一个邮件地址,但包括了到其它邮件地址的引用(包

括其它分发列表,以成员的方式指定)。分发列表的对象类名为zimbraDistributionList。

收件人(Recipient)对象

收件人对象表示一个可以接收邮件的实体。通过别名设置或转发设置,一个收件人可以被转

换成一个或多个内部/外部的邮件地址。对象类名为zimbraMailRecipient。这个对象类名不可

单独使用,仅可与zimbraAccount 和zimbraDistributionlist 对象类一直使用。

服务器(Server)对象

服务器对象代表ZCS 系统中的特定的、安装了一个或多个ZCS 软件的服务器。在安装过程

中,服务器被自动注册到OpenLDAP 服务器中。对象类名是zimbraServer,它的属性描述了

一些配置信息,如服务器中运行的服务等。

全局配置(Global Configuration)对象

全局配置对象为下列对象指定了默认值:服务器、用户账号、服务类型、域名。如果其它对

象的某些值未被设置,就会从全局配置中继承。对象类名为zimbraGlobalConfig。

全局配置的值是必须的,在Zimbra Core 软件包安装时被自动设置。这些成为系统的默认值。

别名(Alias)对象

别名对象可以被认为是一个目录中的占位符,它指向另一个对象。别名对象的类名为

zimbraAlias。

Zimlet对象

Zimlet 对象定义在ZCS 中安装和配置的Zimlet,对象类名为zimbraZimletEntr。

CalendarResource对象

该对象定义了日程安装中的资源,例如会议室、设备等与会议相关的东西。对象类名为

zimbraCalendarResource。

数据源(Data Source)对象

数据源对象代表一个用户的外部邮件源,有POP3 和IMAP 两种类型。一个数据源包括

POP3/IMAP 服务器名称、端口号码、远程用户密码等。数据源对象还包括身份信息,即显示名称、签名等。数据源对象由用户创建,对象类名为zimbraDataSource。

签名(Signature )对象

签名对象代表一个用户的签名信息。用户可以创建多个签名。签名对象类名为

zimbraSignature。

公司目录/全局地址列表(GAL,Global Address List)

公司目录是公司范围的用户列表,在一个组织内部,通常能够被所有的电子邮件系统的用户

所使用。有时,它也被称为“白页”或全局地址列表。ZCS 用公司目录来查找同一个公司内

的用户。

针对ZCS 中的每一个域名,你可以指定如下GAL 搜索选项:

使用外部LDAP 作为GAL

使用Zimbra 自有的OpenLDAP

同时使用外部LDAP 和内部LDAP

Zimbra客户端中的GAL搜索

Zimbra 客户端可以搜索GAL。GAL 搜索返回特定符合搜索条件的目录条目。

当用户提供了一个名字作为搜索条件时,这个名字被传递到LDAP 搜索条件中,就象下面这

样:

(|(cn = %s*)(sn=%s*)(gn=%s*)(mail=%s*))

(zimbraMailDeliveryAddress = %s*)

(zimbraMailAlias=%s*)

(zimbraMailAddress = %s*)

其中%s 表示搜索的名字。

ZCS中的GAL属性

GAL 的两个可能的源是ZCS 服务器和活动目录。相关的LDAP/活动目录的字段会在ZCS 的

模式定义中被引用。下表显示了常见的GAL 搜索属性与ZCS 联系人属性的对应关系:

标准LDAP属性ZCS联系人字段

co workCountry

company Company

givenName/gn firstName

sn lastName

cn fullName

GAL搜索参数

就象验证一样,GAL 也以域名为单位进行配置。在管理控制台里,你可使用GAL 配置向导

来配置域名的GAL 特征。

修改属性

OpenLDAP 目录不应该直接被修改,而是应该通过管理控制台或命令行工具。

用户也可以从Zimbra Web Client 中通过界面来修改他们自己的一些属性。

重要:不要使用任何LDAP 浏览器工具来修改ZCS 的LDAP 内容。

刷新LDAP缓存

ZCS 的LDAP 服务器缓存以下对象类型:

皮肤

地区

账号

服务类型

域名

全局配置

服务器

Zimlet 配置

initials initials

l workCity

street, streetaddress workStreet

postalCode workPostalCode

telephoneNumber workPhone

st workState

title jobTitle

mail email

objectClass Not currently mapped

皮肤和地区

当前添加或修改皮肤的属性文件或地区相关的资源文件时,你要刷新缓存来强制重新加载这

些变化。除非你这么做,否则你不会在在服务类型或用户账号中看到新的皮肤或地区。

要清空皮肤缓存,请输入:zmprov flushCache skin

要清空地区缓存,请输入:zmprov flushCache locale

用户账号、服务类型、域名和服务器

当你修改了用户账号、服务类型、域名或服务器的属性后,变更会在当前服务器上立即生效。

在其它的服务器上,LDAP 条目会在指定的周期后被自动更新。也可使用zmprov 工具来迫使变更立即生效。

备注:默认的自动更新周期为15 分钟。

要刷新用户账号、服务类型、域名或服务器,请输入:

zmprov flushCache [account|cos|domain|server] [name|id]

如果未指定要刷新的对象类型,所有的条目缓存都被刷新。

全局配置

当你修改了全局配置后,执行修改的对台服务器上会立即生效。在其它的邮箱服务器上,你

必须刷新缓存或重启服务器。全局配置的LDAP 条目不会失效。

要使全局配置的变更在所有的服务器上生效,按下列步骤操作:

1.用zmprov mfc 来修改设置,如zmprov mcf zimbraImapClearTextLoginEnabled

2.在所有的服务器上刷新缓存,即依次在每台服务器上运行zmprov flushCache,如

zmprov –s server-1 flushCache config

zmprov –s server-2 flushcache config

zmprov –s server-3 flushcache config

第五章邮件传输代理(MTA)

第四章结束,其余待续……__