防火墙分软件防火墙与硬件防火墙。

v 软件防火墙:运行在IOS系统之上的一个应用,通过应用指定出入网规则。

v 硬件防火墙:功能更强大,漏洞少,状态化。

状态化可以理解为当用户通过该防火墙连接,那么防火墙会在本地生成一张连接表,当下次再来连接直接允许或拒绝。更快的通过防火墙,省去了一条一条查规则过的繁琐过程。

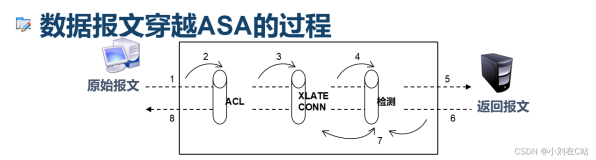

ASA是思科的防火墙产品,它是一台状态化防火墙。

默认情况下,ASA对TCP、UDP协议提供状态化连接,但ICMP是非状态化,不缓存。

ASA安全优先:状态换>ACL访问控制>默认策略。

ASA将防火墙默认将网络划分成三个区域:

v Inside区域:内网入口,优先级默认为100。

v Outside区域:外网入口,优先级模默认为0。

v DMZ区域:非军事化区域,优先级默认为50。一般用于存放WEB服务器。

默认策略:

v Inside区域可以访问DMZ区域和Outside区域网络。

v DMZ区域可以访问Outside区域网络。不可访问Inside区域网络。要想实现访问需要借助ACL。

v Outside区域不可访问Inside区域和DMZ区域网络。要想实现访问需要借助ACL。

ASA命令与交换路由设备命令区别:

| 项 |

区别 |

| Telnet和SSH远程管理 |

必须定义允许网段 |

| 接口地址配置 |

必须定义接口名,和安全级别,默认inside为内接口,安全级别为100。Outside为外接口,安全级别为0。 |

| 路由 |

根据接口名定义方向。 |

| ACL |

需要命令ACL,在全局模式应用于接口。掩码都为正掩码。 |

| NAT |

根据内接口定义内网,根据外接口转换到外网。必须相同编号,编号0表示NAT豁免。 |

| SSH默认账号密码 |

账号:pix 密码:passwd配置的密码。 |

思科ASA相关命令:

| 命令 |

描述 |

| (config)# hostname 主机名 |

配置主机名 |

| (config)# telnet 192.168.0.0 255.255.255.0 inside |

允许该网段Telnet远程防火墙 |

| (config)# telnet timeout 5 |

配置Telnet的超时时间 |

| (config)# domain-name asa.com |

配置SSH的域名 |

| (config)# crypto key generate rsa modalus 1024 |

配置SSH的密钥算法强度 |

| (config)# ssh 192.168.0.0 255.255.255.0 inside |

允许该网段SSH远程防火墙 |

| (config)# ssh verion 2 |

配置SSH的版本 |

| (config)# enable password 123 |

配置Enable密码 |

| (config)# passwd 123 |

配置远程登录密码 |

| (config-if)# nameif outside |

配置接口名 |

| (config-if)# sercurity-level 100 |

配置接口安全级别 |

| (config-if)# ip add 地址 掩码 |

配置接口地址 |

| (config)# access-list 名字 permit 源IP 掩码 |

配置标准ACL |

| (config)# access-list 名字 permit 协议 源IP 掩码 目标IP 掩码 eq 端口号 |

配置扩展ACL |

| (config)# access-group 名字 in interface接口名 |

应用ACL到接口 |

| (config)# route接口名 目标网段 掩码 下一跳地址 |

配置静态路由 |

| (config)# route outside 0 0 |

配置默认路由 |

| (config)# nat((inside) 1 192.168.1.0 255.255.255.0 |

定义要NAT的私网地址 |

| (config)# global (outside) 1 202.96.134.10-202.96.134.100 |

动态NAT |

| (config)# global (outside) 1 interface(外网接口) |

PAT |

| (config)# static (dmz,outside) 202.96.134.1 192.168.1.1 |

静态NAT |

| (config)# static (dmz,outside) tcp interface 80 192.168.1.1 80 |

静态PAT(一般用于WEB发布) |

| (config)# nat-control |

开启NAT控制 |

| (config)# nat (inside) 0 access-list 名字 |

NAT豁免 |

| # show xlate |

查看NAT转换情况 |

| # clear xlate |

清除NAT转换情况 |

| # show conn detail |

查看防火墙缓存表(conn表) |

| # write memory |

保存配置到NV |

| # write erase |

清除NV的配置 |

| (config)# clear configure all |

清除running所有配置 |

| (config)# clear configure access-list |

清除所有ACL的配置 |

注:

NAT控制:当网络经过防火墙时必须进行NAT转换。

NAT豁免:当开启NAT控制时,为了避免NAT控制,根据ACL定义来自某网段的流量经过防火墙时无需进行NAT转换。

思科防火墙的WEB管理方式叫做ASDM。

ASDM是一种图形化管理防火墙的方式。

部署ASDM步骤:

v 从TFTP服务器导入ASDM的镜像

# copy tftp flash

v 启动防火墙HTTPS服务

# http server enable

v 允许HTTPS接入

# http 192.168.1.0 255.255.255.0

v 指定ASDM镜像位置

(config)# asdm image disk 0:/asdm-602.bin

v 配置客户端远程登录用户名和密码

(config)# username a password 123 privilege 15

v PC安装JAVA环境,安装Fille,然后通过浏览器访问ASA即可。

思科设备日志收集步骤:

本地日志收集:

| 命令 |

描述 |

| (config)# clock timezone peking 8 |

配置时区 |

| (config)# clock set 10:39:00 21 june 2017 |

配置本地时间 |

| (config)# logging enable |

开启日志记录 |

| (config)# logging buffered informational |

设定日志记录的信息级别 |

| # show logging |

查看日志 |

| # clear logging buffer |

清除日志 |

配置ASDM日志:

| 命令 |

描述 |

| (config)# logging enable |

开启日志记录 |

| (config)# logging asdm informational |

定义ASDM日志的信息级别 |

| (config)# clear logging asdm |

清除ASDM的日志 |

配置日志服务器:可以使用客户端软件查看收集日志。

| 命令 |

描述 |

| (config)# username ren password 123 |

定义用户名和密码 |

| (config)# logging enable |

开启日志记录 |

| (config)# logging timestamp |

启动时间戳 |

| (config)# logging trap infomational |

定义日志记录的信息级别 |

| (config)# logging host insdie 192.168.1.1 |

定义客户端主机地址 |

| PC安装firewall analyzer工具,输入相应的用户名和密码即可。 |

|