镜像账户的方法显然不是一个好的选择,至少账户的重复建设就很让管理员头疼。资源跨域分配的主流方法还是创建域信任关系,在两个域之间创建了信任关系后,资源的跨域分配就非常容易了。域信任关系是有方向性的,如果A域信任B域,那么A域的资源可以分配给B域的用户;但B域的资源并不能分配给A域的用户,如果想达到这个目的,需要让B域信任A域才可以。

如果A域信任了B域,那么A域的域控制器将把B域的用户账号复制到自己的Active Directory中,这样A域内的资源就可以分配给B域的用户了。从这个过程来看,A域信任B域首先需要征得B域的同意,因为A域信任B域需要先从B域索取资源。这点和我们习惯性的理解不同,信任关系的主动权掌握在被信任域手中而不是信任域。

A域信任B域,意味着A域的资源有分配给B域用户的可能性,但并非必然性!如果不进行资源分配,B域的用户无法获得任何资源!有些朋友误以为只要两个域之间存在信任关系,被信任域的用户就一定可以无条件地获得信任域内的所有资源,这个理解是错误的。

在NT4的域时代,信任关系是不具有传递性的。也就是说如果A域信任B域,B域信任C域,那么A域和C域没有任何关系。如果信任关系有传递性,那么我们就可以推导出A域是信任C域的。信任关系没有传递性极大地降低了灵活性,你可以想象一下如果70个域都要建立完全信任关系,那么需要多么大的工作量。而且这种牺牲灵活性的做法也没有获得安全上的补偿,因此微软在Win2000发布时,允许在域树和域林内进行信任关系的传递,在Win2003/2008/2008r2的传递。

本文中我们将通过一个实例为大家介绍如何创建域信任关系拓扑如下图所示,当前网络中有两个域,一个域是fu.om域是hl.net

首先我盟设置转发器或跟提示之类的东西让fu.com能够解析到hl.net。如下图

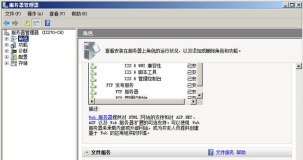

然后我们准备构建一个单向信任关系,让fu.cm域信任hl.net域,根据之前的分析,fu想信任hl,必须征得被信任域的同意,因此我们先在hl.net域上进行操作。在hl.net的域控制器上打开管理工作中的域和信任关系,如下图所示,右键点击hl.net域,选择“属性”。

选择信任方向,内传指的是被其他域信任,外传则是信任其他域。由于fu.COM信任hl.COM,因此hl的信任方向应该选择单向内传。

然后我们要选择是在两个域控制器上分别设置信任关系还是同时设置信任关系,为了更清晰地演示这个过程,我们选择在两个域控制器上分别进行信任关系的设置。如果对域信任关系已经熟练掌握,完全可以选择在两个域控制器上同时进行操作。

输入一个信任口令,只有信任域能回答出这个口令,信任关系才可以建立。

如下图所示,为了保证不被其他域恶意信任,hl.com设置了一个信任口令,只有信任域能回答出这个口令,信任关系才可以建立。

如下图所示,信任向导已经做好准备,点击下一步继续。

接下来要选择是否确认传入信任关系,由于我们还没有在a.com域中进行设置,因此我们先选择“否,不确认传入信任”。

如下图所示,信任关系创建成功,点击完成结束hl.com域的设置工作。

信任名称为fu.com

对于a.com来说信任方向应该是单向外传

我们选择只是在a.COM域进行信任关系的设置,并不涉及hl.COM域

下步来我们要选择用户身份验证的范围,我们选择全域性身份验证,这样分配资源时会更加灵活。

如下图所示,域信任向导已经做好了准备,点击下一步继续

本文转自legendfu51CTO博客,原文链接: http://blog.51cto.com/legendfu/1074325,如需转载请自行联系原作者