挖矿程序minerd,wnTKYg入侵分析和解决

作者:CYH

一.起因:最近登陆一台redis服务器 发现登陆的时间非常长,而且各种命令敲大显示出的内容延迟很高

二,分析:

首先我安装了iftop监控em1这个网卡流量

Iftop -i em1

发现里面的流量使用很低,没多少服务使用大的流量,没占用带宽,排除了ddos大流量攻击可能

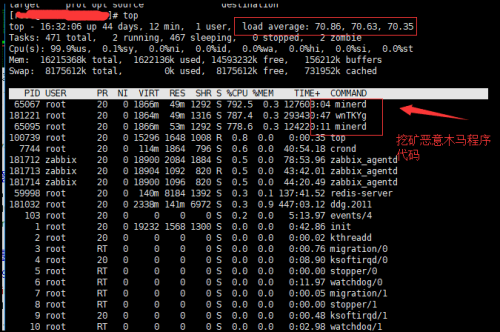

接着我输入命令top 查看各种负载,一看吓一跳,cpu平均负载达到70左右,使用率达到99.9%,怪不得这么卡,而且那个发现了有俩个文件占用的cpu分别达到792.5%,787.4%,778.6%

我检查了一下服务记录表,发现这台机没有这个这俩个文件,而且cpu占用,怀疑被黑了,然后我把那俩个文件搜索一下,发现这居然是挖矿的木马程序

解决:我先用命令

ps -ef |grep minerd

ps -ef |grep wnTKYg

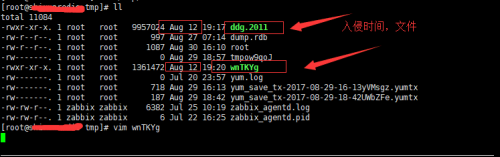

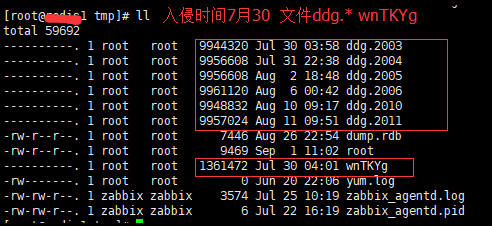

过滤俩个文件进程,发现木马程序运行的路径,以及入侵时间,以及启动木马程序代码命令,minerd在opt目录下,wnTKYg和ddg.2011的程序在/tmp下

解决方法:

1.先停掉挖矿程序进程

2. 关闭访问挖矿服务器的访问 ,防火墙添加策略

iptables -A INPUT -s xmr.prohash.net -j DROP

iptables -A OUTPUT -d xmr.prohash.net -j DROP

3.chmod -x minerd 或者chmod 000 minerd /chmod 000 wnTKYg/chmod 000 ddg.2011 取消掉执行权限或者所有权限

4.在没有找到根源前,千万不要删除 minerd wnTKYg ddg.2011,因为删除了,过一回会自动有生成一个。

5. pkill minerd pkill wnTKYg pkill ddg.2011或者kill -9 进程号 杀掉进程

6. 查看一下定时任务,看看有没有可疑的定时任务在执行

service stop crond 或者 crontab -r 删除所有的执行计划

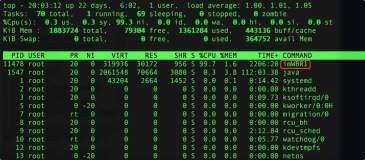

7. 最后执行top,查看了一会,没有再发现minerd wnTKYg ddg.2011进程了,服务器的cpu负载也慢慢下降,为了彻底根除病毒,服务配置进行迁移,系统进行重新安装。

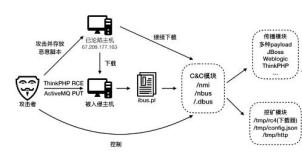

分析:解决minerd等木马并不是最终的目的,主要是要查找问题根源,我的服务器问题出在了redis服务了,黑客利用了redis的一个漏洞获得了服务器的访问权限,然后就注入了病毒

下面是解决办法和清除工作

1. 修复 redis 的后门,

1. 配置bind选项, 限定可以连接Redis服务器的IP, 并修改redis的默认端口6379.

2. 配置AUTH, 设置密码, 密码会以明文方式保存在redis配置文件中.

3. 配置rename-command CONFIG “RENAME_CONFIG”, 这样即使存在未授权访问, 也能够给攻击者使用config指令加大难度

4. 好消息是Redis作者表示将会开发”real user”,区分普通用户和admin权限,普通用户将会被禁止运行某些命令,如conf

2. 打开 ~/.ssh/authorized_keys, 删除你不认识的账号

3. 查看你的用户列表,是不是有你不认识的用户添加进来。 如果有就删除掉.

· 查了些资料看有人说这是在挖币,wnTKYg是门罗币,所以大家要注意服务器的安全,别让自己的资源让别人用来挣钱。

本文转自去轻狂书生51CTO博客,原文链接:http://blog.51cto.com/8999a/1962218 ,如需转载请自行联系原作者