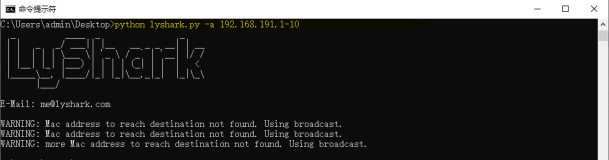

常见的ARP攻击主要有两种,一种是ARP欺骗,攻击者通过发送伪造的ARP报文,恶意修改网关或网络内其他主机的ARP表项,造成用户或网络的报文转发异常。另一种是ARP泛洪攻击,也叫拒绝服务攻击(Denial of Service),攻击者向设备发送大量目的IP地址无法解析的伪造ARP请求报文或免费报文,造成设备上的ARP表项溢出,无法缓存正常用户的ARP表项,从而影响正常的报文转发。

这两种ARP攻击会导致:

造成网络不稳定,引发用户无法上网或者企业断网导致重大生产事故。

非法获取游戏、网银、文件服务等系统的帐号和口令,给被攻击者造成利益上的重大损失。

通过对ARP报文进行有效性检查和速率限制等处理,达到弥补ARP协议的缺陷,防范针对ARP协议的攻击和网段扫描攻击等基于ARP协议的攻击,保证网络设备和网络通信的安全性。

| 攻击类型 |

防攻击策略 | 功能说明 |

| ARP欺骗 | 配置ARP报文有效性检查 | 设备收到ARP报文时,对以太报文头中的源、目的MAC地址和ARP报文数据区中的源、目的MAC地址进行一致性检查。如果以太报文头中的源、目的MAC地址和ARP报文数据区中的源、目的MAC地址不一致,则直接丢弃该ARP报文。否则允许该ARP报文通过。 |

| ARP泛洪 | 禁止接口学习ARP表项的功能 | 出于安全或管理上的考虑,用户禁止指定接口学习ARP表项的功能,可以有效防止ARP表项溢出,保证ARP表项的安全性。 |

| 配置ARP表项严格学习 | 设备仅学习自己发送的ARP请求报文的应答报文,并不学习其它设备向路由器发送的ARP请求报文,即可以拒绝掉大部分的ARP请求报文攻击。 | |

| 配置ARP表项限制 | 设备基于接口限制学习ARP表项的总数目,可以有效的防止ARP表项溢出,保证ARP表项的安全性。 | |

| 配置ARP报文限速 | 设备对ARP报文进行数量统计,在一定时间内,如果ARP报文数量超出了配置的阈值,超出部分的ARP报文将被忽略,设备不作任何处理,有效防止ARP表项溢出。 |

本文转自Grodd51CTO博客,原文链接:http://blog.51cto.com/juispan/1951406,如需转载请自行联系原作者