原创作品,允许转载,转载时请务必以超链接形式标明文章

原始出处 、作者信息和本声明。否则将追究法律责任。

http://beanxyz.blog.51cto.com/5570417/1593816

|

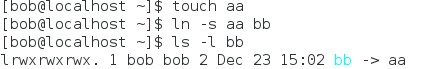

1

2

3

4

|

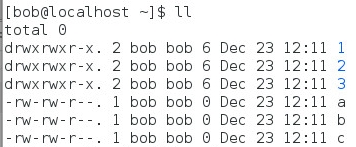

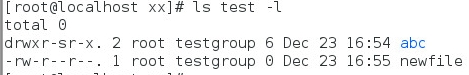

文件 (666) 110 110 110

umask(222) 000 010 010

-----------------------------------------------

110 100 100 (644)

|

|

1

2

3

4

|

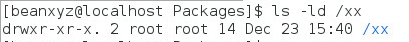

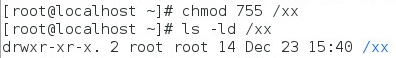

目录 (777) 111 111 111

umask (222) 000 010 010

------------------------------------------------

111 101 101 (755)

|

|

1

2

3

4

|

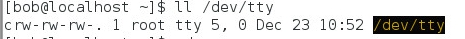

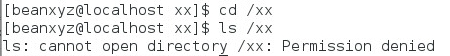

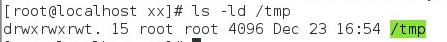

文件 (666) 110 110 110

umask(???) 011 011 011

-----------------------------------------------

100 100 100 (444)

|

|

1

2

3

4

|

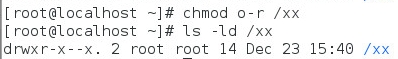

目录 (777) 111 111 111

umask (???) 011 011 011 ( 333)

------------------------------------------------

100 100 100 (444)

|