1、CIA三角由三个原则组成:机密性、可用性、完整性,其中的一个原则被破坏,组织的安全性就会受到威胁!

2、机密性:这是保护信息和通讯隐私,使它们不会受到未授权访问威胁的基本原则!机密性通常使用加密、访问控制、隐写术等方式加以控制!

3、完整性:这是保护组织信息准确,无错,且不会受到未授权修改的基本原则!完整性通常使用散列法、数字签名、证书、和不可否认性等方式加以控制!

4、可用性:这是确保系统可以连续操作,授权用户可以根据需要访问数据的基本原则!可用性通常使用冗余、容错机制和补丁的方式来加以控制!

5、不可否认性:这是确保执行发送或创建数据的一方与数据保持相关性,并且不能否认发送或创建过的数据!不可否认性是确定责任性的一种方法,责任性就是确定谁负责特定活动或事件的过程,比如一次登录!

6、认证:认证是一种确定某个实体或个人唯一证书的有效性的过程,主要目的是在于确定特定个人是否拥有合理的进入系统或安全站点的证书!

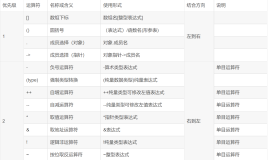

7、大多数认证机制都是基于一种或多种认证因素的使用(单因素,双因素或多因素),这些因素包括以下几种:

-

你是什么(something you are),主要是生物识别特征,如指纹、视网膜、手印等!

-

你拥有什么(something you have),比如电子令牌、ID卡等!

-

你知道什么(something you know),比如密码,PIN码等!

-

你所处的位置或不在的位置(somewhere you are or not),比如批准ip地址或GPS位置!

-

你所做的一些事(something you do),比如已制定的击键模式或描绘一个图片密码等

8、授权:在安全领域,授权是确定某个实体拥有哪些权限或特权的过程!在此之前需要先进行确认和认证(鉴别和身份认证)!

9、访问控制过程确定并分配访问不同资源、对象、或数据的特权!访问控制就是管理授权的过程!

10、管理访问控制大致上有四种模式:强制访问控制(MAC)、自助访问控制(DAC)、基于角色的访问控制(RBAC)、基于规则的访问控制!

11、追责与审计:在安全领域,追责是指跟踪并记录系统活动和资源访问的过程,审计是追责的一部分,是指安全专家检查被记录下来的日志!

12、通用安全实践:隐式拒绝、最低权限、职责分离、工作轮换、强制休假、一天中的时间限制、特权管理!

本文转自 eth10 51CTO博客,原文链接:http://blog.51cto.com/eth10/1981722