在上一篇文章中我们介绍了怎么通过airodump-ng截获WPA加密网络的握手包。接下来的工作就到了拼人品和拼money的时候。

或者你人品很好,搜集的字典里正好有密码,或者你有钱,可以买好多高性能的计算机组成阵列,真刀***的试出来。

今天东哥没事把手头的字典整理了一下,顺道试试人品,东哥人品一向很差,买彩票基本上五块钱都很少中。

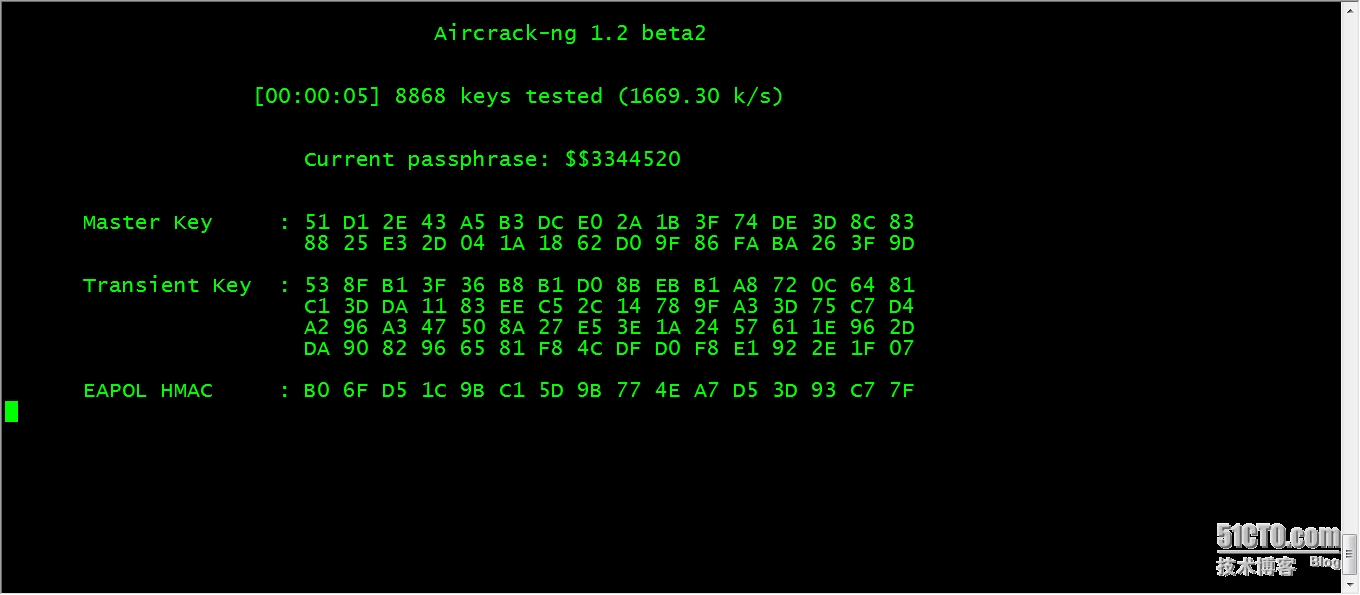

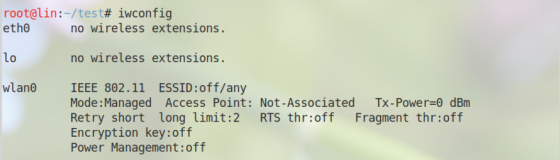

然后使用aircrack-ng -w 字典文件 握手包(.cap或.ivs)

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

|

root@kali:~# aircrack-ng

Aircrack-ng 1.2 beta2 - (C) 2006-2013 Thomas d'Otreppe

http://www.aircrack-ng.org

usage: aircrack-ng [options] <.cap / .ivs file(s)>

Common options:

-a <

amode

> : force attack mode (1/WEP, 2/WPA-PSK)

-e <

essid

> : target selection: network identifier

-b <

bssid

> : target selection: access point's MAC

-p <

nbcpu

> : # of CPU to use (default: all CPUs)

-q : enable quiet mode (no status output)

-C <

macs

> : merge the given APs to a virtual one

-l <

file

> : write key to file

Static WEP cracking options:

-c : search alpha-numeric characters only

-t : search binary coded decimal chr only

-h : search the numeric key for Fritz!BOX

-d <

mask

> : use masking of the key (A1:XX:CF:YY)

-m <

maddr

> : MAC address to filter usable packets

-n <

nbits

> : WEP key length : 64/128/152/256/512

-i <

index

> : WEP key index (1 to 4), default: any

-f <

fudge

> : bruteforce fudge factor, default: 2

-k <

korek

> : disable one attack method (1 to 17)

-x or -x0 : disable bruteforce for last keybytes

-x1 : last keybyte bruteforcing (default)

-x2 : enable last 2 keybytes bruteforcing

-X : disable bruteforce multithreading

-y : experimental single bruteforce mode

-K : use only old KoreK attacks (pre-PTW)

-s : show the key in ASCII while cracking

-M <

num

> : specify maximum number of IVs to use

-D : WEP decloak, skips broken keystreams

-P <

num

> : PTW debug: 1: disable Klein, 2: PTW

-1 : run only 1 try to crack key with PTW

WEP and WPA-PSK cracking options:

-w <

words

> : path to wordlist(s) filename(s)

WPA-PSK options:

-E <

file

> : create EWSA Project file v3

-J <

file

> : create Hashcat Capture file

-S : WPA cracking speed test

Other options:

-u : Displays # of CPUs & MMX/SSE support

--help : Displays this usage screen

|

东哥使用便携式移动渗透测试平台在家里面的联想一体机上跑字典,速度大概2000个/秒。一个小时大概能试七十万个密码。

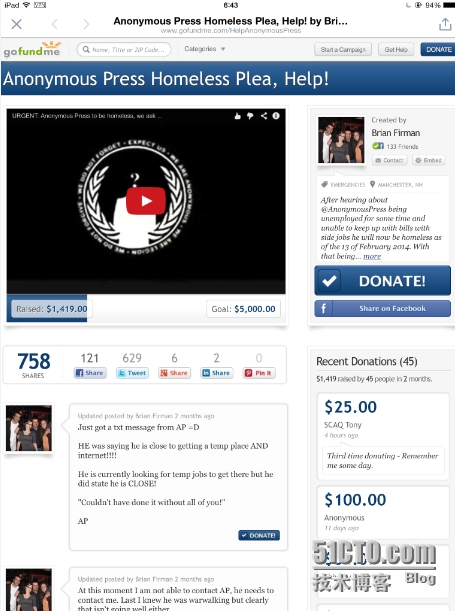

速度可怜的很,希望大家踊跃捐款,采购更牛X的硬件,捐款方式见文章末尾,我在此代表CCTV、MTV感谢大家支持开源社区。

这是Anonymous的募捐网站,再看东哥的真是汗颜啊

大家可以看看tinyfool的演讲视频

本文转自文东会博客51CTO博客,原文链接http://blog.51cto.com/hackerwang/1409154如需转载请自行联系原作者

谢文东666