近日乌云平台整理了一份关于P2P平台漏洞的报告,报告显示,国内多数P2P企业曾存在各种影响资金安全的漏洞,涉及很多知名P2P平台,如翼龙贷、宜人贷、易贷网以及有利网等。目前,有的漏洞已经修复,有的仍然存在。

根据乌云漏洞收集平台的数据显示,自2014年至今,平台收到的有关P2P行业漏洞总数为402个,仅2015年上半年就有235个,仅上半年就比去年一年增长了40.7%。

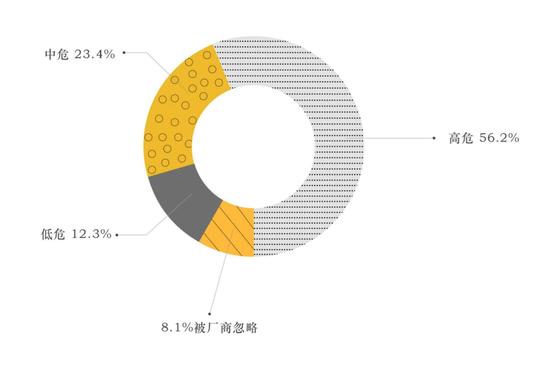

2014年至2015年8月乌云漏洞报告平台P2P行业漏洞数量统计显示,高危漏洞占56.2%,中危漏洞占23.4%,低危漏洞占12.3%,8.1%被厂商忽略。

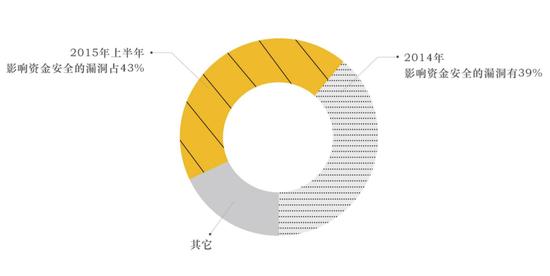

2014年至今的4201个漏洞中,有可能影响到资金安全的漏洞就占来漏洞总数量的39%。2015年上半年中,对资金有危害的漏洞就占了今年P2P漏洞综述的43%。

在逻辑漏洞中,密码重置漏洞占60%;访问漏洞占40%,支付漏洞占16%,其他占20%。

下面六组案例大部分厂商认同,并且已经修复。其中,密码重置漏洞非常普遍——

漏洞案例一:

逻辑错误或设计缺陷导致的密码重置漏洞

涉及平台:搜易贷、翼龙贷、金海贷、和信贷、拍拍贷以及有利网

简单来说,就是攻击者拿着自己密码重置的凭证重置了别的密码。

比如在翼龙贷的案例中,通过找回密码,抓包可以看到用户的邮箱、余额、手机号、ID等敏感信息。

此外,利用Email 和 ID,白帽还可以重置用户的密码。

在有利网的案例中,由于某个参数设置的过于简单,且发送请求时无次数限制,可以通过爆破重置任意用户密码。

在和信贷的案例中,由于设计缺陷,重置其它用户的密码不需要知道用户邮箱收到的具体URL,可以直接拼凑出重置其它用户密码的URL进行密码重置。

重置密码这个类型漏洞在P2P平台比较普遍,包含爆破类型、妙改类型以及需要与人交互类型这三种,似乎“黑客”重置用户密码变成一个非常简单的事情。

用户的密码都被重置了,资金还安全吗?乌云平台认为,重置密码从来都不是一件小事情,作为跟资金相关的金融平台,密码不仅是对用户的一层安全保障,也是自家资金安全的门锁之一。

乌云平台建议开发人员在开发的过程中,应该注意“保证Cookie等可以重置密码的凭证与用户之间的对应关系”。

漏洞案例二:

数据库配置错误账号密码存泄漏风险

涉及平台:宜人贷

今年5月,宜信旗下网贷平台宜人贷某处配置不当可导致数据库账号密码等敏感信息泄露 ,这是一个因为应用配置错误造成的SVN泄漏,从而导致数据库账号密码等敏感信息泄漏。SVN是Subbersion的简称,是一个开放源代码的版本管理工具。

对于该漏洞,厂商已经修复。并表示,漏洞系研发私自修改NGINX目录限制导致,已修改,同时禁止研发使用SVN COPY。

漏洞案例三:

设计缺陷导致的登录逻辑错误/影响用户账号安全

涉及平台:宜人贷、翼龙贷

今年5月,宜人贷某处缺陷导致奇葩登录逻辑、爆破、恶意绑定等缺陷 。也就是说,在宜人贷某处可以免密码登录,随便输入一个工号就可以登录。登录后,可以将未绑定账号的内部账号绑到自己的账户上,然后等待奖励分钱。

该漏洞危险等级低,目前已经修复。宜人贷回复称,此问题为产品设计问题,是已知问题,已经在下期更新中加入进入个人中心时的短信验证。

在翼龙贷案例中,翼龙贷用户通过手机客户端邮件找回密码,验证码明文出现在返回包中。

乌云平台认为,涉及到钱的问题再小也不能忽视。尤其是翼龙贷,开发人员在对待安全问题上不够谨慎,考虑不够全面。

漏洞案例四:

运维不当导致用户安全受威胁

涉及平台:翼龙贷

这是一个OpenSSL心脏滴血漏洞,可以获取用户完整的Cookie,间接影响用户账户和资金安全,可以实现无限获得50元新手红包。

心脏滴血漏洞2014年4月7日被程序员Sean Cassidy的博客上被公开到现在,已经有很长一段时间了,而翼龙贷却没有打上补丁,造成用户完整的Cookie泄漏,间接影响用户账户与资金安全。

漏洞案例五:

逻辑错误导致无限刷红包

涉及平台:有利网

这个漏洞的白帽子给了这样一个直接的标签:有利网刷钱漏洞。该漏洞利用了有利网注册可获50元红包和可以任意手机号注册两个条件,结合Burp Suite修改相应包的内容,可以实现无限获得50元的新手红包。

乌云平台认为这漏洞比较难被利用,但是,在金钱的利诱下,麻烦又怕什么。但是,有利网方面回应,这个漏洞不影响。于是,这个漏洞被忽略了。

漏洞案例六:

任意文件包含影响资金安全

涉及平台:易贷网

在今年7月,易贷网存在任意文件包含,包含配置文件可以读到物理路径,注册一个用户上传图片,图片中插入一句话即可getshell,然后可以接触到十几万的用户数据,当然有用户账号密码这些跟资金相关的敏感数据。

文件包含漏洞是由于在引入文件时,对传入的文件名没有经过合理的校验,或者校验被绕过,从而操作了预想之外的文件,就可能导致意外的文件泄漏甚至恶意的代码注入。

针对该漏洞,今年8月易贷网回复称,因启用新域名后,老域名切换到测试环境,并临时关闭Waf防护做渗透测试,现在测试完毕,漏洞早已修复,并已经开启了WAF防护,目前已不可利用。

乌云平台认为,当账号密码被泄露,资金就会面临安全挑战,因此不能疏忽。

此外,还有两个漏洞案例没有引起厂商的注意,已经选择忽略——

1)安心贷重要功能设计缺陷(影响全站用户)

手机找回密码功能存在设计缺陷,可以重置任意用户的密码;安心贷已经主动忽略漏洞。

2)808信贷新版更严重漏洞二(某业务可Getshell漫游内网附送SQL注入&心脏滴血)

乌云官网显示,白帽多次联系808信贷客服,然而对方不理不睬。

根据世界反黑客组织的最新通报,中国P2P平台已经成为全世界黑客宰割的羔羊,已有多起黑客盗取P2P平台现金的案例发生,P2P行业资金安全问题不可忽视。