最近有客户问我,自从Exchange 从2010升级到Exchange 2013后,Exchange管理中心(EAC)是新的管理控制台。它取代了它的前身Exchange管理控制台(EMC),它支持管理Exchange 2013组织。由于EMC是Microsoft管理控制台(MMC)类型的应用程序,EAC是基于Web的管理控制台,它作为IIS上的虚拟目录安装在客户端访问服务器(CAS)上,因此两个控制台都非常独特。EAC配有交换控制面板(ECP)它是一个非限制性的网络应用程序,可以从网络(LAN,Internet)的各个位置实时访问。任何拥有有效用户名和密码的用户,都可能会以前所未有的方式登录。当CAS安装在像DMZ区域这样的外围网络中时,这可能会造成很大的威胁,一些使用拦截密码的黑客可以通过互联网登录ECP。

幸运的是,微软给我们提供了一个限制访问ECP的方案,而不必关闭对OWA的访问。我们可以通过简单地遵循Technet的文档并尝试下面的命令来做到这一点:

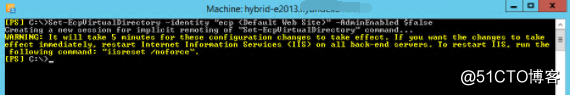

Set-EcpVirtualDirectory -identity“ecp <默认网站>”-AdminEnabled $ false

从上面的截图可以看出,如果我们希望立即生效,我们可以执行“iisreset / noforce”命令。

iisreset / noforce

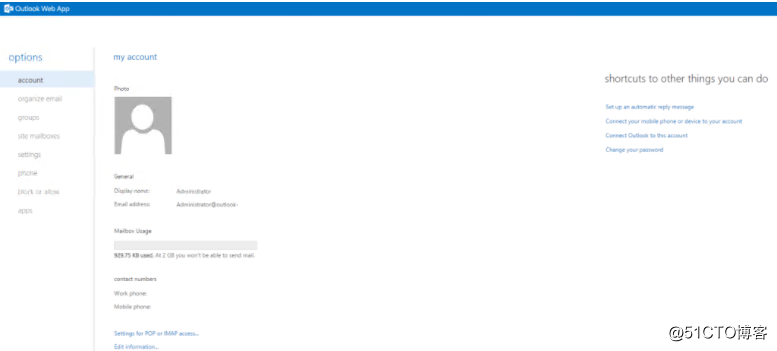

解决方案实施后,每次尝试到达ECP页面都将以“404页面未找到”错误结束,或者将请求重定向到管理员帐户详细信息的OWA选项(请参见下面的屏幕)。

但是,这个解决方案有一个缺点。尽管通过实现这个功能,我们成功地限制了从Internet区域访问ECP,但是我们却无法从内部网络访问ECP。在这种情况下,Microsoft建议我们在内部网络安装一个CAS服务器仅用于内部ECP访问。但在我自己和专业的IT同事的意见中,更好的办法是在面向互联网的CAS上安装第二个带有ECP和OWA虚拟目录的网站。这是一个更简单,更快捷的解决方案。

要应用该解决方案,我们需要为安装CAS 的服务器分配第二个IP地址(通常都是一个IP地址)。通过在CAS服务器中安装的第二个网络适配器上配置新的IP地址,或者在现有网络接口上分配第二个IP地址,可以轻松完成此任务。第一种方式主要是由管理员在出于安全策略合规性原因的情况下部署,然而第二种方式在实现方面更容易,更快捷。下面的屏幕说明了后一种解决方案:

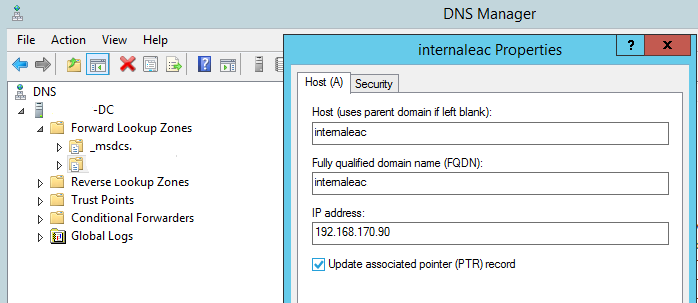

将IP地址分配到CAS之后,我们需要在DNS服务器上的DNS区域中创建适当的记录。这个记录中的名字将被用来联系自定义的ECP虚拟目录。更重要的是,这个记录还需要指出早一步配置的IP地址:

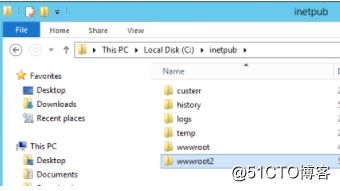

在下一步中,我们为 C:\ Inetpub文件夹下的第二个网站创建一个文件夹,例如wwwroot2。

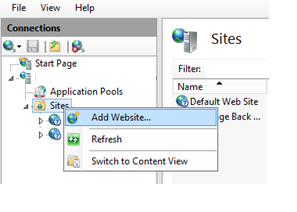

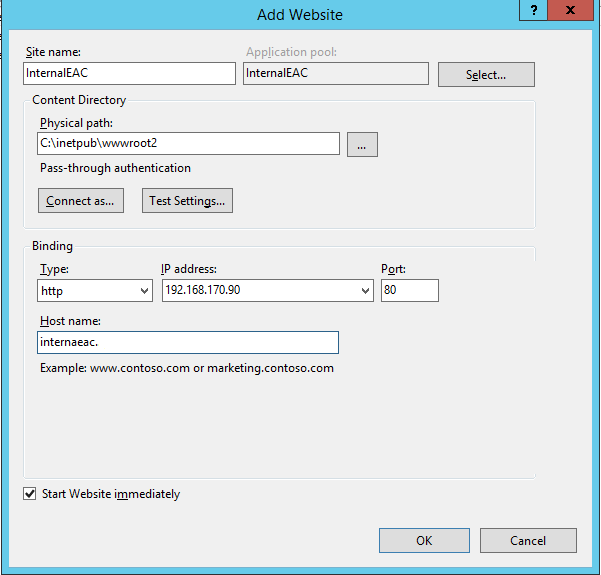

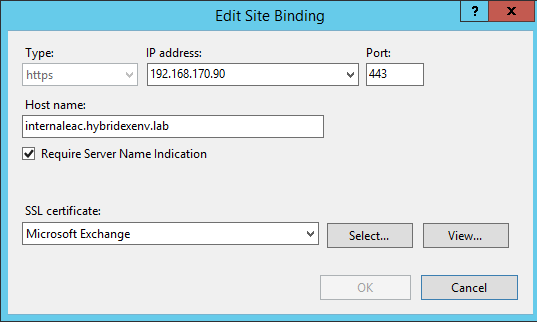

当创建文件夹时,我们必须打开Internet信息服务(IIS)管理器并建立第二个网站,例如“InternalEAC”,指向创建的文件夹C:\ inetpub \ wwwroot2并绑定到TCP / 80(HTTP) TCP / 443(HTTPS)端口。下面的屏幕展示了漫游过程。

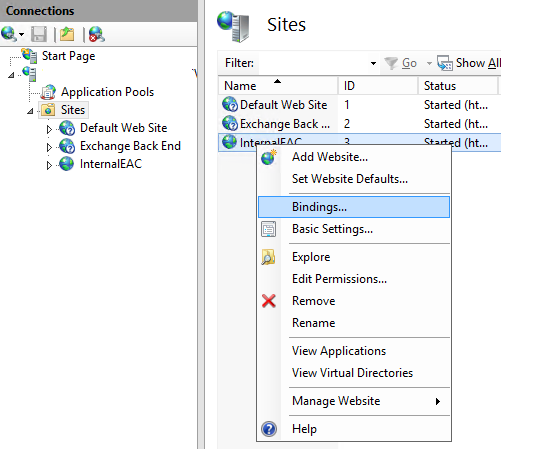

首先,我们必须记住将新网站与新的IP地址绑定:

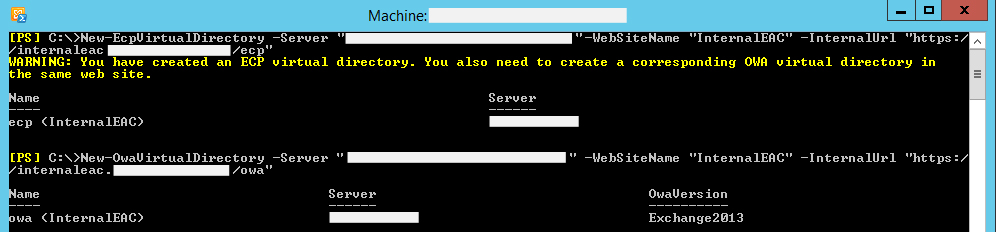

在下面的步骤中,我们需要在新创建的第二个网站下为ECP和OWA建立虚拟目录。我们将通过执行以下命令来解决这个问题:

New-EcpVirtualDirectory -Server“<ServerIdParameter>” - WebSiteName“InternalEAC”-InternalUrl“<internal url>”

New-OwaVirtualDirectory -Server“<ServerIdParameter>” - WebSiteName“InternalEAC”-InternalUrl“<internal url>”

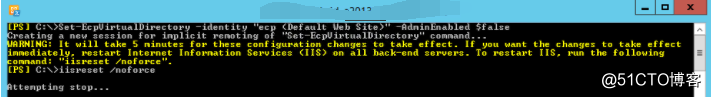

在此之后,我们使用前面提到的Microsoft解决方案禁用对EAC的访问。要做到这一点,我们只需运行以下命令:

Set-EcpVirtualDirectory -identity“ecp <默认网站>”-AdminEnabled $ false

iisreset / noforce

最后,只有两个最后的步骤去。它限制访问绑定到我们自定义网站的IP地址,例如内部用户或管理员管理站。这将阻止从周边网络或互联网区域等不受欢迎的区域访问我们的新网站。

最后一步是为自定义ECP网站分配用于SSL目的的适当证书。它可以是第三方证书(例如已经分配给默认网站的现有通配符证书),内部CA的证书或自签名证书。在创建新证书的情况下,我们必须记住将证书中的名称与ECP URL中使用的名称进行匹配。

本文转自 Juck_Zhang 51CTO博客,原文链接:http://blog.51cto.com/itsoul/2047682