最近不知道咋了,好多客户的AD账号经常被锁,而且近期我在51CTO的论坛内也发现有朋友在问,AD账号被锁定了,可以查到在哪个IP,或哪个客户端锁定的吗。

其实微软在早期发布过一款工具,这款工具是可以查到在哪个域控上锁定的,然后通过日志大致可以定位到锁定的客户端,这款工具叫做:Lockoutstatus

Lockoutstatus下载地址:https://www.microsoft.com/en-us/download/details.aspx?id=15201

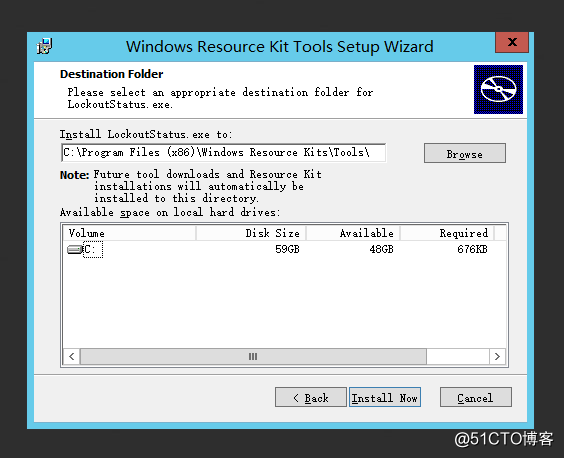

- 今天简单给大家介绍下如何利用这款工具逆向追踪到锁定的客户端的。废话不多说,首先我们下载Lockoutstatus,并拷贝到任意一台域控服务器上,安装我就不过多介绍了,其实就是一路下一步,但需要大家记住的是下面这个截图,也就是您的安装路径,因为一会安装完成后需要到这个路径下找到安装完成的应用程序,程序自身不会创建快捷方式。

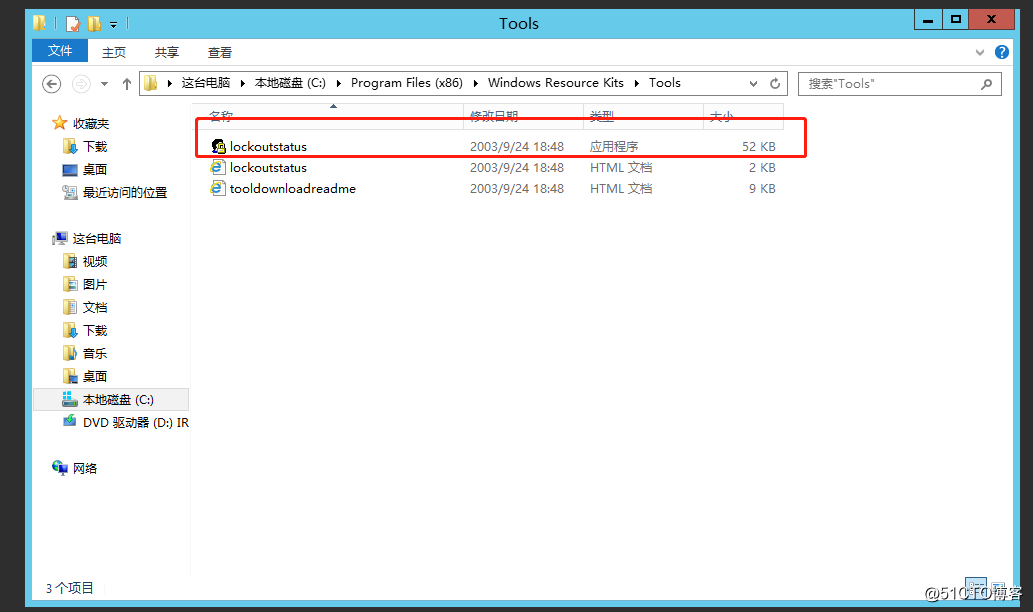

- 安装完成后大家可以手动创建一个快捷方式。

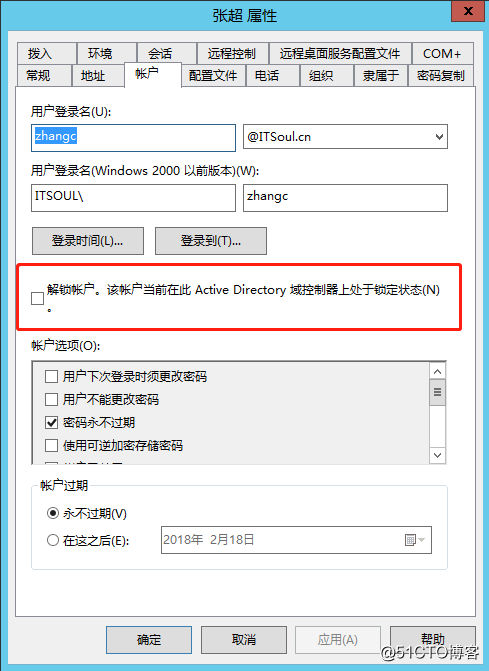

- 为了演示,我随便使一个账号锁定,如图所示:

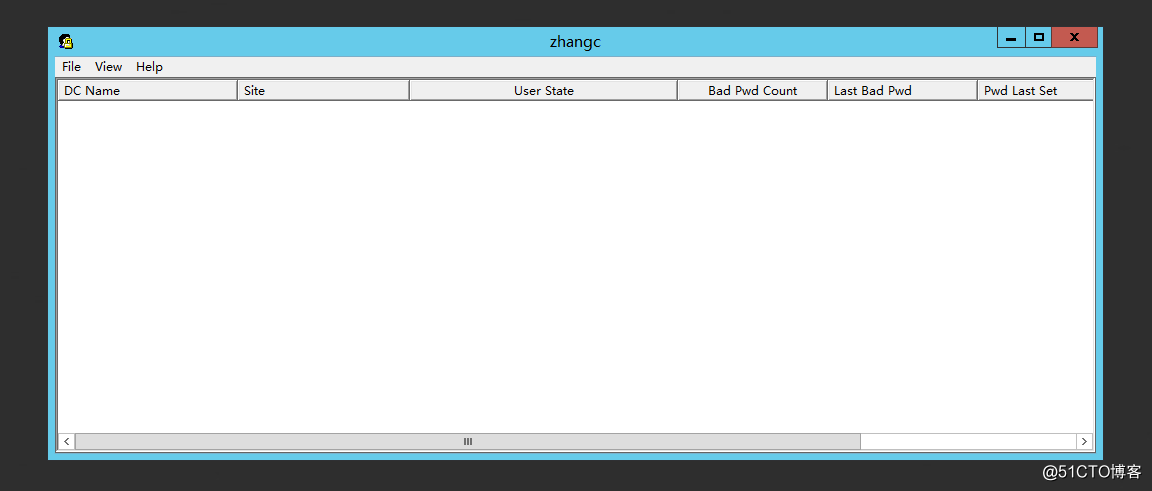

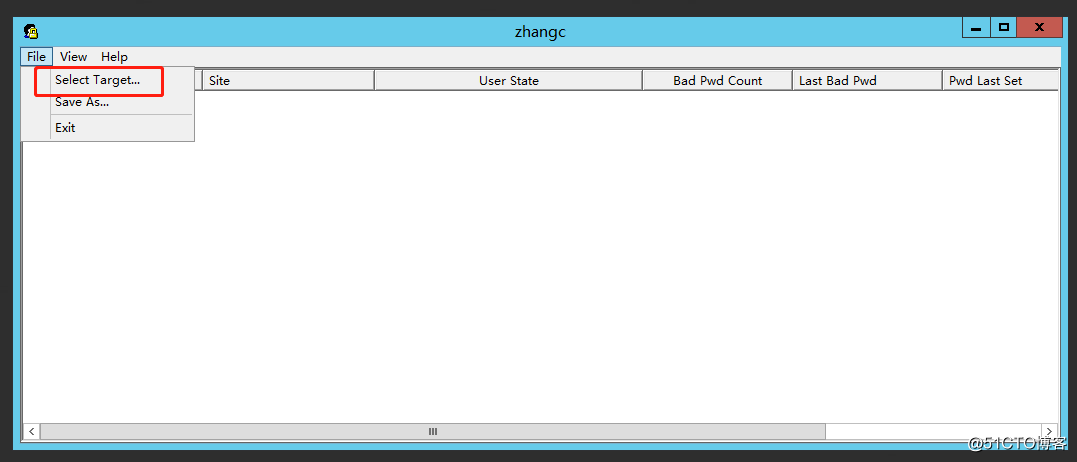

- 那么接下来,我们双击刚才安装完成那个软件,如图所示:

- 点击文件选项File,选择目标Select Target

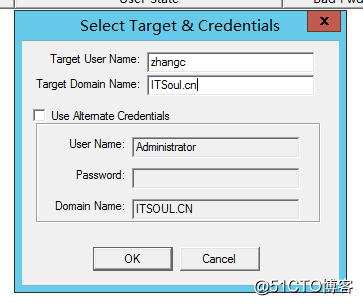

- 在目标用户名列写出需要查询的域账号(被锁账号),点击OK

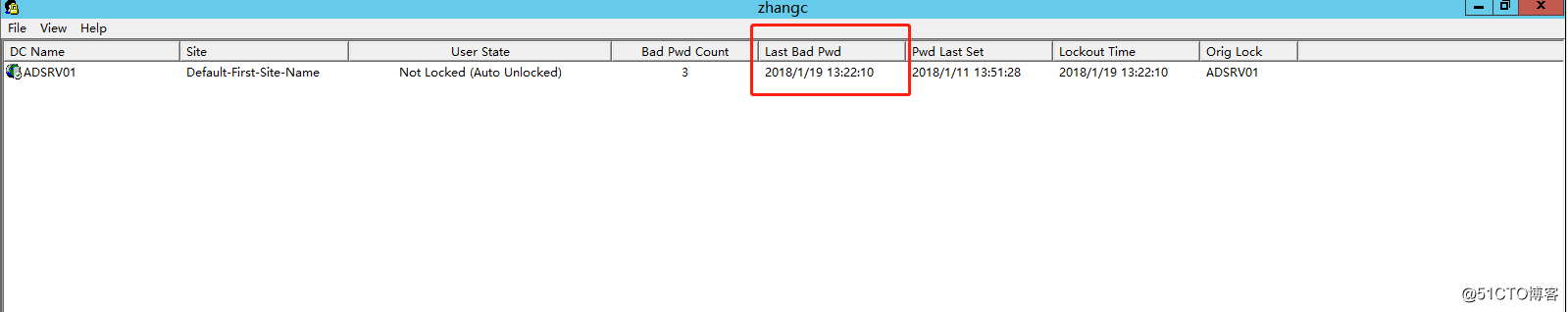

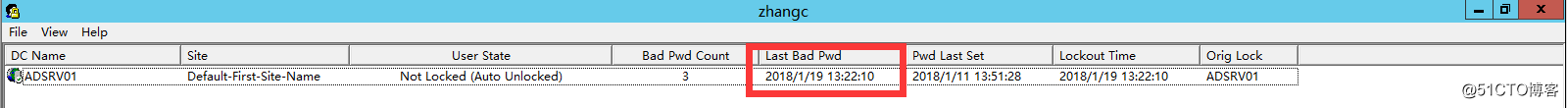

- 扫描完成后,你可以找到很多账号锁定信息,包括DC名,站点,账号状态,错误密码计数器,和最后一次错误密码时间。(由于我这是测试环境,只有一台AD,真实环境会有很多,一定要找那个最后一次错误密码时间)

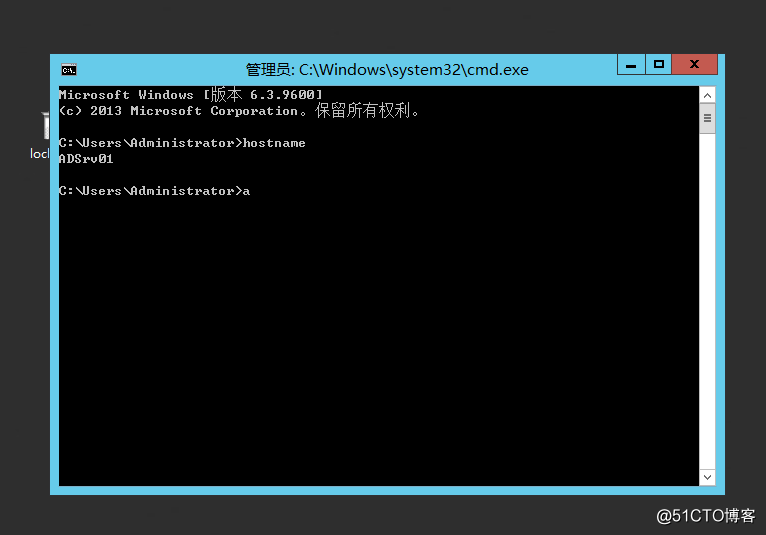

- 找寻到最后一条错误时间记录,并找到相应的DC名,登录到这台域控。

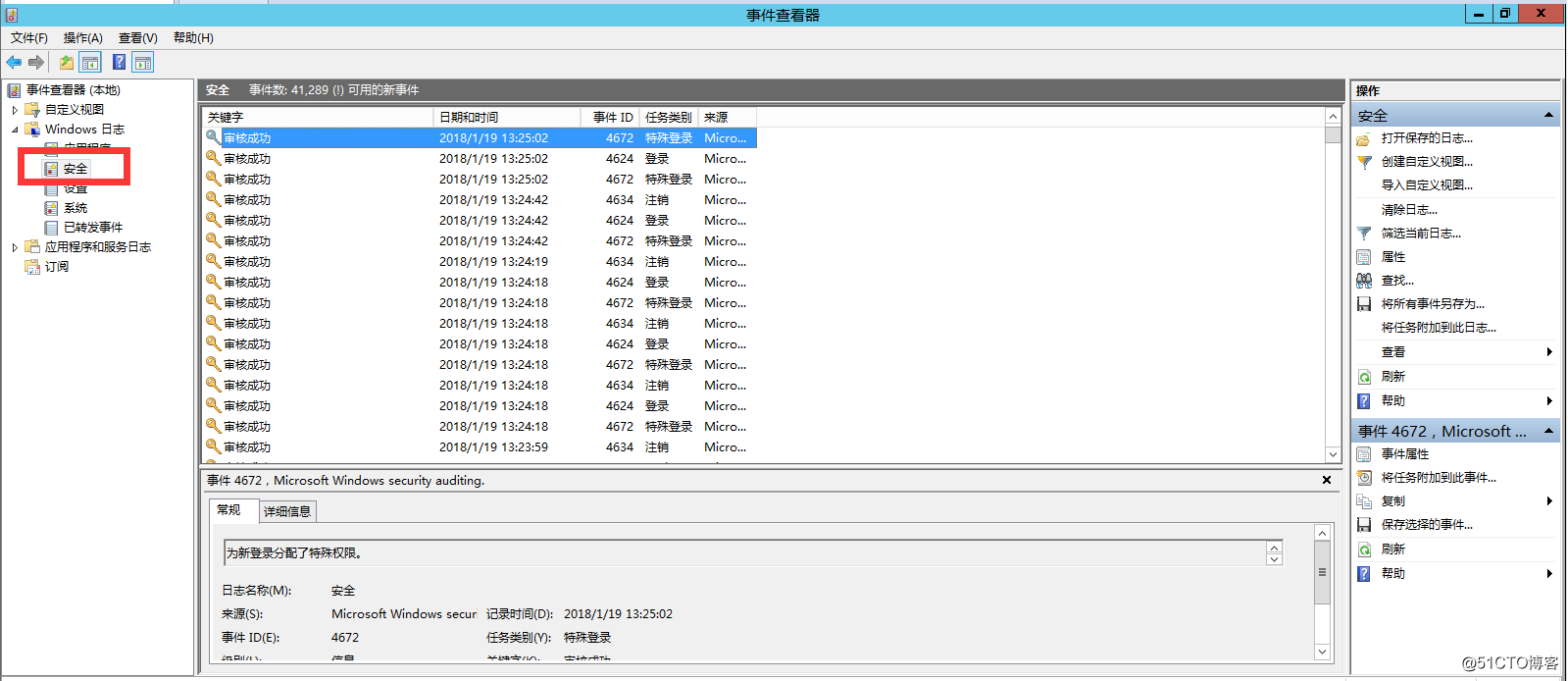

- 登录后打开事件查看器,选择安全日志(如果时间长了的话,可以找日志备份)

- 如果日志太多,可以使用筛选功能进行查找。

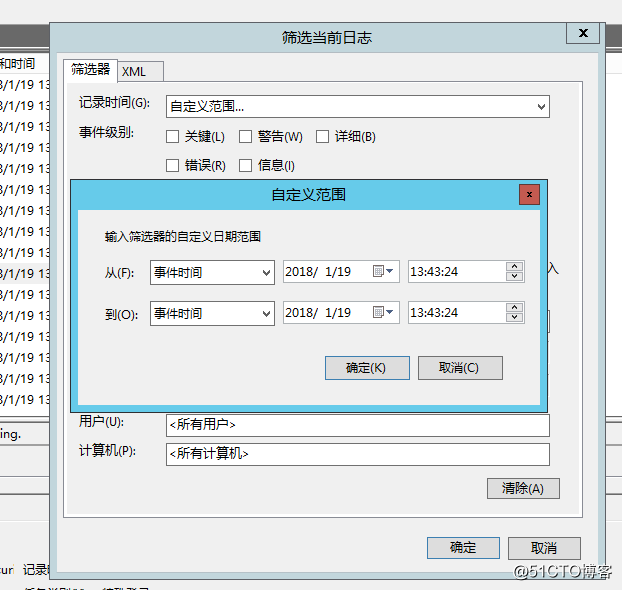

- 根据刚才工具提示,我的测试账号是在13:22:10锁定的,所以我就找这个时间的日志。

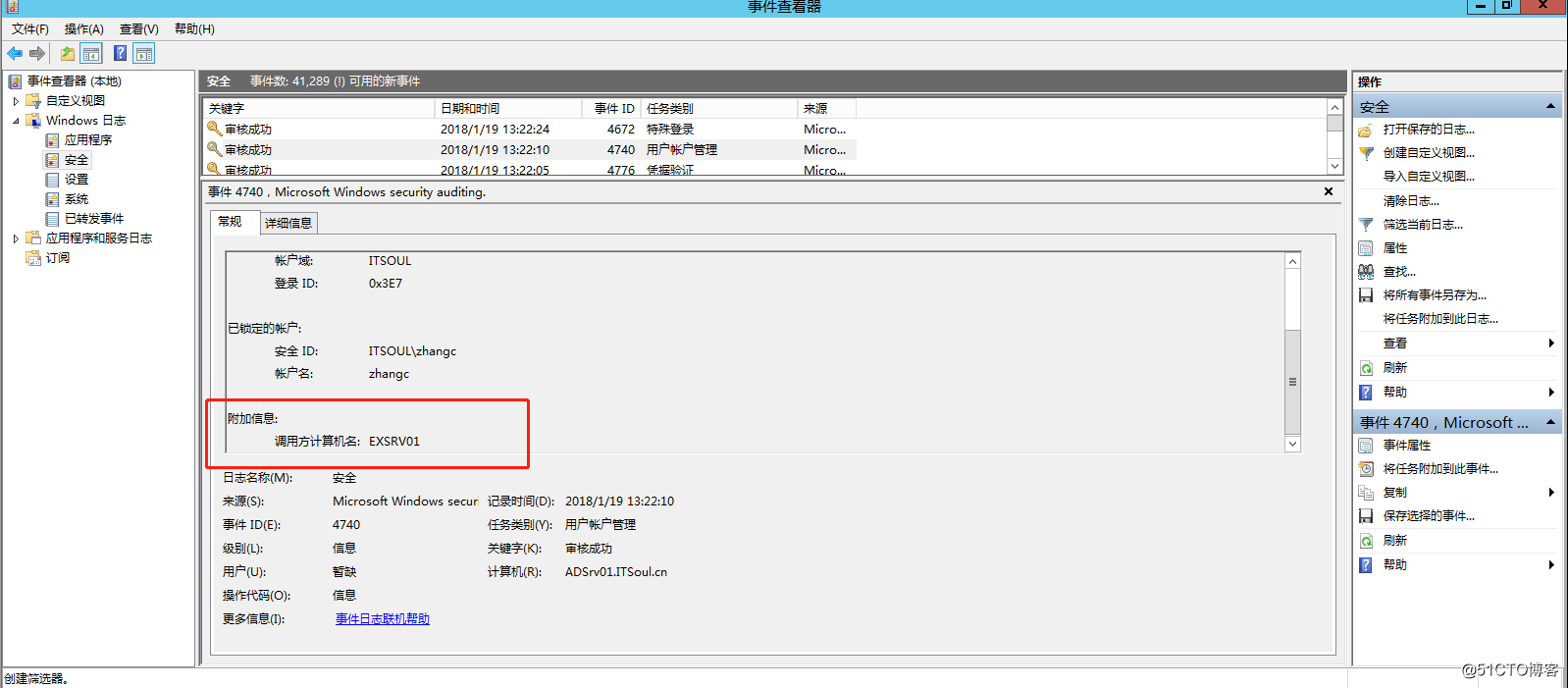

-

我们可以清楚的看到,我的账号是在EXSRV01这台计算机上锁定的。

-

其实到这里还算结束,其实我们是可以看到最后一次登录这台(EXSRV01)电脑的用户是谁。

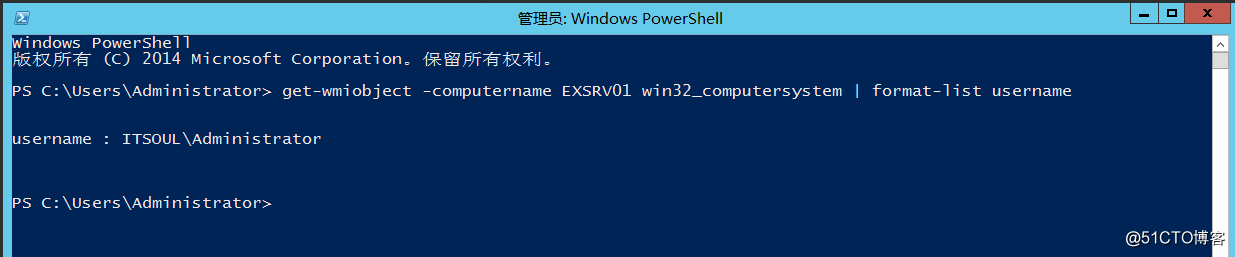

- 用管理员权限打开Power Shell,然后输入一下命令来查询是哪个账户在登录当前这台终端机。

get-wmiobject -computername 计算机名称 win32_computersystem | format-list username

-

系统最终查询出的账号是 ITSoul\Administrator

- 也就是说,目前这台名为EXSRV01的客户机是域用户Administrator正在使用。

亲们剩下的就是你们可以指着用户的鼻子质问他了。

本文转自 Juck_Zhang 51CTO博客,原文链http://blog.51cto.com/itsoul/2062819接: