keepalived基础概念

Keepalived是一个基于VRRP协议来实现的WEB服务高可用方案,可以利用其来避免单点故障。一个WEB服务至少会有2台服务器运行Keepalived,一台为主服务器(MASTER),一台为备份服务器(BACKUP),但是对外表现为一个虚拟IP,主服务器会发送特定的消息给备份服务器,当备份服务器收不到这个消息的时候,即主服务器宕机的时候,备份服务器就会接管虚拟IP,继续提供服务,从而保证了高可用性。

keepalived最初的诞生就是为ipvs提供高可用性的,它可以自己调用ipvs来生成规则,并且可以自动实现把用户设定好的ip地址转移动别的节点上去的,还可以实现后端服务器的健康状态检测,说白了就是对vrrp的实现而已,那vrrp是什么呢:它叫虚拟冗余路由协议;vrrp可以把两个网关虚拟成一个网关来使用,当一个网关不可以用了,另一个会取而代之,keepalived其实就是linux操作系统上实现vrrp的,keepalived就是这样来实现vip地址转移的,也是实现的地址的高可用性;

在VRRP协议中,有两组重要的概念:VRRP路由器和虚拟路由器,主控路由器和备份路由器。 VRRP路由器是指运行VRRP的路由器,是物理实体,虚拟路由器是指VRRP协议创建的,是逻辑概念。一组VRRP路由器协同工作,共同构成一台虚拟路由器。该虚拟路由器对外表现为一个具有唯一固定IP地址和MAC地址的逻辑路由器。处于同一个VRRP组中的路由器具有两种互斥的角色:主控路由器和备份路由器,一个VRRP组中有且只有一台处于主控角色的路由器,可以有一个或者多个处于备份角色的路由器。VRRP协议使用选择策略从路由器组中选出一台作为主控,负责ARP相应和转发IP数据包,组中的其它路由器作为备份的角色处于待命状态。当由于某种原因主控路由器发生故障时,备份路由器能在几秒钟的时延后升级为主路由器。由于此切换非常迅速而且不用改变IP地址和MAC地址,故对终端使用者系统是透明的。

keepalived的核心组成:

1、vrrp(Virtual Redundancy Router Protocol)的实现,虚拟冗余路由协议,它可以把两个或多个网关虚拟成一个网关来使用,就是在两个或多个路由之前用一种协议,让两个或多个路由通过选举不决定哪个是活动的路由,当活动的不再提供服务了,另一个将取而代之,

2、virtual server虚拟服务器

3、vrrp_script,

keepalived配置文件分为三段:

第一段:Global configuration全局配置段;

Global definitions 全局定义;

Static route 静态路由;

第二段:VRRP configuration配置段;

VRRP synchronization groups同步组,假如在一个节点上配置两个IP要把VIP同时转移出去,也就是说这两个VIP要同步工作,定义成一个组,而后当也一个资源来转移;

VRRP instances实例,定义虚拟路由器的;要实现虚拟路由转移时要转移IP地址;

第三段:LVS configuration配置段;

virtual server groups,虚拟路由服务器组,把多个路由定义在一起同时使用;

virtual servers虚拟服务器,一般都是单独定义的;

keepalived的实现过程:

第一步:安装配置keepalived程序,有多少个节点就安装多少个,都得安装上;

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

|

# yum -y install keepalived

# cd /etc/keepalived/

# vim keepalived.conf

! Configuration File

for

keepalived

global_defs {

#全局定义

notification_email {

#定义邮件通知

root@localhost

#定义收件人,一行一个,有多少个就可以写多少行

}

notification_email_from kaadmin@localhost

#以什么人的身份发邮件,就是发件人

smtp_server 127.0.0.1

#指定发邮件的服务器

smtp_connect_timeout 30

#连接邮件服务器超时时长

router_id LVS_DEVEL

#路由ID

}

vrrp_script chk_mantaince_down {

#手动定义检测机制

#判断/etc/keepalived/这个路径下是否存在down文件,如果存在即退出为1,否则退出为0

script

"[[ -f /etc/keepalived/down ]] && exit 1 || exit 0"

interval 1

#每隔多久发送一次检测信息,单位为秒

weight -6

#如果上面的判断有down文件即权后重-6,只要减后的权重大于master的就可以

}

vrrp_instance VI_1 {

#定义vrrp实例

state MASTER

#定义该节点为主节点,一个节点定义了master,另一台或其实的就要定义成backup;

interface eth0

#通告经过哪个接口进行

virtual_router_id 88

#虚拟路由ID号,不能大于255的

priority 100

#定义初始优先级,定义主的优先级要高于BACKUP的

advert_int 1

#通告几个

authentication {

#定义认证

auth_type PASS

#定义认证机制,pass是明白认证

auth_pass 1111

#认证密码

}

virtual_ipaddress {

#虚拟地址,VIP地址

172.16.27.100

#可以定义得很详细,<IPADDR>/<MASK> brd <IPADDR> dev <STRING> scope <SCOPE> label <LABEL>,可以用man keepalived.conf查看相关的详细说明的;

}

track_script {

#在vrrp实现中要追踪到上面定义的检测脚本

chk_haproxy

chk_mantaince_down

#调用上面定义好的检测

}

# 调用编写好的通知脚本

notify_master

"/etc/keepalived/notify.sh master"

notify_backup

"/etc/keepalived/notify.sh backup"

notify_fault

"/etc/keepalived/notify.sh fault"

}

|

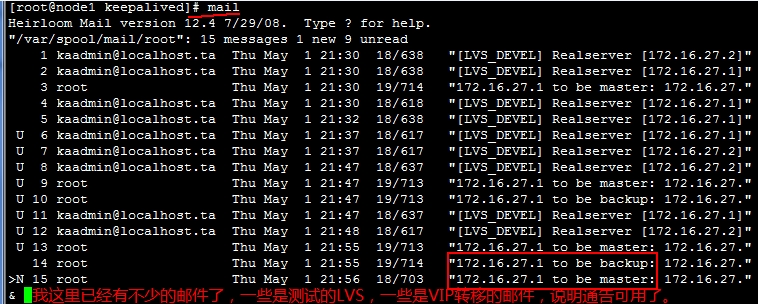

第二步:编写通告脚本,当某一节点发生VIP地址转移时就会发邮件通知管理员,在/etc/keepalived/目录下创建一个脚本文件,然后再在脚本文件中调用这个脚本就可以了,上面配置文件中已经有调用脚本内容了:

# vim /etc/keepalived/notify.sh

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

|

#!/bin/bash

# Author:Tanxw.com <tan_xw@hotmail.com>

# Description: An example of notify script

#

vip=172.16.27.100

# 定义VIP地址

contact=

'root@localhost'

# 这定义收件人

# 获取当前主机的IP地址

currentIP=`

ifconfig

eth0 |

awk

'/inet addr/{print $2}'

|

awk

-F:

'{print $2}'

`

notify() {

# 定义通告方法

# 定义一个发件的主体内容

mailbody=

"`date '+%F %H:%M:%S'`: vrrp transition, `hostname`($currentIP) changed to be $1"

# 定义发件的主题

mailsubject=

"$currentIP to be $1: $vip floating"

# 用mail命令把邮件发送出去

echo

$mailbody | mail -s

"$mailsubject"

$contact

}

case

"$1"

in

# 判断传进来的三个参数是什么,调用notify方法

master)

notify master

exit

0;;

backup)

notify backup

exit

0;;

fault)

notify fault

exit

0;;

*)

echo

"Usage: `basename $0` {master|backup|fault}"

exit

1;;

esac

|

第三步:配置LVS的集群服务,把下面代码加入到/etc/keepalived/keepalived.conf配置文件中即可,默认的配置文件中也有示例:

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

|

virtual_server 172.16.27.100 80 {

# 定义一个虚拟服务 VIP PORT

delay_loop 6

# 大概延迟几个周期再去做服务检测的

lb_algo rr

# 定义调度方法

lb_kind DR

# LVS的模型,NET也可以

nat_mask 255.255.0.0

# 掩码

persistence_timeout 0

# 持久时间

protocol TCP

# 协议,默认也是TCP

real_server 172.16.27.1 80 {

# 定义真正的real_server ip port

weight 1

# 定义权重

HTTP_GET {

# 请求方法

url {

# 声明检测哪个URL

path /

status_code 200

}

connect_timeout 3

# 连接超时时间

nb_get_retry 3

# 至少尝试几次

delay_before_retry 3

# 在每次尝试时要等上几秒钟

}

}

real_server 172.16.27.2 80 {

# 定义真正的real_server ip port

weight 1

# 定义权重

HTTP_GET {

# 请求方法

url {

# 声明检测哪个URL

path /

status_code 200

}

connect_timeout 3

# 连接超时时间

nb_get_retry 3

# 至少尝试几次

delay_before_retry 3

# 在每次尝试时要等上几秒钟

}

}

}

|

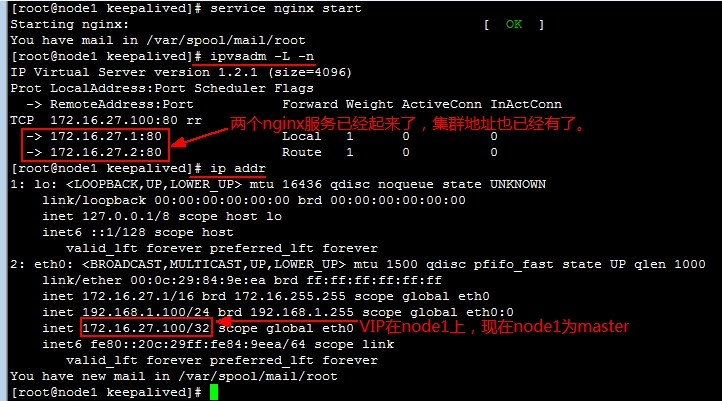

即使没安装有ipvsadm,只要配置有keepalived的lvs,启动服务后就会自动生成LVS规则,但是如果没安装有ipvsadm就查看不了规则了,装上来查看一下吧。

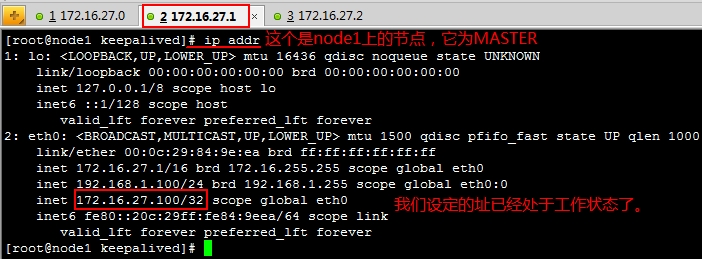

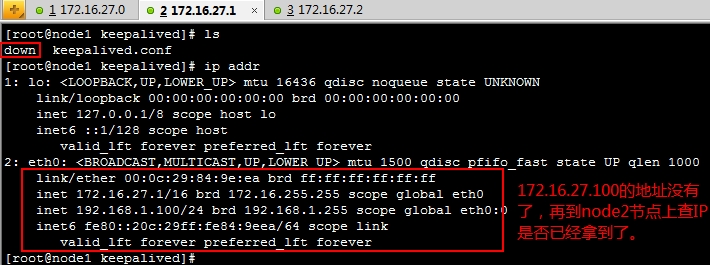

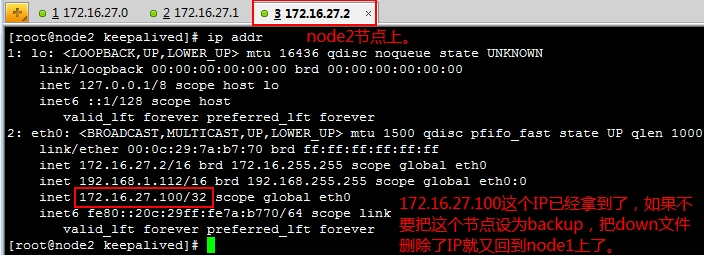

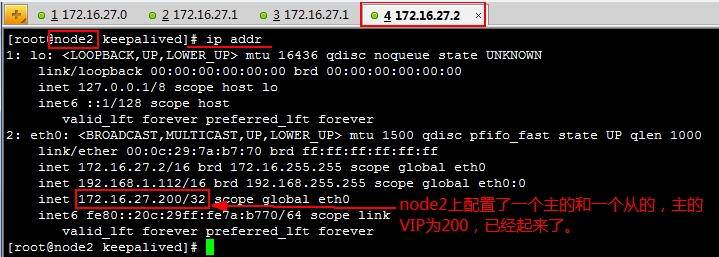

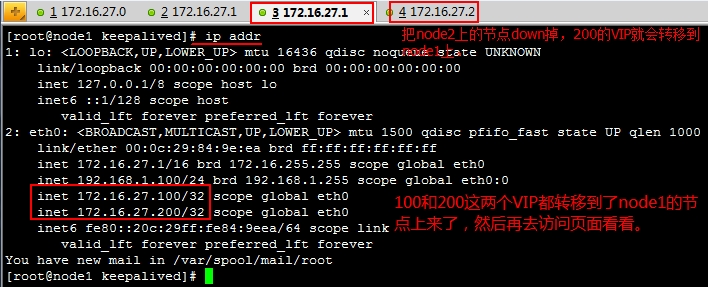

第四步:两个节点都配置有MASTER/BACKUP,定义两个实例,一个定义为MASTER,另一个定义为BACKUP就可以了,分别配置不同的VIP,node1上配置了MASTER的VIP为172.16.27.100,BACKUP的VIP为172.16.27.200;node2为上配置了MASTER的VIP为172.16.27.200,BACKUP的VIP为172.16.27.100。

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

|

# 这段代码在node1的节点上加,同样加为vrrp实例就可以了

vrrp_instance VI_2 {

state BACKUP

interface eth0

virtual_router_id 33

priority 99

advert_int 1

authentication {

auth_type PASS

auth_pass 1111

}

virtual_ipaddress {

172.16.27.200

}

track_script {

chk_mantaince_down

# chk_nginx

}

notify_master

"/etc/keepalived/notify.sh master"

notify_backup

"/etc/keepalived/notify.sh backup"

notify_fault

"/etc/keepalived/notify.sh fault"

}

# 下面这段代码加到node2节点的配置文件上就可以了,就是需要改一个master和权重

vrrp_instance VI_2 {

state MASTER

interface eth0

virtual_router_id 33

priority 100

advert_int 1

authentication {

auth_type PASS

auth_pass 1111

}

virtual_ipaddress {

172.16.27.200

}

track_script {

chk_mantaince_down

# chk_nginx

}

notify_master

"/etc/keepalived/notify.sh master"

notify_backup

"/etc/keepalived/notify.sh backup"

notify_fault

"/etc/keepalived/notify.sh fault"

}

|

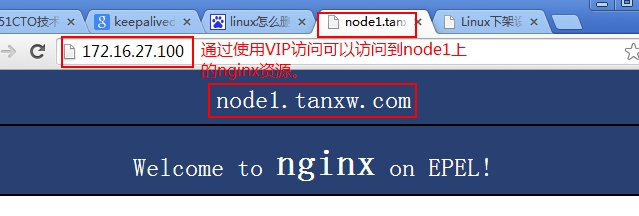

结束:

经过不懈的努力,终于把keepalived的vrrp的大概实现出来了,不管是LVS还是高可用VIP地址的自动转移,还是服务的高用,都需要认真的配置好,更有需要写好很多的脚本,使服务更回高效,更高可用,在此,如果大神发现在什么不妥还望多多指点,不胜感激。