中间系统到中间系统协议下的路由泄露、防环、认证和优化机制,实施!

回顾:

isis的邻居

邻居拍错(mtu、L1/2、系统id)

isis的报文(9种)

L1设备、L2、L1/L2设备

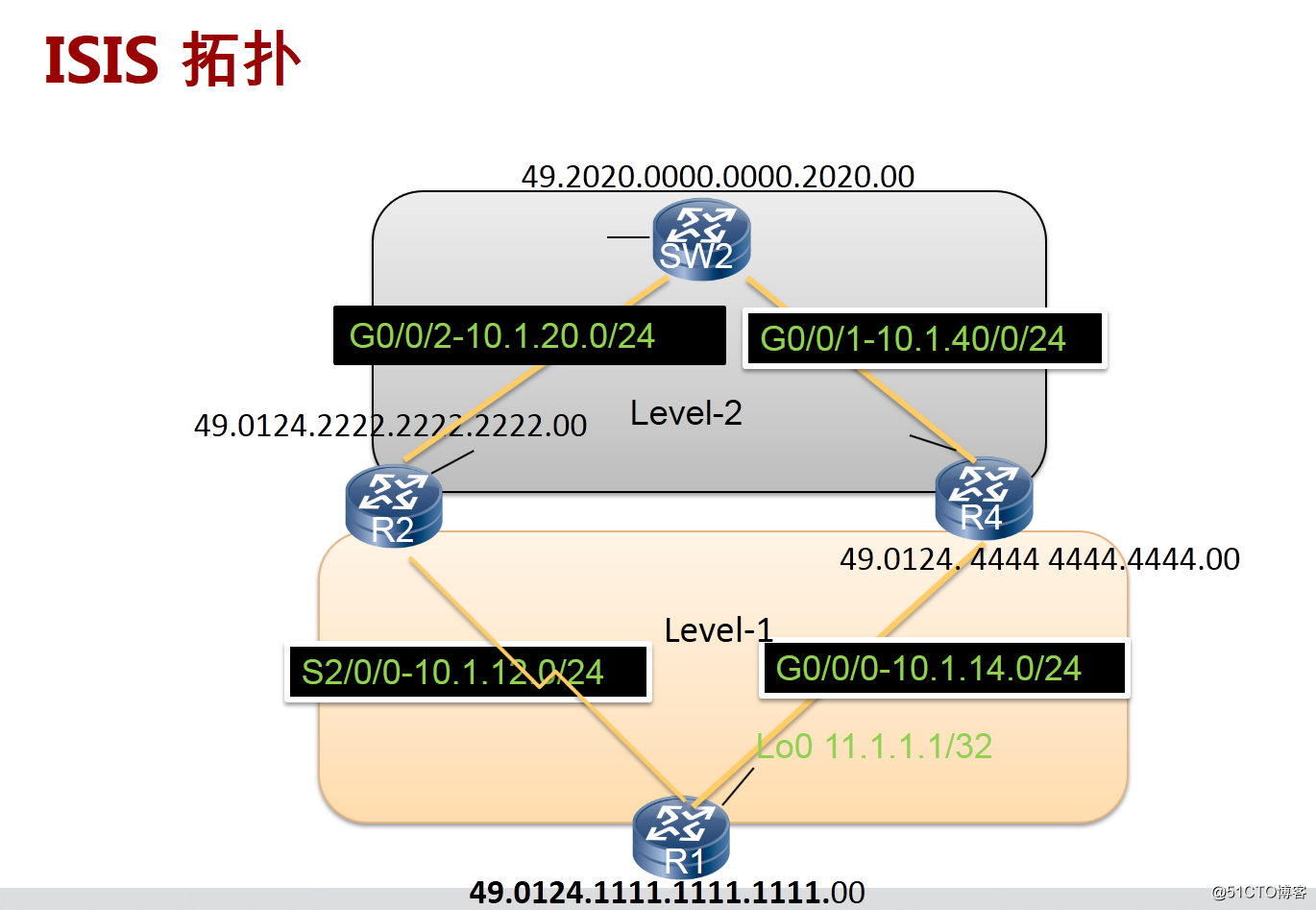

实施拓扑

1.路由泄露以及ISIS的汇总

1.1 背景

L1默认得不到L2的明细路由

但是L2可以得到L1的明细路由,此时需要路由泄露,优化路径或者作出控制

[R2-isis-1]import-route isis level-2 into level-1 ?

filter-policy Set route filtering policy //匹配的路由才会下发

tag Specify the value of the tag //TAG,isis的管理TAG

<cr> Please press ENTER to execute command //直接回车,就是把所有路由泄露

import-route isis level-2 into level-1 filter-policy 2001 //在L1/L2上把L2路由泄露到L1路由的时候作出控制,只有acl 2001匹配的路由可以被下发到L1,但是L1/L2设备的直连在华为设备没有做出控制

!

acl number 2001

rule 5 permit source 20.20.20.20 0 //ACL命中的路由,下面一个entry是拒绝掉其他路由

rule 10 deny

#

另外一个L1/L2设备R4的实施:

isis 1

network-entity 49.0124.4444.4444.4444.00

is-name QYT-R4

import-route isis level-2 into level-1 filter-policy 2000

[R1]dis ip routing-table protocol isis

Route Flags: R - relay, D - download to fib

Public routing table : ISIS

Destinations : 6 Routes : 8

ISIS routing table status : <Active>

Destinations : 6 Routes : 8

Destination/Mask Proto Pre Cost Flags NextHop Interface

0.0.0.0/0 ISIS-L1 15 10 D 10.1.12.2 Serial2/0/0

ISIS-L1 15 10 D 10.1.14.4 GigabitEthernet0/0/0

10.1.20.0/24 ISIS-L1 15 20 D 10.1.12.2 Serial2/0/0

10.1.40.0/24 ISIS-L1 15 20 D 10.1.14.4 GigabitEthernet0/0/0

20.20.20.20/32 ISIS-L1 15 20 D 10.1.14.4 GigabitEthernet0/0/0

ISIS-L1 15 20 D 10.1.12.2 Serial2/0/0

22.1.1.1/32 ISIS-L1 15 10 D 10.1.12.2 Serial2/0/0

44.1.1.1/32 ISIS-L1 15 10 D 10.1.14.4 GigabitEthernet0/0/01.2 up/down比特用于在区域间泄露路由时候的防环

ISIS在引入区域间路由的时候容易引发环路,它通过UP/DOWN比特来防环

L2进入L1,down置位,就不在允许这些路由通过其他的L1/L2再引入回L2区域

L1进入L2,UP置位,就不在允许这些路由通过其他的L1/L2再引入回L1区域

dis isis route

20.20.20.20/32 20 NULL GE0/0/0 10.1.14.4 A/-/-/U

S2/0/0 10.1.12.2

这里的U代表UP比特置位

1.3 汇总路由

isis的汇总可以在L1/L2设备完成

聚合的时候如果不加任何参数:

把L2路由引入到L1区域,同时做汇总,没有加任何参数,没有成功

把L1路由更新到L2区域,同时做汇总,没有加任何参数,成功

[R2-isis-1]summary 20.0.0.0 255.0.0.0 level-1 //把L2路由聚合到L1

[R4-isis-1]summary 1.1.0.0 255.255.0.0 //把L1的路由聚合到L2

<R1>dis ip rou pro isis

20.0.0.0/8 ISIS-L1 15 20 D 10.1.12.2 Serial2/0/0

2.isis中的overload 比特(过载位)

路由过载,在设计之初是为了表明设备性能不足、内存、CPU资源不足导致SPF无法计算

现在更多的是和其他协议来结合使用,比如BGP

[R2-isis-1]set-overload

Warning: The IS-IS process overload state will be set. Continue?[Y/N]y

<R1>dis ip routing-table protocol isis

Route Flags: R - relay, D - download to fib

Public routing table : ISIS

Destinations : 6 Routes : 6

ISIS routing table status : <Active>

Destinations : 6 Routes : 6

Destination/Mask Proto Pre Cost Flags NextHop Interface

0.0.0.0/0 ISIS-L1 15 10 D 10.1.14.4 GigabitEthernet0/0/0

10.1.20.0/24 ISIS-L1 15 20 D 10.1.12.2 Serial2/0/0

10.1.40.0/24 ISIS-L1 15 20 D 10.1.14.4 GigabitEthernet0/0/0

20.20.20.20/32 ISIS-L1 15 20 D 10.1.14.4 GigabitEthernet0/0/0

22.1.1.1/32 ISIS-L1 15 10 D 10.1.12.2 Serial2/0/0除了R2的直连,其他路由的下一跳都是R4

<R1>dis isis lsdb

Database information for ISIS(1)

--------------------------------

Level-1 Link State DatabaseLSPID Seq Num Checksum Holdtime Length ATT/P/OL

R1.00-00 0x0000000f 0xee7b 665 133 0/0/0

R1.01-00 0x00000008 0xcc57 665 55 0/0/0

R2.00-00 0x0000001f 0xe981 1011 114 0/0/1

3.控制isis的收敛(ispf,PRC、智能计时器、泛洪、按照优先级收敛)

[R1-ospf-1]flooding-control number 100 timer-interval 30

flash-flood 15 level-1

flash-flood 15 level-2

4.cost-style和管理TAG

默认是窄度量,最大开销仅仅是63而已,取值范围1-63,扩展性问题可能导致路由无法计算或者识别;MPLS TE也要求实现一个宽度量。cost-style不同导致路由无法计算。

[R1-isis-1]cost-style wide

tag,很多时候用于外部路由,但是ISIS协议(EIGRP)可以支持内部路由的管理TAG,以便灵活的实现“标记”路由

[R4-isis-1]import-route isis level-2 into level-1 filter-policy 2000 tag 444

[R2-isis-1]import-route isis level-2 into level-1 filter-policy 2001 tag 222 //区域间引入路由时增加的TAG,也可以从其他路由引入到isis时增加TAG

[R1]dis ip routing-table 20.20.20.20 verbose

Route Flags: R - relay, D - download to fib

Routing Table : Public

Summary Count : 2

Destination: 20.20.20.20/32

Protocol: ISIS-L1 Process ID: 1

Preference: 15 Cost: 20

NextHop: 10.1.14.4 Neighbour: 0.0.0.0

State: Active Adv Age: 00h00m00s

Tag: 444 Priority: medium

Label: NULL QoSInfo: 0x0

IndirectID: 0x0

RelayNextHop: 0.0.0.0 Interface: GigabitEthernet0/0/0

TunnelID: 0x0 Flags: D

Destination: 20.20.20.20/32

Protocol: ISIS-L1 Process ID: 1

Preference: 15 Cost: 20

NextHop: 22.1.1.1 Neighbour: 0.0.0.0

State: Active Adv Age: 00h00m15s

Tag: 222 Priority: medium

Label: NULL QoSInfo: 0x0

IndirectID: 0x0

RelayNextHop: 0.0.0.0 Interface: Serial2/0/0

TunnelID: 0x0 Flags: D

以下实验演示如何通过tag来操控路由:针对TAG 222,拒绝该路由,允许其他路由

route-policy QYT deny node 10

if-match tag 222 //如果匹配到TAG,那么行为为拒绝

#

route-policy QYT permit node 20

isis

filter-policy route-policy QYT import //在路由进程下做出控制

[R1-route-policy]dis ip rou pro isis

Route Flags: R - relay, D - download to fib

Public routing table : ISIS

Destinations : 6 Routes : 7

ISIS routing table status : <Active>

Destinations : 4 Routes : 5

Destination/Mask Proto Pre Cost Flags NextHop Interface

0.0.0.0/0 ISIS-L1 15 10 D 10.1.14.4 GigabitEthernet0/0/0

ISIS-L1 15 10 D 22.1.1.1 Serial2/0/0

10.1.20.0/24 ISIS-L1 15 20 D 22.1.1.1 Serial2/0/0

10.1.40.0/24 ISIS-L1 15 20 D 10.1.14.4 GigabitEthernet0/0/0

20.20.20.20/32 ISIS-L1 15 20 D 10.1.14.4 GigabitEthernet0/0/0作业需求:

1.R2和R4仅仅把SW2的环回接口引入到R1上,同时增加TAG222和TAG444(不要忘记配置为宽度量)

2.观察UP/DOWN比特位

3.R2、R4上做出控制仅仅把R1的环回接口引入到L2,观察UP/DOWN比特

另外一种方式:[SW2-LoopBack0]isis tag-value 222 //该接口属于的前缀被赋予了TAG 222,在区域间泄露的时候会被拿掉。

TAG在BGP有类似的工具,称之为团体属性(community)

5.认证

非常有特点的IS-IS认证

5.1 接口认证

针对IIH做的认证,如果失败(认证类型和认证数据都必须抑制)则缺少邻居

interface Serial2/0/0

link-protocol ppp

ip address unnumbered interface LoopBack0

isis enable 1

isis authentication-mode simple plain qytang

5.2 L1的SNP报文和LSP报文的认证

isis

area-authentication-mode md5 plain huawei //实验表明,只要认证类型和数据通过,osi/ip不同没有影响。

5.3 L2的SNP和LSP的认证

keychain hw mode absolute

key-id 1

key-string plain shanghai

isis

domain-authentication-mode keychain HW

BGP概述

边界网关协议(border gateway protocol),bloody good protocol(血好的协议)

基本的(支持IPv4单播路由)BGPv4

VPNv4、组播BGP、IPv6的BGP,bgp本身可以支持很多协议-->MP-BGP(多协议bgp)

两种BGP的邻居:iBGP、eBGP,AS号码是否相同

bgp 20

peer 10.1.12.1 as-number 10

#

ipv4-family unicast

undo synchronization

network 22.1.1.1 255.255.255.255 //仅仅具备产生路由的功能

R1:

bgp 10

peer 10.1.12.2 as-number 20

#

ipv4-family unicast

undo synchronization

peer 10.1.12.2 enable

本文转自EnderJoe 51CTO博客,原文链接:http://blog.51cto.com/enderjoe/2058147