本来前几天在 [

使用WEB应用防火墙保护网站安全

] 文章末尾曾经提到最近想写数据库安全的文章的,但是Cisco 3560被征用了,所以,还是写另一个热点产品:网络运维管理操作平台。

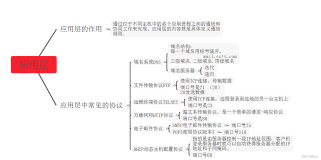

网络运维管理操作平台有什么作用呢?游侠给大家说说:

·Unix/Linux行为审计(包括其它类似系统)

·Windows操作行为审计

·网络设备如防火墙、路由器、交换机的行为审计(基于telnet的)

·上述设备的账号管理

·上述设备的关键命令审计和阻断

设想一个场景:

游侠在某个牛叉单位上班(万能的主啊,允许我自恋下吧),手下有N台Linux、Unix、Windows服务器,还有N台路由器、交换机、防火墙、IDS,甚至存储设备!于是,为了防止账号丢失,我得把所有的账号记录在某张纸上,偶尔还会出现1和l、O和0敲错了的情况,于是相当恼火。

更让人郁闷的是,某日小型机挂了,让厂家的人来维护,但是给了那丫的账号之后,没及时销毁账号,结果这厮远程“上来看看”的时候把服务器的文件勿删了死不认账了!

于是,游侠搞来了这样一台设备,可以解决上述烦恼。部署方式也比较简单,实际上厂家建议的部署方式是“逻辑网关”,不过为了简单实现效果,我这里直接把硬件设备部署在了我的网络中,当作一台普通的PC。拓扑就不画了。

简单一点说下部署的过程:

1、将设备部署在网络中,设置IP地址、网关等基本配置,使其能访问网络中的资源,如服务器、交换机等;

2、在网络运维操作管理平台上增加账户,如管理账户、审计账户、普通账户

3、在网络运维操作管理平台上增加可管理的资产(就是服务器、网络设备)

4、在网络运维操作管理平台上给新增的资产增加可管理的账户(如Windows的账户、Unix的账户、交换机账户等)

5、设置相关的策略,如密码策略、命令策略等

6、登录网络运维操作管理平台操作设备,可以通过终端服务、SSH、Telnet等各种方式,选择相关的设备后正常操作即可

7、登录平台对操作的行为进行审计和监控

貌似说来说去的,很麻烦……不符合游侠我的风格……下面看图吧!

下图是给设备增加用户,可以看到就像平时的设备资产管理,当然还有更详细的设置,不抓更多的图了,看多了也累是不?总之,还可以增加某某人、某某部门、电话号码等详细信息 。

当然,也可以设置用户的有效时间,比如外部的运维用户,设置1天就差不多了,过期自动失效,不会存在帐号泄露的问题。

下面增加这个账号可以管理的资产,以增加一台Linux服务器为例,主机名称为Fedora 11,IP写上,选择资产类型、登录管理的协议、端口等,刚才设置的哪个账号可以管理这台资产。

现在,给这个资产增加可管理的账户,就是设备的用户名和密码。我这里Fedora 11的用户为youxia,设置Linux的密码,以及选择哪一个网关账号具有这个账号的管理权。

当然,我们可以给它设置策略,比如登录的IP地址限定、登录时间和日期限定、能(否)执行那些命令(比如Unix下面的rm)等,这里设置的命令集合为“youxia”,这个命令集拒绝了rm命令的操作。

现在已经基本配置好了,有些策略我并没有在这里增加,只是为了说明设备使用的简单,并不是说没有这个功能 嘿嘿 卖个关子吧。

现在我打开设备的地址,当然,我可以用几种方式登录:3389端口的终端服务、telnet、SSH、WEB等。下面的图是我用浏览器登录的,必须选择加密登录:httpS://192.168.1.187,输入我上面设置的账号zbc后看到下面的界面:

清楚的列出来,我可以通过字符终端管理1台服务器,可以通过图形终端管理2台服务器,当然包括VNC和3389两种方式。这些都是支持的。只要点后面“运维”列的图标即可自动登录该设备,很方便是不?

下面是通过SSH登录设备的图,默认调用的putty。因为我只能通过字符管理1台设备,所以就直接进入了,正常情况下只需选择哪一台服务器,很是方便。

在putty中,随便输入几条命令,ls、cd等,然后输入rm的时候,是无法返回结果的。因为我在上面设定管理youxia命令集,里面是禁止使用rm这个命令的,我的putty没配置,所以中文显示乱码,这不是设备的问题。呵呵

下面用管理员帐号在WEB中查看我的操作行为,可以看到刚才“2009-09-22 17:17:27”这次登录,登录的IP是192.168.1.120,使用了网关设备上的zbc这个账号,登录了192.168.1.250这台主机,使用了主机上的youxia帐号,操作了6条命令。可以看到“查看”一栏中有“命令、屏幕、播放”三个选项。分别可以查看执行的详细命令、当时操作的屏幕返回结果,以及播放当时操作的整个过程。

下面是查看Unix命令的界面:

看到了否?操作很详细吧?关键是什么时候操作的Unix命令都可以记下来,精确到秒。

我们再来看看屏幕的信息:

原原本本,包括当时的乱码都记下来了。

下面我们来看一条Windows登录的信息,请注意,下面有个“命令”选项,奇怪?——是的,运维管理操作管理平台把Windows下面的CMD的操作命令都记下来了,爽歪歪了吧?

另外,甚至可以通过拖动的方式查看当时的屏幕录像:

下面我们在审计的查询界面中点“命令”,可以看到如下:

连我在记事本的输入都记录下来了!当然cmd下面的命令也不例外。这个记录还是很详细的,一丝一毫,均无遗漏!

当然,更神奇的是,即使是录像,我依然可以在审计查询界面中输入“zhangbaichuan”查询到刚才的录像!下图就显示了曾经在有2次操作,里面输入了zhangbaichuan这个关键词。

当然,运维管理操作管理平台还有更多的功能,我就不多说了,要不越写越多了……如果对本文提到的产品感兴趣可以联系网路游侠。呵呵

作者:张百川(网路游侠)

网站:http://www.youxia.org

网络运维管理操作平台有什么作用呢?游侠给大家说说:

·Unix/Linux行为审计(包括其它类似系统)

·Windows操作行为审计

·网络设备如防火墙、路由器、交换机的行为审计(基于telnet的)

·上述设备的账号管理

·上述设备的关键命令审计和阻断

设想一个场景:

游侠在某个牛叉单位上班(万能的主啊,允许我自恋下吧),手下有N台Linux、Unix、Windows服务器,还有N台路由器、交换机、防火墙、IDS,甚至存储设备!于是,为了防止账号丢失,我得把所有的账号记录在某张纸上,偶尔还会出现1和l、O和0敲错了的情况,于是相当恼火。

更让人郁闷的是,某日小型机挂了,让厂家的人来维护,但是给了那丫的账号之后,没及时销毁账号,结果这厮远程“上来看看”的时候把服务器的文件勿删了死不认账了!

于是,游侠搞来了这样一台设备,可以解决上述烦恼。部署方式也比较简单,实际上厂家建议的部署方式是“逻辑网关”,不过为了简单实现效果,我这里直接把硬件设备部署在了我的网络中,当作一台普通的PC。拓扑就不画了。

简单一点说下部署的过程:

1、将设备部署在网络中,设置IP地址、网关等基本配置,使其能访问网络中的资源,如服务器、交换机等;

2、在网络运维操作管理平台上增加账户,如管理账户、审计账户、普通账户

3、在网络运维操作管理平台上增加可管理的资产(就是服务器、网络设备)

4、在网络运维操作管理平台上给新增的资产增加可管理的账户(如Windows的账户、Unix的账户、交换机账户等)

5、设置相关的策略,如密码策略、命令策略等

6、登录网络运维操作管理平台操作设备,可以通过终端服务、SSH、Telnet等各种方式,选择相关的设备后正常操作即可

7、登录平台对操作的行为进行审计和监控

貌似说来说去的,很麻烦……不符合游侠我的风格……下面看图吧!

下图是给设备增加用户,可以看到就像平时的设备资产管理,当然还有更详细的设置,不抓更多的图了,看多了也累是不?总之,还可以增加某某人、某某部门、电话号码等详细信息 。

当然,也可以设置用户的有效时间,比如外部的运维用户,设置1天就差不多了,过期自动失效,不会存在帐号泄露的问题。

下面增加这个账号可以管理的资产,以增加一台Linux服务器为例,主机名称为Fedora 11,IP写上,选择资产类型、登录管理的协议、端口等,刚才设置的哪个账号可以管理这台资产。

现在,给这个资产增加可管理的账户,就是设备的用户名和密码。我这里Fedora 11的用户为youxia,设置Linux的密码,以及选择哪一个网关账号具有这个账号的管理权。

当然,我们可以给它设置策略,比如登录的IP地址限定、登录时间和日期限定、能(否)执行那些命令(比如Unix下面的rm)等,这里设置的命令集合为“youxia”,这个命令集拒绝了rm命令的操作。

现在已经基本配置好了,有些策略我并没有在这里增加,只是为了说明设备使用的简单,并不是说没有这个功能 嘿嘿 卖个关子吧。

现在我打开设备的地址,当然,我可以用几种方式登录:3389端口的终端服务、telnet、SSH、WEB等。下面的图是我用浏览器登录的,必须选择加密登录:httpS://192.168.1.187,输入我上面设置的账号zbc后看到下面的界面:

清楚的列出来,我可以通过字符终端管理1台服务器,可以通过图形终端管理2台服务器,当然包括VNC和3389两种方式。这些都是支持的。只要点后面“运维”列的图标即可自动登录该设备,很方便是不?

下面是通过SSH登录设备的图,默认调用的putty。因为我只能通过字符管理1台设备,所以就直接进入了,正常情况下只需选择哪一台服务器,很是方便。

在putty中,随便输入几条命令,ls、cd等,然后输入rm的时候,是无法返回结果的。因为我在上面设定管理youxia命令集,里面是禁止使用rm这个命令的,我的putty没配置,所以中文显示乱码,这不是设备的问题。呵呵

下面用管理员帐号在WEB中查看我的操作行为,可以看到刚才“2009-09-22 17:17:27”这次登录,登录的IP是192.168.1.120,使用了网关设备上的zbc这个账号,登录了192.168.1.250这台主机,使用了主机上的youxia帐号,操作了6条命令。可以看到“查看”一栏中有“命令、屏幕、播放”三个选项。分别可以查看执行的详细命令、当时操作的屏幕返回结果,以及播放当时操作的整个过程。

下面是查看Unix命令的界面:

看到了否?操作很详细吧?关键是什么时候操作的Unix命令都可以记下来,精确到秒。

我们再来看看屏幕的信息:

原原本本,包括当时的乱码都记下来了。

下面我们来看一条Windows登录的信息,请注意,下面有个“命令”选项,奇怪?——是的,运维管理操作管理平台把Windows下面的CMD的操作命令都记下来了,爽歪歪了吧?

另外,甚至可以通过拖动的方式查看当时的屏幕录像:

下面我们在审计的查询界面中点“命令”,可以看到如下:

连我在记事本的输入都记录下来了!当然cmd下面的命令也不例外。这个记录还是很详细的,一丝一毫,均无遗漏!

当然,更神奇的是,即使是录像,我依然可以在审计查询界面中输入“zhangbaichuan”查询到刚才的录像!下图就显示了曾经在有2次操作,里面输入了zhangbaichuan这个关键词。

当然,运维管理操作管理平台还有更多的功能,我就不多说了,要不越写越多了……如果对本文提到的产品感兴趣可以联系网路游侠。呵呵

作者:张百川(网路游侠)

网站:http://www.youxia.org

转载请注明来源!谢谢合作。

本文转自网路游侠 51CTO博客,原文链接:http://blog.51cto.com/youxia/204259