前言:前段时间除了威金(viking.worm)病毒外,部分客户也报在网内典型的arp病毒攻击症状。具体表现为内外网络大面积中断;重启网关设备或客户端主机后症状缓解,但很快又发生相同故障;故障发生时无法ping通网关。

解决思路:

1.在客户端上做静态IP-MAC地址绑定;

2.使用arp -a命令查看mac地址表,试图找出arp病毒宿主计算机并隔离处理;

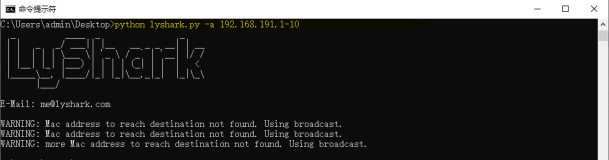

***arp命令的替代方法,是使用

nbtscan在命令行下扫描整个网段的netbios-mac信息,试图找出arp病毒宿主计算机并隔离处理;(

yqslink提供信息)

3.使用tracert命令追踪路由路径,试图找出arp病毒宿主计算机并隔离处理;

4.使用AntiArpSniffer对网络进行arp攻击侦听。

***补充一点:用好sniffer也是排查网络故障的重要思路。

应急处理:

1.在中毒客户端主机运行

arp -d ,清除arp列表,可

暂时恢复该主机正常网络通讯;

2.在中毒客户端主机进行针对网关的静态IP-MAC地址绑定,命令

arp -s 网关ip 网关mac;(注意计算机重启后记录失效)

ARP病毒分析:

引起问题的原因据说是由某款网游(CQ)外挂携带的ARP木马攻击所致。外挂携带的病毒会将该机器的MAC地址映射到网关的IP地址上,向局域网内大量发送ARP包,从而致使同一网段地址内的其它机器错误将其作为网关

本文转自q狼的诱惑 51CTO博客,原文链接:http://blog.51cto.com/liangrui/362137,如需转载请自行联系原作者