QQ、MSN等已经成为我们平时工作中必不可少的交流工具,众多黑客们也是看好了这块大蛋糕,利用IM聊天工具发送挂马的恶意网站链接,使点击的用户感染病毒。给用户甚至公司带来损失。平时我们可以忽略这些恶意的未知链接,但工作繁忙时就有可能发生误点这些恶意链接的情况,然后登陆到这些恶意网站上去,继而中了病毒!那么有没有办法可以在我们误点了恶意链接后而不登录到恶意网站呢?方法是有的而且很简单,我们只需利用Windows XP中自带的Hosts文件就可以防止因误点恶意链接而浏览到恶意网站的情况。

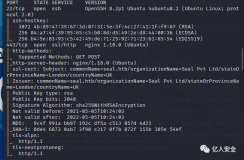

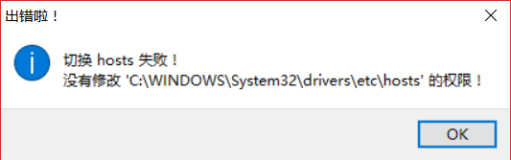

一 Hosts文件的位置:在Windows 2000/XP/Vista系统中Hosts文件位于\%Systemroot%\System32\Drivers\Etc 文件夹中,其中,%Systemroot%指系统安装路径。例如,Windows XP 安装在C:\WINDOWS,那么Hosts文件就在C:\WINDOWS\system32\drivers\etc中。

二 Hosts文件的工作原理:我们知道在网络上访问网站,要首先通过DNS服务器把要访问的网络域名(XXXX.com)解析成XXX.XXX.XXX.XXX的IP地址后,计算机才能对这个网络域名作访问。

要是对于每个域名请求我们都要等待域名服务器解析后返回IP信息,这样访问网络的效率就会降低,因为DNS做域名解析和返回IP都需要时间。

为了提高对经常访问的网络域名的解析效率,可以通过利用Hosts文件中建立域名和IP的映射关系来达到目的。根据Windows系统规定,在进行DNS请求以前,Windows系统会先检查自己的Hosts文件中是否有这个网络域名映射关系。如果有则,调用这个IP地址映射,如果没有,再向已知的DNS服务器提出域名解析。也就是说Hosts的请求级别比DNS高。

三 Hosts文件的具体作用:

1、加快域名解析,对于要经常访问的网站,我们可以通过在Hosts中配置域名和IP的映射关系,提高域名解析速度。由于有了映射关系,当我们输入域名计算机就能很快解析出IP,而不用请求网络上的DNS服务器。

2、方便局域网用户,在很多单位的局域网中,会有服务器提供给用户使用。但由于局域网中一般很少架设DNS服务器,访问这些服务器时,要输入难记的IP地址。这对不少人来说相当麻烦。现在可以分别给这些服务器取个容易记住的名字,然后在Hosts中建立IP映射,这样以后访问的时候,只要输入这个服务器的名字就行了。

3、屏蔽网站,现在有很多网站不经过用户同意就将各种各样的插件安装到你的计算机中,其中有些说不定就是木马或病毒。对于这些网站我们可以利用Hosts把该网站的域名映射到错误的IP或本地计算机的IP,这样就不用访问了。在WINDOWSX系统中,约定127.0.0.1为本地计算机的IP地址, 0.0.0.0是错误的IP地址。

如果,我们在Hosts中,写入以下内容:

127.0.0.1 # 要屏蔽的网站 A

0.0.0.0 # 要屏蔽的网站 B

这样,计算机解析域名 A和 B时,就解析到本机IP或错误的IP,达到了屏蔽网站A 和B的目的。

4、顺利连接系统,对于Lotus的服务器和一些数据库服务器,在访问时如果直接输入IP地址那是不能访问的,只能输入服务器名才能访问。那么我们配置好Hosts文件,这样输入服务器名就能顺利连接了。

四 利用Hosts文件举例:上面第三条的介绍方法就是我们用来防止误点到恶意网站的方法,下面举个具体的例子来说说。

我们用记事本打开hosts文件后,可以在其中输入:192.168.0.1 www.enet.com

保存后在MS-DOS窗口中运行:ping www.enet.com

这里我们可以看到系统把www.enett.com这个域名解释成了192.168.0.1(本机IP),这下大家明白了吧?我们可以把已知的恶意网站的域名全部解释成本机的IP地址,即:192.168.0.1。这样设置后,当我们误访问恶意网站时,Hosts就会把域名解释成本机的地址,以实现防止误进入恶意网站的目的。

一 Hosts文件的位置:在Windows 2000/XP/Vista系统中Hosts文件位于\%Systemroot%\System32\Drivers\Etc 文件夹中,其中,%Systemroot%指系统安装路径。例如,Windows XP 安装在C:\WINDOWS,那么Hosts文件就在C:\WINDOWS\system32\drivers\etc中。

二 Hosts文件的工作原理:我们知道在网络上访问网站,要首先通过DNS服务器把要访问的网络域名(XXXX.com)解析成XXX.XXX.XXX.XXX的IP地址后,计算机才能对这个网络域名作访问。

要是对于每个域名请求我们都要等待域名服务器解析后返回IP信息,这样访问网络的效率就会降低,因为DNS做域名解析和返回IP都需要时间。

为了提高对经常访问的网络域名的解析效率,可以通过利用Hosts文件中建立域名和IP的映射关系来达到目的。根据Windows系统规定,在进行DNS请求以前,Windows系统会先检查自己的Hosts文件中是否有这个网络域名映射关系。如果有则,调用这个IP地址映射,如果没有,再向已知的DNS服务器提出域名解析。也就是说Hosts的请求级别比DNS高。

三 Hosts文件的具体作用:

1、加快域名解析,对于要经常访问的网站,我们可以通过在Hosts中配置域名和IP的映射关系,提高域名解析速度。由于有了映射关系,当我们输入域名计算机就能很快解析出IP,而不用请求网络上的DNS服务器。

2、方便局域网用户,在很多单位的局域网中,会有服务器提供给用户使用。但由于局域网中一般很少架设DNS服务器,访问这些服务器时,要输入难记的IP地址。这对不少人来说相当麻烦。现在可以分别给这些服务器取个容易记住的名字,然后在Hosts中建立IP映射,这样以后访问的时候,只要输入这个服务器的名字就行了。

3、屏蔽网站,现在有很多网站不经过用户同意就将各种各样的插件安装到你的计算机中,其中有些说不定就是木马或病毒。对于这些网站我们可以利用Hosts把该网站的域名映射到错误的IP或本地计算机的IP,这样就不用访问了。在WINDOWSX系统中,约定127.0.0.1为本地计算机的IP地址, 0.0.0.0是错误的IP地址。

如果,我们在Hosts中,写入以下内容:

127.0.0.1 # 要屏蔽的网站 A

0.0.0.0 # 要屏蔽的网站 B

这样,计算机解析域名 A和 B时,就解析到本机IP或错误的IP,达到了屏蔽网站A 和B的目的。

4、顺利连接系统,对于Lotus的服务器和一些数据库服务器,在访问时如果直接输入IP地址那是不能访问的,只能输入服务器名才能访问。那么我们配置好Hosts文件,这样输入服务器名就能顺利连接了。

四 利用Hosts文件举例:上面第三条的介绍方法就是我们用来防止误点到恶意网站的方法,下面举个具体的例子来说说。

我们用记事本打开hosts文件后,可以在其中输入:192.168.0.1 www.enet.com

保存后在MS-DOS窗口中运行:ping www.enet.com

这里我们可以看到系统把www.enett.com这个域名解释成了192.168.0.1(本机IP),这下大家明白了吧?我们可以把已知的恶意网站的域名全部解释成本机的IP地址,即:192.168.0.1。这样设置后,当我们误访问恶意网站时,Hosts就会把域名解释成本机的地址,以实现防止误进入恶意网站的目的。

看过上述的例子,我们以后就可以把已知的恶意链接全部变为本地地址了,即使误点也不用担心。这个方法过程可能有些繁琐,但效果还是很好的。推荐大家使用,最后要指出的是,Hosts文件配置的映射是静态的,如果网络上的计算机更改了请及时更新IP地址,否则将不能访问。

本文转自成杭 51CTO博客,原文链接:http://blog.51cto.com/hangtc/1063995,如需转载请自行联系原作者