下面介绍一下相关概念:

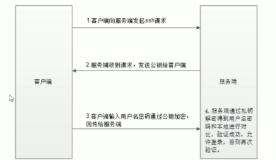

SSH的概念:

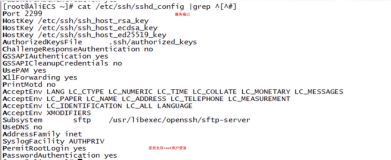

SSH的英文全称为Secure Shell,SSH使用TCP的22号端口,其目的是要在非安全的网络上提供安全的远程登陆和其他安全的网络服务,

SSH的英文全称为Secure Shell,SSH使用TCP的22号端口,其目的是要在非安全的网络上提供安全的远程登陆和其他安全的网络服务,

为什么要使用SSH?

telnet以明文传输数据的不安全因素,SSH是为了取代telnet

telnet以明文传输数据的不安全因素,SSH是为了取代telnet

rsa加密算法:

主机将自己的公用密钥分发给相关的客户机,客户机在访问主机时则使用该主机的公开密钥来加密数据,主机则使用自己的私有的密钥来解密数据,从而实现主机密钥认证,确定客户机的可靠身份。客户端根据主机名来访问公钥。

主机将自己的公用密钥分发给相关的客户机,客户机在访问主机时则使用该主机的公开密钥来加密数据,主机则使用自己的私有的密钥来解密数据,从而实现主机密钥认证,确定客户机的可靠身份。客户端根据主机名来访问公钥。

了解以上内容,我们就明白了为什么要使用SSH,用网络抓包工具抓Telnet你会看到惊人的一幕的,也就是你所有的数据都会以明文的方式显示,让别人一览无余,毫无安全可言。所以,将我们的网络设备配置成SSH登录方式用于管理,是一个网络管理员必须掌握的,本教程就以简明的方式讲述如何在思科的IOS上配置SSH。

用到的工具及介绍

1、

DynamipsGUI

一款非常优秀的模拟软件,可以模拟真实的IOS环境,而非一般的模拟软件那样模拟命令,所以,在这款模拟器下你会有种错觉是在真实的环境。不要以为他有多么难学,初学者可能感觉配置比较麻烦,但是用了一段时间你会发现这才是真正的模拟器,会对你日后接触真是机器有很大的帮助。软件的官方网站是 [url]www.dynamipsgui.com[/url],大家可以到网站上下载最新版本,软件为免费软件,自愿注册,未注册版本只是在标题上显示未注册版本,不限制任何功能,与注册版功能完全相同。

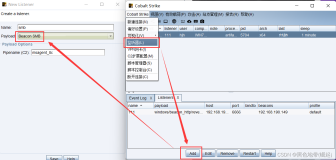

2、 SecureCRT

一款非常优秀的远程连接管理软件,支持多种协议,使用方便。推荐大家使用,包括以后到企业去工作,笔记本电脑中也是必须安装这个软件的。我们用它来链接我们的网络设备。

3、 Putty

与SecureCRT功能相同,但是没有SercureCRT强大,这个软件小巧玲珑,主要用于SSH链接,我们这里用它来测试我们的SSH是否配置成功。

4、 unzip-c7200-advsecurityk9-mz.124-11.T.bin

思科的7200 IOS,我也不清楚这个是什么版本,但是体积比较大,足有70多M,思科IOS只有部分人可以下载,一般人是不能下载的,一般的初学者找不到下载地址,或者下载的版本较老一些功能无法实现,我和大家分享一个方法,去南京工大瑞普下载一个 Dynamips@EDURainbow,我们不要他那个软件,而是他那个包里面有很多最新的思科的IOS,推荐大家使用,要比网上随便下的好一些,毕竟是瑞普那帮人精选的IOS,值得使用,我现在就在用,很好很强大。当然,如果大家有机会到企业中接触到真实的设备,也可以把那个设备的IOS下载回来使用。

一款非常优秀的模拟软件,可以模拟真实的IOS环境,而非一般的模拟软件那样模拟命令,所以,在这款模拟器下你会有种错觉是在真实的环境。不要以为他有多么难学,初学者可能感觉配置比较麻烦,但是用了一段时间你会发现这才是真正的模拟器,会对你日后接触真是机器有很大的帮助。软件的官方网站是 [url]www.dynamipsgui.com[/url],大家可以到网站上下载最新版本,软件为免费软件,自愿注册,未注册版本只是在标题上显示未注册版本,不限制任何功能,与注册版功能完全相同。

2、 SecureCRT

一款非常优秀的远程连接管理软件,支持多种协议,使用方便。推荐大家使用,包括以后到企业去工作,笔记本电脑中也是必须安装这个软件的。我们用它来链接我们的网络设备。

3、 Putty

与SecureCRT功能相同,但是没有SercureCRT强大,这个软件小巧玲珑,主要用于SSH链接,我们这里用它来测试我们的SSH是否配置成功。

4、 unzip-c7200-advsecurityk9-mz.124-11.T.bin

思科的7200 IOS,我也不清楚这个是什么版本,但是体积比较大,足有70多M,思科IOS只有部分人可以下载,一般人是不能下载的,一般的初学者找不到下载地址,或者下载的版本较老一些功能无法实现,我和大家分享一个方法,去南京工大瑞普下载一个 Dynamips@EDURainbow,我们不要他那个软件,而是他那个包里面有很多最新的思科的IOS,推荐大家使用,要比网上随便下的好一些,毕竟是瑞普那帮人精选的IOS,值得使用,我现在就在用,很好很强大。当然,如果大家有机会到企业中接触到真实的设备,也可以把那个设备的IOS下载回来使用。

下载方法:

[url]ftp://www.edurainbow.com/[/url] 用户名:edurainbow,口令:cisco

文件位置在FTP_Disk_1\Software\dynamips\Dynamips@EDURainbow目录下

可能会出现不到1分钟掉线问题,给大家一个解决方案,就是用迅雷工具中的FTP探测器,大家在登录后快速定位到下载的文件进行下载,之后就不用担心掉线了,而且速度比较快。之所以介绍这个方法,是因为这个ftp上有很多好资料,感兴趣的朋友可以用此方法下载一些其他资源。

实验拓扑图

实验要做的其他准备

为本机添加一个回环网卡,设置ip地址为192.168.1.20 子网掩码255.255.255.0 网关为192.168.1.1

具体配置如下

Router>en //进入特权模式

Router#conf t //进入全局配置模式

Router(config)#hostname xiaowu //修改路由器的名字为xiaowu

xiaowu(config)#enable secret 51cto //设置特权密码为51cto

xiaowu(config)#line vty 0 4 //进入line模式,设置vty接口

xiaowu(config-line)#password xiaowu //设置vtp密码为xiaowu

xiaowu(config-line)#login //本地验证

xiaowu(config-line)#end //返回特权模式

xiaowu#exit //退出

Router#conf t //进入全局配置模式

Router(config)#hostname xiaowu //修改路由器的名字为xiaowu

xiaowu(config)#enable secret 51cto //设置特权密码为51cto

xiaowu(config)#line vty 0 4 //进入line模式,设置vty接口

xiaowu(config-line)#password xiaowu //设置vtp密码为xiaowu

xiaowu(config-line)#login //本地验证

xiaowu(config-line)#end //返回特权模式

xiaowu#exit //退出

xiaowu con0 is now available

Press RETURN to get started.

*Jul 3 19:16:52.587: %SYS-5-CONFIG_I: Configured from console by console

xiaowu>en //进入特权模式

Password: //因为我们之前设置了特权密码,所以,这里在进入特权模式的时候要输入密码

xiaowu#conf t //进入全局配置模式

Enter configuration commands, one per line. End with CNTL/Z.

xiaowu(config)#int f0/0 //设置f0/0口,这个口是与计算机桥接的那个口

xiaowu(config-if)#ip address 192.168.1.30 255.255.255.0 //配置f0/0的IP地址

xiaowu(config-if)#no shut //启用端口(路由器的默认情况端口都是关闭的,配置后一定要启用)

*Jul 3 19:17:38.663: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up

*Jul 3 19:17:38.663: %ENTITY_ALARM-6-INFO: CLEAR INFO Fa0/0 Physical Port Administrative State Down

*Jul 3 19:17:39.663: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

xiaowu(config)#ip domain-name 51cto.com //设置一个域

xiaowu(config)#crypto key generate rsa general-keys modulus 1024 //生成一个基于rsa算法的1024位强度的密码

The name for the keys will be: xiaowu.51cto.com

xiaowu>en //进入特权模式

Password: //因为我们之前设置了特权密码,所以,这里在进入特权模式的时候要输入密码

xiaowu#conf t //进入全局配置模式

Enter configuration commands, one per line. End with CNTL/Z.

xiaowu(config)#int f0/0 //设置f0/0口,这个口是与计算机桥接的那个口

xiaowu(config-if)#ip address 192.168.1.30 255.255.255.0 //配置f0/0的IP地址

xiaowu(config-if)#no shut //启用端口(路由器的默认情况端口都是关闭的,配置后一定要启用)

*Jul 3 19:17:38.663: %LINK-3-UPDOWN: Interface FastEthernet0/0, changed state to up

*Jul 3 19:17:38.663: %ENTITY_ALARM-6-INFO: CLEAR INFO Fa0/0 Physical Port Administrative State Down

*Jul 3 19:17:39.663: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

xiaowu(config)#ip domain-name 51cto.com //设置一个域

xiaowu(config)#crypto key generate rsa general-keys modulus 1024 //生成一个基于rsa算法的1024位强度的密码

The name for the keys will be: xiaowu.51cto.com

% The key modulus size is 1024 bits

% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

xiaowu(config)#

*Jul 3 19:18:36.519: %SSH-5-ENABLED: SSH 1.99 has been enabled

xiaowu(config)#

xiaowu(config)#ip ssh time 120 //设置ssh超时时间

xiaowu(config)#ip ssh authentication ?

<0-5> Number of authentication retries

*Jul 3 19:18:36.519: %SSH-5-ENABLED: SSH 1.99 has been enabled

xiaowu(config)#

xiaowu(config)#ip ssh time 120 //设置ssh超时时间

xiaowu(config)#ip ssh authentication ?

<0-5> Number of authentication retries

xiaowu(config)#ip ssh authentication 4 //设置一个认证强度

xiaowu(config)#line vty 0 4 //设置vty接口

xiaowu(config-line)#transport input ssh //只允许ssh登录

xiaowu(config-line)#login //本地验证

xiaowu(config-line)#exit //退出

xiaowu(config)#line vty 0 4 //设置vty接口

xiaowu(config-line)#transport input ssh //只允许ssh登录

xiaowu(config-line)#login //本地验证

xiaowu(config-line)#exit //退出

xiaowu(config)#aaa new-model //启用3a认证

xiaowu(config)#aaa authentication login default local //本地认证

xiaowu(config)#username xiaowu password 51cto //添加用户名密码(用于稍后的ssh登录)

xiaowu(config)#aaa authentication login default local //本地认证

xiaowu(config)#username xiaowu password 51cto //添加用户名密码(用于稍后的ssh登录)

至此,思科IOS这面就配置好了,然后我们需要用Putty这个小工具登录,

1、输入我们路由器与本机桥接的接口的ip地址,也就是192.168.1.30,端口号默认为22

2、登录时会提示一个key,是否允许,我们点击是

3、之后输入我们建立的用户名密码,用户名xiaowu,密码51cto

4、成功啦,现在你可以自由配置了。

到此,小五思科技术学习笔记之SSH这个实验就配置成功啦。大家以后在真实的环境中配置设备别忘记了用SSH哦,

本文转自 Jhuster 51CTO博客,原文链接:http://blog.51cto.com/xwnet/85571,如需转载请自行联系原作者