Web踩点

CMS程序版本探测

-

Blindelephant

针对WORDPRESS程序的踩点工具,通过比较插件等一系列的指纹,判断版本。

格式:

Python Blindelephant.py [参数] url appname

表示很蛋疼,什么情况。

-

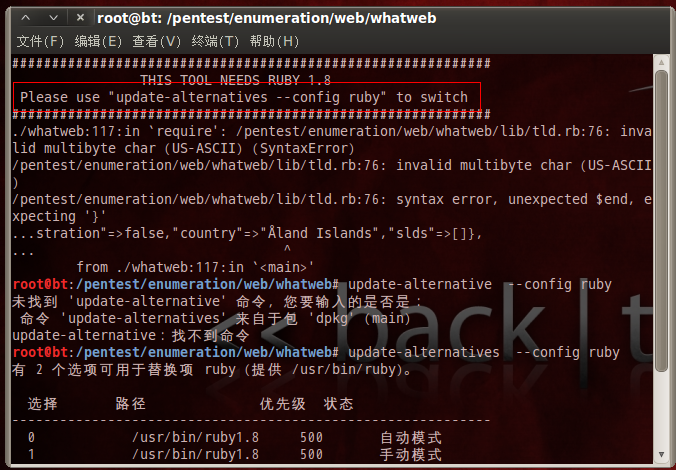

Whatweb

Web应用程序探测工具。

初次使用会提示在终端执行:

Update-alternatives –config ruby

格式:

./whatweb [参数] <URLs>

WAF防火墙探测

-

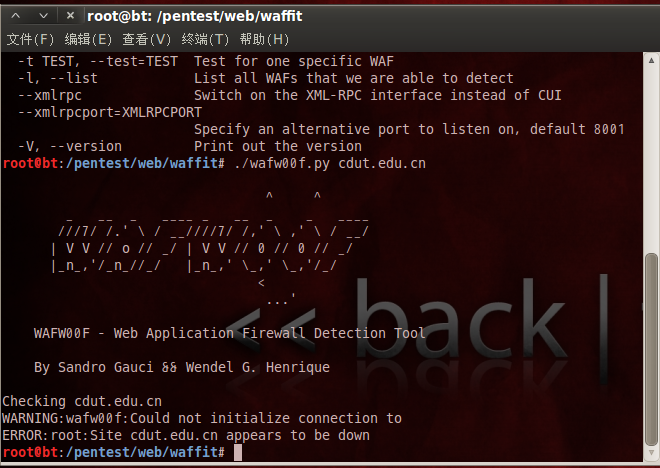

Waffit

WAF防火墙检测工具,作用于探测WEB服务器是否运行了WAF防火墙。

格式:

./wafw00f.py url1 [url2 [url3 …]]

没有WAF防火墙。

Web网络爬虫探测

-

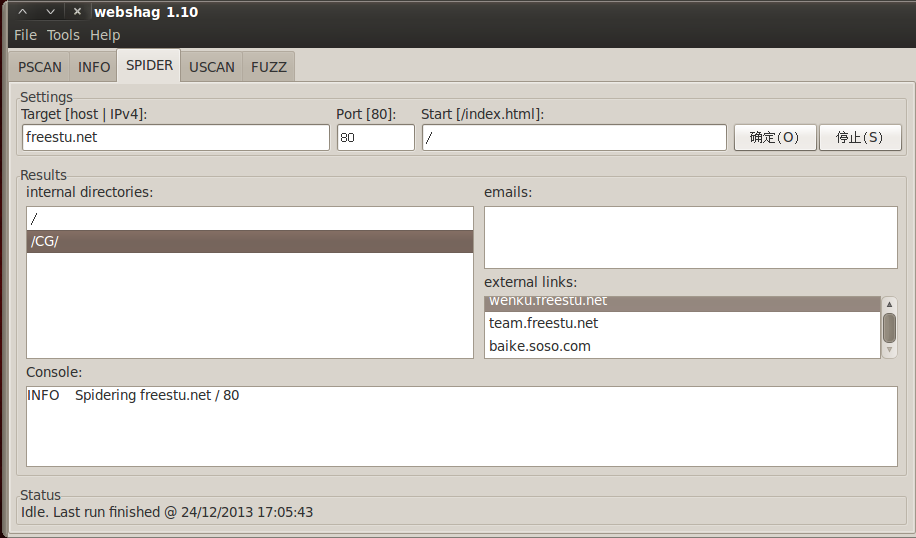

Webshag-gui

可对web内容以及url进行分析以及扫描,可找到网站的内部路径,管理员的邮箱帐号以及外部链接结果。

漏洞扫描

-

Nessus

Nessus 是目前全世界最多人使用的系统漏洞扫描与分析软件。

* 提供完整的电脑漏洞扫描服务, 并随时更新其漏洞数据库。

* 不同于传统的漏洞扫描软件, Nessus 可同时在本机或远端上摇控, 进行系统的漏洞分析扫描。

* 其运作效能能随着系统的资源而自行调整。如果将主机加入更多的资源(例如加快CPU速度或增加内存大小),其效率表现可因为丰富资源而提高。

* 可自行定义插件(Plug-in)

* NASL(Nessus Attack Scripting Language) 是由 Tenable 所开发出的语言,用来写入Nessus的安全测试选项。

* 完整支持SSL (Secure Socket Layer)。

* 自从1998年开发至今已谕十年, 故为一架构成熟的软件。

Web漏洞评估

CMS漏洞探测

-

Joomscan

针对joomla-web应用程序扫描漏洞的。

格式:

./joomscan.pl –u <string> -x proxy:port

-

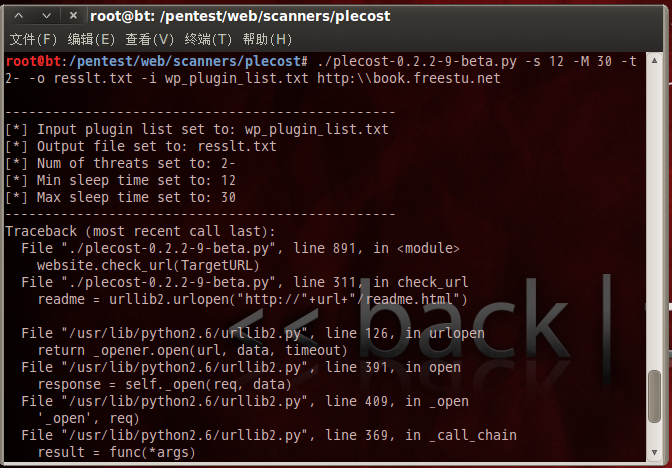

Plecost

针对wordpress的版本,安装的插件以及插件的漏洞。

格式:

./plecost-0.2.2-9beta.py [参数] [URL] [-l num] –G]

Web漏洞扫描

-

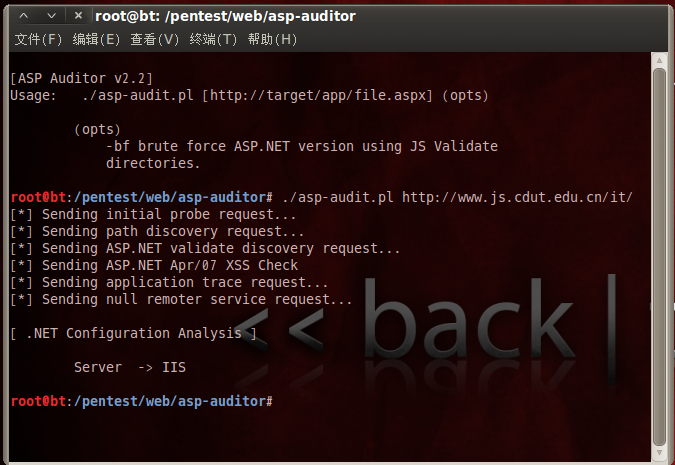

Asp-auditor

探测asp服务器的版本信息的工具。

格式:

./asp-audit.pl [url] (opts)

-

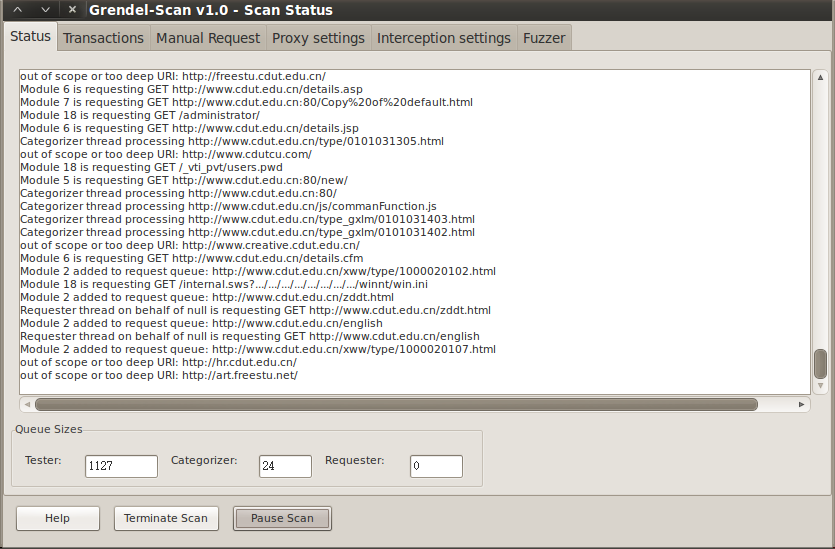

Grendel-scan

网页应用程序安全检测工具。图形化界面。

-

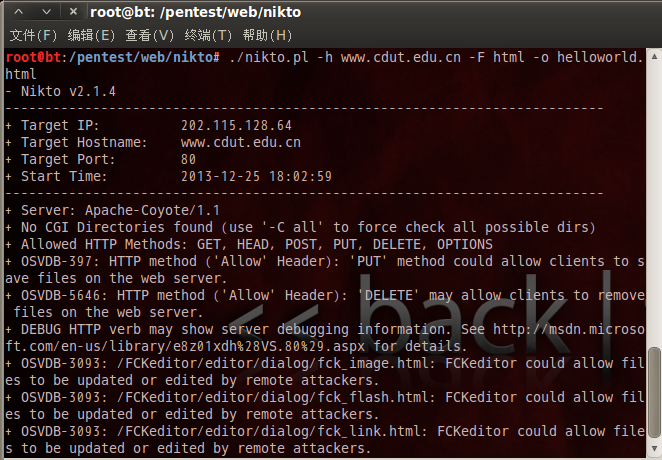

Nikto

扫描指定主级的web类型、主机名、特定目录、cookie、特定cgi漏洞、xss漏洞、sql漏洞。返回主级荀彧的http方法等安全问题的工具。

格式:

./nikto.pl –h 域名

-h扫描并查看所有可用信息。

保存信息:

-F 保存文件类型

-o 保存文件名

-

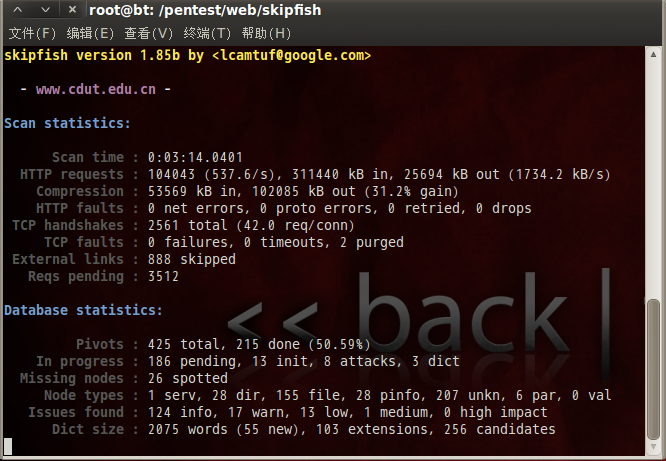

Skipfish

Web漏洞扫描器,google出品。

格式:

./skipfish [参数] –o output_dir start_url [start_url2 … ]

-o指定扫描报告存储目录

-W 指定字典。

-

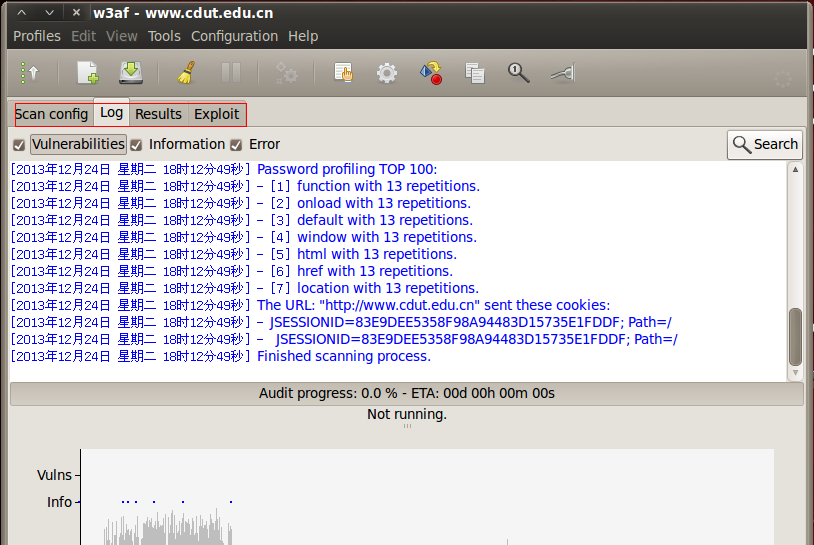

W3af

一个Web应用程序攻击和检查框架。图形界面。

-

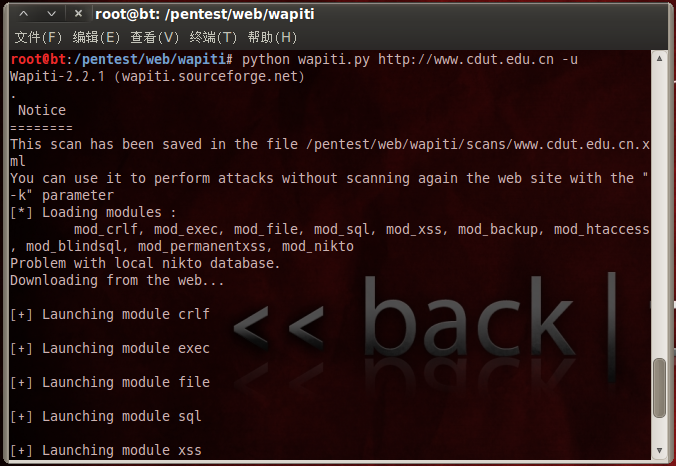

Wapiti

Web漏洞扫描器

格式:

Python wapiti.py url [参数]

-u 扫描状态下高亮显示漏洞关键信息

Web模糊测试

-

Dirbuster

路径以及网页暴力破解工具,可以破解出一直没有访问过或者管理员后台的界面路径。图形化界面。

-

Powerfuzzer

自动化Web fuzz工具,通过发动大量特定请求来测试web安全性。图形化界面。

开源工具评估

-

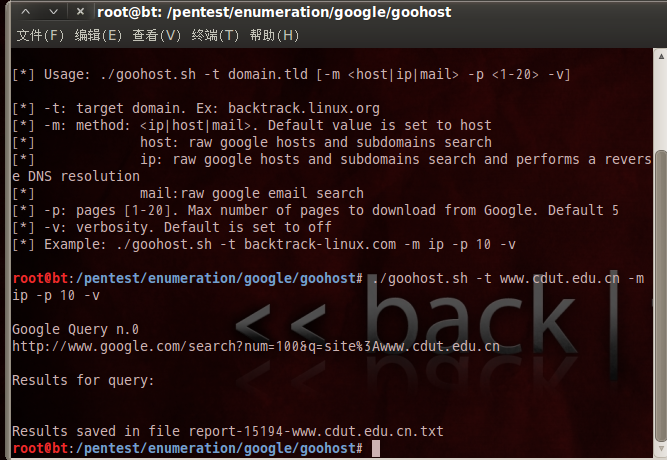

Goohost

通过google search来探测目标子域名的工具

格式:

./goohost.sh –t 域名.tld [-m <host|ip|mail> -p <1-20> -v]

-t指定网站

-m指定方法

-p从google search下载最大界面数量

-

获取的知识

再次感谢《back track 5 从入门到精通 ——渗透之道》这本书。

前面有很多失败的了地方,不明确原因,尝试了一下其他的网站(WP那一块),是可以的。

这些东西看起来真的很枯燥,但是你动手做一做,就觉得很好玩很有意思,后面我会分享web踩点等。

CMS的web扫描扫描WP好给力觉得,但是我觉得当中最好的是whatweb这个软件,太给力了,当然图片我做了一些处理,搞安全还是要注意安全不要泄露撒。

本文转自我爱物联网博客园博客,原文链接:http://www.cnblogs.com/yydcdut/p/3489564.html,如需转载请自行联系原作者