Splunk Enterprise Security (ES) 是一款基于数据分析平台Splunk Enterprise,高度定制开发的SIEM系统 。可提供由网络、端点、访问权限、恶意软件、漏洞和身份信息等信息安全技术生成的机器数据见解。该解决方案可使信息安全团队快速检测并响应内部和外部攻击,以在最小化风险并保护企业的同时简化威胁管理。Splunk Enterprise Security 可简化信息安全操作的所有方面,并适合各种规模的组织和专家。

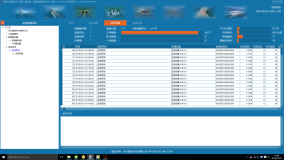

不论是为连续实时监控、快速事件响应和信息安全操作中心 (SOC) 部署,或为需要了解企业风险的高管,Splunk ES 均可灵活自定义关联搜索、警报、报表和仪表板,从而满足特定需求。Splunk ES从2011年起已经连续6年进入Gartner SIEM领域魔力象限,并在2016年成为了领导者象限里前瞻性排名第一的解决方案。

Splunk ES通过实时采集、存储、处理企业内部所有安全相关的数据,结合有效的外部安全数据(如威胁情报等),并使用丰富的内置安全关联规则来识别高级威胁,以帮助用户快速的发现安全问题,确认影响范围,以及采取适当的响应措施。

Splunk ES通常在企业整体安全部署中充当大脑的角色,为了让这个大脑可以更好的控制四肢,Splunk ES提供了一个自适应响应框架(Adaptive Response)用以与工作在一线的各类网络安全基础设施联动。

自适应响应框架(Adaptive Response)使得Splunk用户可以使用自己或者三方开发的响应行动插件,当Splunk ES的安全规则探测的特定的安全事件时候,直接与安全设备联动,做出即时有效的响应。

目前框架内已经原生支持了大量的响应功能,比如当发现特定安全事件时,ES可以发送指令给特定服务器上安装的Symantec SEP,让Agent扫描/隔离该机器;发送指令为PaloAlto防火墙,让其自动化添加规则阻断特定链接;自动打开、关闭ServiceNOW的事件;自动将某个IP地址或者域名上报至威胁情报源;自动启用Splunk Stream插件,短时的捕获某个节点上流经的所有数据包等等。

如果你的企业里正好也部署了用于网络流量采集、分流,为性能监控或者安全解决方案提供网络数据的Gigamon,那么请注意,Splunk ES与Gigamon,也是可以集成和联动的。

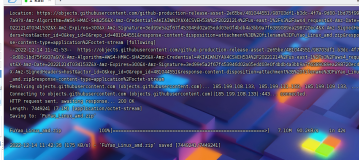

在这里https://splunkbase.splunk.com/apps/#/search/gigamon/ 可以在找到Gigamon Inc.官方发布的几个免费应用,

其中Gigamon IPFIX Metadata Application For Splunk可以帮助Splunk解析Gigamon生成的IPFIX条目。Gigamon Visillity App For Splunk提供了一些预置的报表,帮助分析Gigamon产生的流量计数据。Gigamon Adaptive Response Application for Splunk则提供了与Splunk ES自适应响应框架兼容的响应行动插件,使得Splunk ES在发现特定安全事件时,可以通过RESTful

API与GigaVUE Fabric Manager联动,执行一些简单的操作。

比如让Inline部署的Gigamon设备基于源目的IP地址、端口号等条件丢弃或者镜像经过的网络流量。

此时你应该已经开始思索了,这两者的结合,能为我们带来些什么呢?

下面介绍一个典型的应用场景,以抛砖引玉。

来自企业内部的攻击者通常使用的一种攻击手段是DNS劫持,他们通过特定的方法将用户的DNS请求引导到自己搭建的伪装DNS服务器上,当用户执行DNS请求时,就可以将恶意/仿冒站点的IP地址,任意的植入到DNS响应中,让用户访问到恶意事先准备好的恶意站点上去。

如果网络中部署了Gigamon设备,他生成的流量统计数据中包含了所有网络流的元数据,这些数据可以实时的传送至Splunk ES,其中,DNS流量的元数据里就包含了发送域名查询响应的DNS服务器IP地址信息,我们只需要事先将企业中所有合法的DNS服务器IP地址录入到Splunk ES,并实时的将合法DNS服务器IP地址库与网络中发现的所有的DNS元数据做比对,一旦发现有未知的DNS服务器在网络中响应查询请求,即产生Rogue DNS告警,同时触发对应的事件响应行为,通过API发送指令到Inline Gigamon设备,让其将来自非法DNS服务器的流量即刻隔离。

Splunk ES为我们在构建企业级SIEM时提供了良好的基础,自适应响应框架让我们的SIEM可以更好的与各类安全设备协同工作。这套整体解决方案的灵活性可能还是需要你亲自来试一试才会有比较深刻的感受。