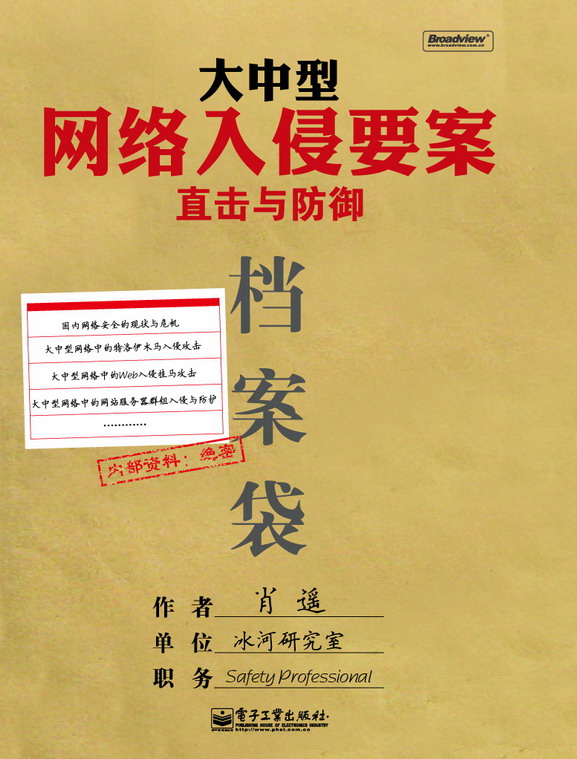

作者简介

肖遥,网名“冰河洗剑”,国内著名网络安全技术独立研究人士。

曾从事国防军工设计,参与过J10A、J11B等战斗机配套武器研制,独立开发出HF25火箭发射器,参与DF8GA及导弹发射架等武器设计。

潜心钻研网络安全技术10余年,长期担任国内多家著名网站的安全顾问,专业从事网络渗透测试与网络风险评估。

长年在《黑客X档案》、《黑客防线》等国内安全专业媒体上与同行分享最新研究成果。出版有《网络渗透攻击与安防修炼》、《网站入侵与脚本安全攻防修炼》、《黑客大曝光》、《黑客攻防大揭秘》等多部安全类畅销技术专著。其中,《网站入侵与脚本安全攻防修炼》一书已输出至中国台湾等地。

内容简介

本书以解析各种网络环境下攻防案例的形式来讲解各种网络攻击与防护技术,从“黑客攻击”与“安全工作者防守”双向角度来进行介绍。每一章节的内容按照如下脉络展开:典型攻防案例再现→案例的简单分析→黑客攻击技术的系统讲解→网管安全防护解决方案→入侵手法与防护难点深度分析。全书真实呈现完整的攻击与防护事件,可让读者了解到攻击者如何选择攻击目标,如何制订攻击方案,如何绕过攻击中碰到的问题,网管通常采用哪些防护手法,安全漏洞在何处,网管又如何追踪攻击者,等等,因此对学习者和工作者来说都很有吸引力和参考价值。

本书是网络管理员、信息安全管理员、对网络安全感兴趣的人员必备的参考书,也可供大中院校或培训学校教师和学生阅读和参考。

前言

目前互联网应用越来越广泛,黑客与病毒无孔不入,这极大地影响了Internet的可靠性和安全性,保护Internet、加强网络安全建设已经迫在眉睫。相对于普通个人用户或小型网络来说,各种企业公司的大中型复杂网络的信息安全工作尤其困难。许多实际经验不足的网络管理员和信息安全工作者,在面对大中型网络安全管理与维护时,常常无从下手,或者步入误区和歧途。

大中型网络安全防御中的误区

在各种企业公司的大中型网络中,网络信息安全尤其重要,一旦网络系统安全受到严重威胁,甚至处于瘫痪状态,企业将遭受巨大的经济损失。然而在众多大中型网络信息安全管理员和工作者中,却存在着一个很普遍的意识误区。

许多网络信息安全管理员和工作者,在工作中往往过于依赖硬件防火墙、入侵检测系统等安全设备,对各种安全理论也有比较深的认识,然而却无法应付现实工作中的一些“脚本小子”的攻击行为。

尤其是在各种大中型网络管理中,由于网络结构复杂,安全工作常常无法做到位。借助于各种硬件安全设备和现成的防御方案,建立起一道看似坚固的安全防线,可是由于对黑客入侵攻击的方法与途径并不是很了解,导致表面坚固的安全防线之下,其实却隐藏着许多遗漏的安全死角。许多结构复杂的大中型企业、公司、政府、网站等网络中,貌似坚固安全,实际不堪一击,黑客可以轻易入侵攻击整个网络。

在本书开篇中,对国内互联网上的四大门户网站进行了入侵检测。事实证明即使是如此知名的网络公司,拥有众多的信息安全管理员和工作者,依然会被黑客轻易地入侵攻击。这在很大程度上反映了一个很严重的问题,国内大中型网络安全防御面临着极大的危机和威胁,大中型网络安全防御工作中有着许多不足,必须加以实质性地改进。

“双手互搏”,安全之道

如何才能更好地完善各种大中型网络安全防御工作呢?

国内一位资深网络安全专家曾说过,从事计算机网络管理与信息安全的人员,应该学会“左手画方,右手画圆”的双手互搏之术,让自己的左脑成为网络安全方面的顶尖高手,让自己的右脑成为顶尖的黑客高手,这样才能真正理解和保障网络信息安全。

一个合格的网络信息安全管理员,首先应该是一个技术很好的黑客。

作为经过系统的网络信息安全理论学习的管理员或工作者,往往有一种天生的优越感,看不起一些所谓的黑客,视黑客技术为旁门左道。正是这样的认识,阻碍了许多网络信息安全管理员和工作者前进的脚步。正所谓知己知彼,方能百战不殆,学习并且精通黑客技术,才能了解黑客从何处入侵进入,利用哪种方法或漏洞进行攻击,从而更有针对性地进行安全防御,提高安全工作的效率。

特别是在各种环境复杂的大中型网络中,如果对黑客入侵攻击的途径与方法不熟悉,安全工作常常挂一漏万,又或者失之毫厘,谬以千里。网络信息安全管理员和工作者,是非常有必要了解和学习黑客入侵技术的。

因此,本书对各种常见的大中型网络攻击类型,对黑客入侵攻击大中型网络的途径、方法、利用的工具与防范方法等进行了详细的介绍,以弥补网络信息安全管理员和工作者经验的不足和技术上的欠缺,以期更好地完善安全防御工作。

关于本书的内容安排

本书主要针对大中型网络中最常碰到的木马攻击、网站入侵、内部渗透等进行了介绍,以各种最典型的大中型网络攻击案例解析的形式,来安排讲解各种网络攻击与防护技术。各篇章的内容按照以下形式进行安排:

1.典型攻防案例再现;2.案例的简单分析;3.黑客攻击技术的系统讲解;4.网管安全防护解决方案;5.入侵手法与防护难点深度分析。

其中,第1部分的典型案例再现真实的黑客攻击大中型网络事件,作为整章内容的引子与线索。在案例介绍中,读者将会看到黑客入侵攻击的真实过程,从中对黑客入侵的目标、途径与方法有一个直观感性的认识。

在第2部分中,简单分析案例中所涉及的攻击技术与安全防护手段,以对整篇内容提纲携领。

第3部分与第4部分是重点内容。其中第3部分从黑客攻击者的角度,系统详细全面地讲解相应网络环境下的黑客攻击技术,第4部分则从网络信息安全管理员与工作者的角度介绍详细专业的安全防护方案。

第5部分是各种安全攻击技术及相应理论知识的深度分析,从攻击与防守的角度结合,深入分析一些新技术和有价值的技术难点。

此外,除了每一篇中的典型案例,又加入了许多辅助和参考案例,使所介绍的知识与实际结合更为紧密。

致谢

本书最终能够出版面世,要感谢电子工业出版社的编辑张春雨先生和高洪霞女士,在本书的编辑出版过程中给予的大力帮助。感谢黑客基地、华夏黑客联盟、黑客组织H.S.T中多位好友给予的帮助与支持。

另外,感谢我的父母肖吉云、吕进英,以及我的妻子张黎,你们的爱让我获得克服困难的力量!

最后,衷心感谢一直给以我人生教导和指引的李老师!是您的指引给予我信仰的力量,面对行业阴暗面中的物欲与金钱诱惑,诚守本心,恪守一个网络安全技术研究者的职业道德。感谢您!

本书主要由肖遥编写,其他参与编写的还有张黎、艾进修、韩雨、邓若鹏、高巧枚、雷东、舒仪、高仓麦、严可梅、丁京、尹偌颜、宇文郁庆、钱仪仪、杜弄愿。

郑重声明:本书的目的绝不是为那些怀有不良动机的人提供支持,也不承担因为技术被滥用所产生的连带责任;本书的目的在于最大限度地唤起大家的网络安全意识,正视我们的网络世界所面临的一场危机,并采取行动。