乌克兰安全局在 10 日 14 日发出警告说,10 月 13 日至 17 日期间可能发生类似于 notPetya 的新型大规模网络攻击。

此次攻击比预期延迟了几天;今日(2017 年 10 月 24 日),勒索软件攻击在欧洲爆发。

乌克兰是该恶意软件的主要攻击目标,许多重要的基础设施(如火车站、机场和媒体网站)因遭受攻击而停运。其他受影响的国家包括土耳其、俄罗斯和保加利亚。

受影响的公司包括基辅地铁(乌克兰铁路服务)、敖德萨机场(乌克兰)、乌克兰基础设施和金融部门,以及国际文传通讯社(Interfax,一家俄罗斯的大型媒体机构)。受影响的行业包括金融、医疗保健、分销和软件供应商。

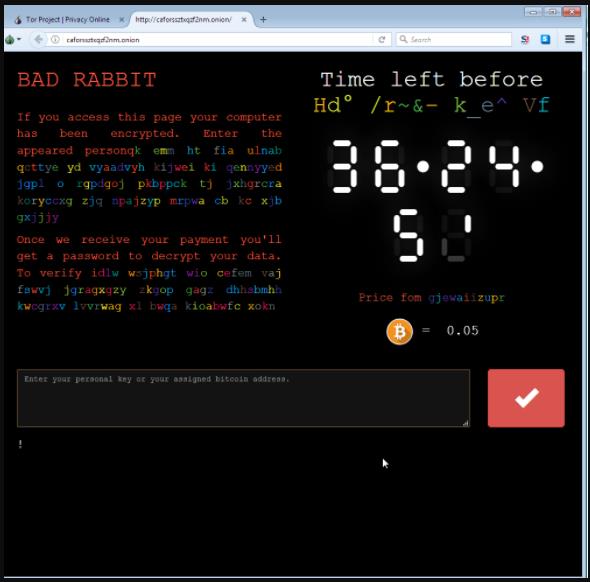

被称为“BadRabbit”的勒索软件要求在感染后的最初 40 小时内支付 0.05 比特币(约 280 美元),超过该期限后赎金可能上升到未知的金额。

该勒索软件通过伪装的 Flash 软件安装程序进行传播,此安装程序据称是由一家正规的俄语新闻网站作为弹出窗口提供。一旦运行,弹出窗口会导向受感染的网站,然后下载可执行病毒释放器。

勒索软件使用一种称作 DiskCryptor 的已知开源软件来加密受害者的驱动器。

用户看到的锁屏几乎与恶名昭彰的 Petya 和 NotPetya 如出一辙。然而,锁屏是我们迄今为止在两种恶意软件之间所观察到的唯一相似之处,从所有其他方面来看,BadRabbit 是一种全新而独特的勒索软件。

成功感染后,该勒索软件为每个受害者创建一个唯一密钥,该密钥与托管在 Tor 上的支付站点信息一并存放在已创建的“READ ME.txt”文件中。支付网站使用不同颜色及不断变化的字母,非常生动、显眼。

在 Tor 支付网站输入用户密钥后,每个用户都会收到唯一的比特币钱包,用户必须将 0.05 比特币的赎金转到该钱包。

Bad Rabbit 勒索软件攻击与 WannaCry 和 Petya 一样,也可以进行防范。勒索软件和其他恶意软件并非新常态。观看此视频以了解“什么是勒索软件”以及“为何成为网络攻击目标是个不该发生的紧急事件”。然后,阅读白皮书“The Next Cyber Attack Can Be Prevented(预防接踵而来的网络攻击)”以了解五个可避免遭受未来勒索软件攻击的可行策略。

使用以下 Check Point 产品的客户可以防范此类威胁:

- Check Point 威胁仿真刀片

- Check Point 防病毒刀片

- Check Point 防病毒

Check Point IPS 刀片具备防止恶意软件感染保护措施,可避免此类恶意软件:

- 含勒索软件的可疑的可执行文件

- 可疑的勒索软件 Dropzone

技术概述

最初,Bad Rabbit 恶意软件会删除名为“rhaegal”的调度任务:

schtasks /Delete /F /TN rhaegal

然后创建一个名称完全相同的调度任务:

schtasks /Create /RU SYSTEM /SC ONSTART /TN rhaegal /TR "C:Windows

system32cmd.exe /C Start "" "C:Windowsdispci.exe" -id %d && exit"

这个新任务负责在系统启动后运行负载。

然后,恶意软件会调度系统重新启动(任务名称为“drogon”):

schtasks /Create /SC once /TN drogon /RU SYSTEM /TR "C:Windowssystem32shutdown.exe /r /t 0 /f" /ST hh:mm:ss

电脑重启后,即开始加密过程。

Bad Rabbit 可以对 MBR 和文件进行加密和解密。

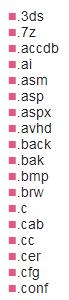

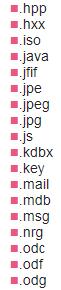

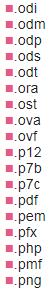

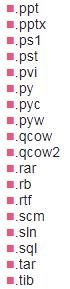

下面是由 Bad Rabbit 加密的文件扩展名列表:

磁盘加密是使用名为 DiskCryptor(开源分区加密解决方案)

https://github.com/smartinm/diskcryptor的开源工具来完成。

在这个阶段,MBR 和第二阶段开机程序均遭到加密。

所有与 DiskCryptor 驱动程序的交互都是通过开启以下设备进行:

.dcrypt

要启动加密过程,将向其发送以下 IOCTL:

DC_CTL_ENCRYPT_START

似乎有两个不同的密码用于加密文件。第一个密码应该在系统开机时输入。在系统通过枚举磁盘上的所有加密文件进行开机时,使用第二个密码来解密文件(上面提到的扩展名)。

原文发布时间为:2017年10月30日

本文作者:Check Point

本文来自云栖社区合作伙伴至顶网,了解相关信息可以关注至顶网。