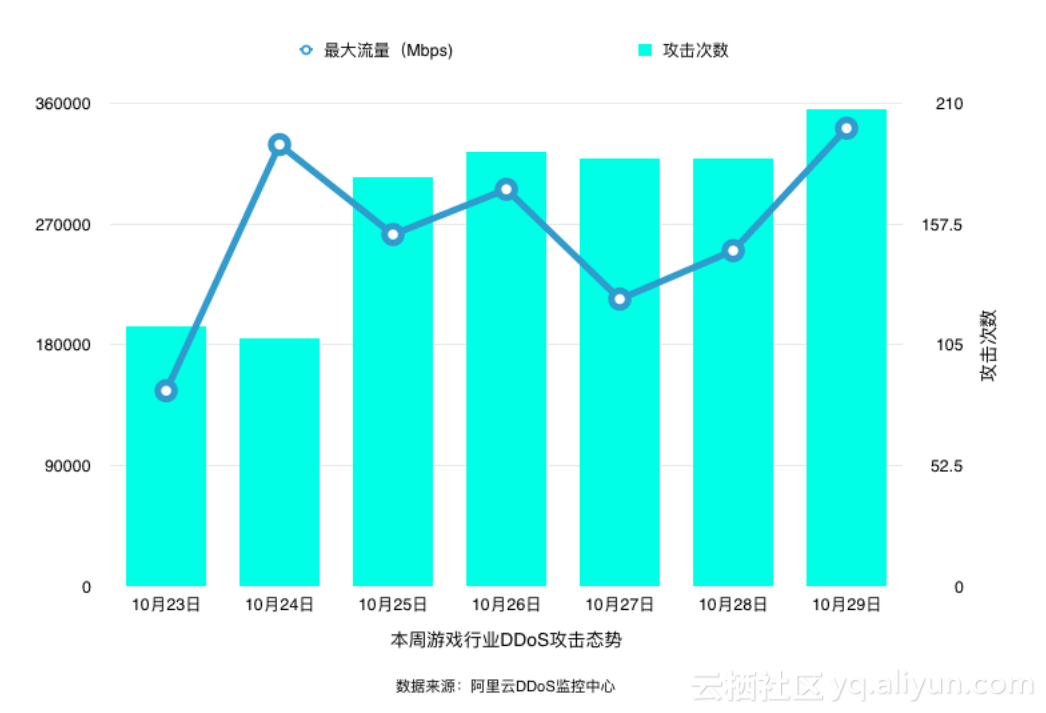

【本周游戏行业DDoS攻击态势】

据阿里云DDoS监控中心数据显示,近期DDoS 攻击增加明显,主要攻击目标是游戏和线上推广行业的厂商。请请相关的用户做好DDoS 攻击的防护措施。

【游戏行业安全动态】

Recorded Future称美国在漏洞报告方面落后中国:《The Dragon Is Winning:Lags Behind Chinese Vulnerability Reporting》 点击查看原文

概要:美国国家漏洞库(NVD)中国国家漏洞库(CNNVD)的漏洞首次披露时间对比:美国33天,中国13天,这意味着,虽然中国的CVEs在管理上没有完全统一化,而是从全网搜集,但比美国报告漏洞的时间更快(也许正是因为全网搜集的原因,因为美国是自愿提交)。

报告建议美国的漏洞库应该集成中国的漏洞数据,1746个CVEs在中国的漏洞库中找得到,而在美国数据库中没有。

研究发现:勒索软件市场正在呈爆炸式增长 点击查看原文

概要:Carbon Black研究人员在过去一年,监测了全球21个顶级暗网平台,研究发现勒索软件的销售量增长了2502%,目前全球有超过6300个平台提供勒索软件交易。勒索软件的总销售金额达到了620万美元,比上一年总销售额多了25万美元。

点评:勒索软件市场的不断扩大,一方面是由于一些工具让匿名变得更加轻松(比如比特币和Tor代理等),另一方面是因为勒索软件不断扩散,让许多人都可以轻松发起非法交易,勒索别人。报告表示:“很多地下勒索软件经济已经变成了一个类似于商业软件的行业,甚至包括了开发、技术支持、分销、质保和客服等‘一条龙’服务。”

【相关安全事件】

Bad Rabbit(坏兔子)攻击预警和安全建议 点击查看原文

概要:2017年10月24日,国外媒体报道出现了一种新的勒索病毒——Bad Rabbit(坏兔子)通过水坑攻击将恶意代码植入到合法网站,伪装成Adobe Flash Player软件升级更新弹窗,诱骗用户主动下载并安装运行恶意程序。该程序可以加密文档类型、数据库文件、虚拟机文件等类型文件,同时还会使用账号弱口令密码扫描内网和SMB共享服务获取登录凭证尝试登录和感染内网主机,对业务存在高安全风险。

点评:BadRabbit(坏兔子)勒索软件通过入侵某合法新闻媒体网站,该媒体在乌克兰,土耳其,保加利亚,俄罗斯均有分网站。在受害者访问时会被引导安装一个伪装的flash安装程序(文件名为 install_flash_player. exe),用户一旦点击安装后就会被植入“坏兔子”勒索病毒。

勒索病毒通过Windows局域网共享协议传播(通过IPC$、ADMIN$连接),如果同局域网已有人中招,并且开启了共享服务,可能会造成内网扩散。 勒索病毒通过读取已经中招电脑的当前用户密码和内置的弱口令列表传播,如果同局域网已有人中招,并且大家密码相同或是在列表中的弱密码,会有传播影响。 勒索病毒暂未发现通过系统漏洞传播,因此它反而可以覆盖所有的Windows系统,而不限于只存在漏洞的系统。

安全建议方案:该勒索病毒并非像今年5月12日的WannaCry一样利用Windows SMB 0day漏洞传播,但仍存在较大的安全风险,为了避免遭受影响,建议所有企业和机构按照以下措施排查自身业务:

(1)常备份数据 目前病毒样本已公开,新的变种可能会出现,建议开发或运维人员使用自动快照或人工备份方式对数据进行全备份,并养成备份好重要文件的习惯。

(2)安装防病毒软件 Windows服务器上安装必要的防病毒软件,并确保更新杀毒软件病毒库,以便能检测到该勒索病毒。

(3)对操作系统和服务进行加固 对服务器操作系统及服务软件进行安全加固,确保无高风险安全漏洞或不安全的配置项。

(4)配置严格的网络访问控制策略 使用安全组策略或系统自带防火墙功能,限制ECS向外访问(outbound)185.149.120.3或1dnscontrol.com域名访问,同时对ECS、SLB服务的其他端口(例如:445、139、137等端口)进行内网出入方向的访问控制,防止暴露不必要的端口,为黑客提供利用条件。

(5)禁止下载安装非官方软件

建议用户到官网下载软件安装Adobe Flash Player,所有软件下载后使用防病毒软件进行查杀。

详细安全建议: 点击查看原文

Typecho前台无限制Getshell漏洞 点击查看原文

概要:2017年10月25日,阿里云安全情报中心监测到国内博客软件Typecho存在前台无限制getshell漏洞,攻击者可以直接远程利用该漏洞无限制执行代码,获取webshell,从而导致黑客获取网站权限,目前该漏洞利用PoC已经公开,漏洞风险为高危。

点评:Typecho是一个简单,轻巧的博客程序。基于PHP,使用多种数据库(Mysql,PostgreSQL,SQLite)储存数据。在GPL Version 2许可证下发行,是一个开源的程序,目前使用SVN来做版本管理。

漏洞影响范围: Typecho <0.9版本

漏洞检测: 开发人员检查是否使用了受影响版本范围内的Typecho,并检查install目录是否存在。

漏洞修复建议(或缓解措施): (1)紧急规避措施:删除install.php文件;(2)及时同步官方分支,更新代码到最新版本。

期待听到您的反馈

金融、政府、游戏安全资讯精选会通过云栖社区专栏,

阿里云安全微信和微博,每周与您见面。

如果您是阿里云用户,

也欢迎通过邮件、钉钉公众号查看本周行业资讯。

扫码参与全球安全资讯精选

读者调研反馈

我们会认真讨论您的每一条建议

并邀请精彩回答者加入VIP读者群

扫码加入THE LAB读者钉钉群