本文讲的是 : 移动安全策略不只要关注恶意软件 ,【IT168 评论】对于移动设备安全,世界各地的安全专业人士都会犯相同的错误:死守过去成功的策略和战术,尽管情况已经发生了变化。

移动设备代表着一个不断变化的攻击面。随着智能手机和平板电脑等越来越多地进入企业,首席信息安全官(CISO)都在争先恐后地制定应对策略。但往往他们的努力都没有起到实质作用。比如,制定移动策略要关注恶意软件,但一个有效的移动安全策略还必须同时能够解决应用数据泄露、高级攻击以及内部威胁等问题。所以,面对不断变化的攻击技术,企业需要新的方式来考虑安全性。

移动恶意软件的发展情况

虽然我们应该关注除恶意软件外的很多问题,但恶意软件本身的问题也不能忽视。因为攻击者还会继续利用恶意软件来窃取敏感数据。随着移动设备和数字环境的变化,恶意软件也将随之变化。并且,随着虚拟化的兴起,出现了更加复杂的恶意软件,它们能够检测自己是否在虚拟环境中运行,然后相应地改变自己的行为。

由于移动设备拥有先进的传感器,我们还会看到这种恶意程序:在设备传感器检测到其符合某些参数之前,它能够伪装成完全合法的应用。想象一下这种间谍式的情况:你安装了山寨版愤怒的小鸟。该应用的行为像一个完全合法的游戏,直到你手机上的地理定位传感器告诉该应用,你位于华盛顿FBI的500英尺范围内,这样,它会开始登录所有Wi-Fi网络或者其范围内可发现的蓝牙设备。

恶意软件已经得到媒体和IT专业人士的很多关注,因为它是一个常见的威胁。众所周知,Android设备存在很多漏洞,这主要是因为Android设备能够运行Google Play商店以外交付的应用。恶意攻击者还想出了更聪明的办法来绕过谷歌的安全检查。去年4月,Google Play可供下载的32款Android应用中都发现了名为BadNews的Android恶意软件。该恶意软件绕过了谷歌的Bouncer服务器端扫描以及Android设备上的本地Verify Apps功能,它“使用以后的日期”通过广告网络被分发到移动设备。(在2月的RSA大会上,谷歌宣布计划升级Verify Apps,让其可用于非Google Play应用)。该恶意软件可以下载额外的应用,并提示受害者(主要是在俄罗斯市场)安装“重要更新”—用于保险费率短信欺诈。在获知该恶意软件后,谷歌立即删除了该应用。

根据思科2014年度安全报告称,2013年99%的移动恶意软件瞄准了Android设备。另外一个统计数据告诉了我们一个略有不同的信息。谷歌的Android安全首席工程师Adrian Ludwig在去年10月份分享了一个研究数据,其中显示在该公司分析的15亿个安装中,只有1200个(约为0.00008%)被视为存在潜在危害性。尽管普遍认为Android越来越多地受到恶意软件的攻击,但其知名度和市场份额仍在全球迅速增长。

另一方面,苹果公司通常不允许App Store之外的应用的安装,因此,在iOS设备分发恶意软件更加困难。但这种安全的“围墙花园”驱使很多用户对其设备进行越狱,最近有报道称,针对iOS 7的evasiOn越狱存在恶意软件。尽管创作者否认了这一点,但这在很大程度上也揭露了这种越狱也可能包含攻击。

易受攻击的应用会带来高风险

恶意软件得到了最多的关注,但研究人员知道这并不是唯一的威胁。仅仅因为应用的设计初衷不是恶意性质,并不意味着它是安全的。企业将安全重点完全放在恶意软件上,容易忽略一个更普遍的威胁:不安全应用造成的数据泄露。

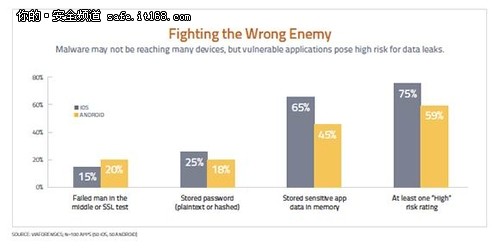

我们最近测试了100个流行应用(50个iOS和50个Android)应对中间人攻击和SSL攻击漏洞的情况,包括它们是否将密码和其它敏感数据保存在内存中,以及其它常见安全问题。我们发现,大多数应用(75%的iOS和59%的Android)在一个或多个类别(如图1所示)获得了“高”风险等级。

Appthority做了类似的研究,结果发现95%的前200个免费Android和iOS应用表现出危险行为。没有哪个应用类别看起来是免疫的。另外,IOActive最近分析了来自世界上最大的金融机构的40个消费级移动银行应用,结果发现90%都容易受到攻击。

高级攻击瞄准移动设备

任何智能手机都可以作为一种记录设备;高级攻击者可以通过点击一个按钮就能窃听企业董事会会议。内置摄像头同样可以被远程改变用途,作为企业间谍活动的设备。利用移动设备的USB硬件可以将智能手机变成一个手动键盘来绕过防火墙和其它传统防御措施。所有IT专业人士都知道,智能手机上的数据可能会被泄露,但很少人知道,这主要是因为其硬件是远程可控制的,移动设备本身可作为攻击媒介。

内部威胁

全面的移动安全策略还必须解决企业内部的安全威胁。保护企业免受这种类型的威胁非常困难。移动设备通常会跨越多个网络,在防火墙的两端运行。只有最小的管理权限、有限的活动可视性,而且没有特权账户。

一些企业已经开始投资于先进的技术,例如,用于防止某些电子邮件或文件被转发到指定网络外的任何人。这是一个很好的防御办法,但智能手机的截屏功能让希望分享敏感数据的人只需要截取图片就可以与他们选择的任何人一起分享数据。

基于移动安全2.0的主动策略

那么,企业如何抵御所有威胁呢?坏消息是,并没有完美的解决方案。但好消息是,可以采取相应的措施让企业更安全。安全专业人员通常都依赖于静态签名安全措施,但对于移动安全,这种措施是不可扩展的。

移动安全策略应积极采取防御姿态。这包括制定一个移动杀伤链以在攻击的各个阶段阻止攻击者。到国外出差可能让你的员工面临间谍活动的威胁,因此,员工应该使用没有任何敏感信息的设备。

保持移动安全意味着提高可视性。所以企业需要监控移动设备和应用。你应该了解以下内容:

? 员工使用自己的手机做什么?

? 信息如何保存?

? 数据被发送到哪里?

? 员工通过HTTP而不是HTTPS发送敏感信息?

你需要监测行为模式和异常。在季度财务报告刚刚编制后,某个用户是否都会上传大量数据到Dropbox?这是你需要追踪的行为。

企业必须适应移动设备遍布的事实。如果无视移动设备的风险,企业可能面临数据泄露事故、客户信任损失、收入损失以及违反监管法规的风险。同时,安全专业人员必须从专注于恶意软件和制定积极策略,转移到应对移动设备带来的所有威胁。放眼未来,精明的攻击者将继续发展他们的技术,你只有不断进步,才可能打赢这场战争。

原文发布时间为:2015年7月6日

本文作者:佚名

本文来自云栖社区合作伙伴IT168,了解相关信息可以关注IT1684

原文标题 :移动安全策略不只要关注恶意软件