本文讲的是

将Burp Scanner漏洞结果转换为Splunk事件,

介绍

Splunk是一个功能齐全,功能强大的平台,用于收集,搜索,监控和分析机器数据。它被安全运营中心(SOC)团队广泛使用,提供高级安全事件监控,威胁分析,事件响应和网络威胁管理。

Burp Suite是世界各地安全分析人员使用的必备Web应用程序攻击代理工具,用于对Web应用程序执行渗透测试。Burp向用户提供通过Burp Extender API扩展其功能的可能性。

为了合并两者,我们开发了一个名为ActiveEvent的Burp扩展,以便将Web应用程序漏洞管理与SOC操作集成在一起。

插件

ActiveEvent是一个Burp Suite插件,可以持续监控Burp扫描器的新安全问题。一旦扫描器报告新的漏洞,插件就会使用Http事件收集器功能来解析结果,并将事件的形式直接转换到Splunk管理界面。

该插件允许SOC和渗透测试团队整合他们的Web应用程序安全评估和日志管理过程,以提取有用的信息。

该插件允许SOC和渗透测试团队通过集成其流程(Web应用程序安全测试和日志管理)来实现更好的数据融合。核心思想是日志管理团队可以立即受益于渗透测试团队为日常活动所产生的结果。

配置ActiveEvent

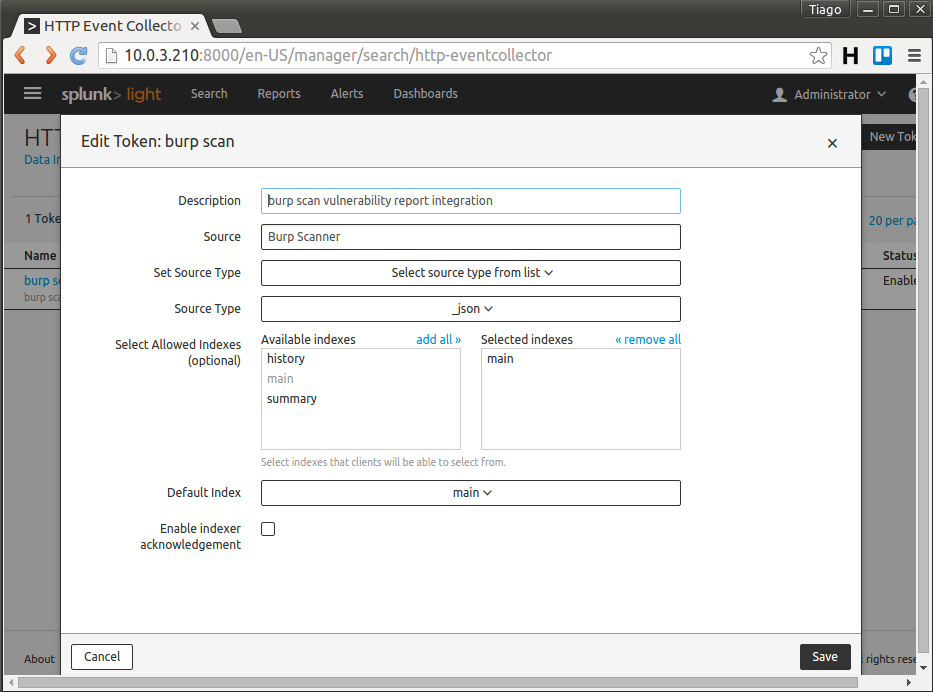

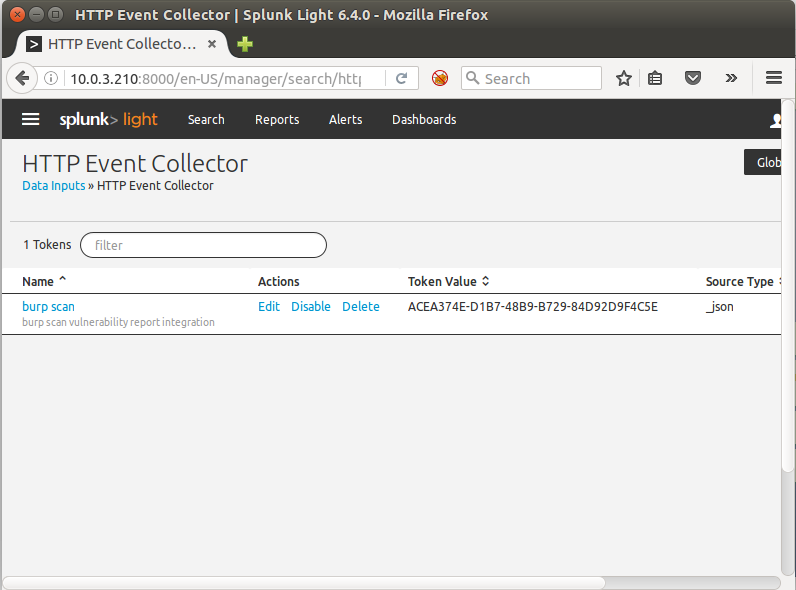

ActiveEvent必须连接到Splunk以便以事件形式转换漏洞。通过在菜单>数据输入> Http事件收集器>新令牌中单击,可以通过Web管理界面访问Splunk的HTTP事件收集器来实现此操作。按照必要的步骤生成令牌。

以前的步骤将生成一个令牌,它应该用作Burp中的命令行参数:

java -XX:MaxPermSize = 1G -jar burp.jar 127.0.0.1 8088'xxx-yyy-api-key'

此语法将加载Burp Suite,并通过此参数通知Splunk IP地址,TCP端口(默认为8088)和API令牌值。

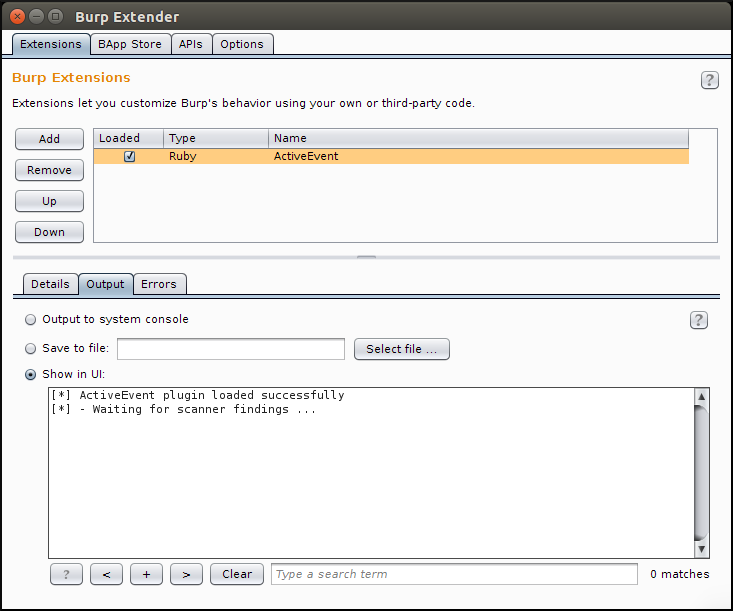

一旦Burp启动,请转到 Extender Tab > Options > Ruby Environment,并指定JRuby jar文件的路径。接下来在Extender Tab > Extensions > Add,选择Ruby作为扩展类型,并指定此插件的路径。

成功加载时,您应该看到以下输出:

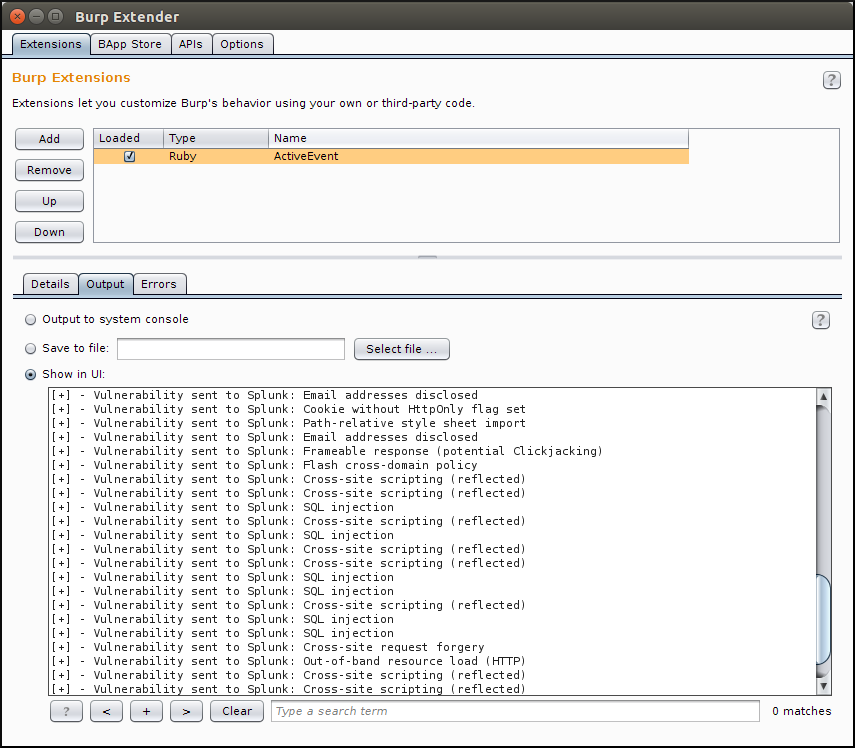

使用ActiveEvent

分析师执行正常的Web应用程序安全性评估时,插件将静默地获取扫描仪生成的结果并将其发送到Splunk,从而使SOC团队能够使用这些信息来改善其相关性。

下图显示了此过程。

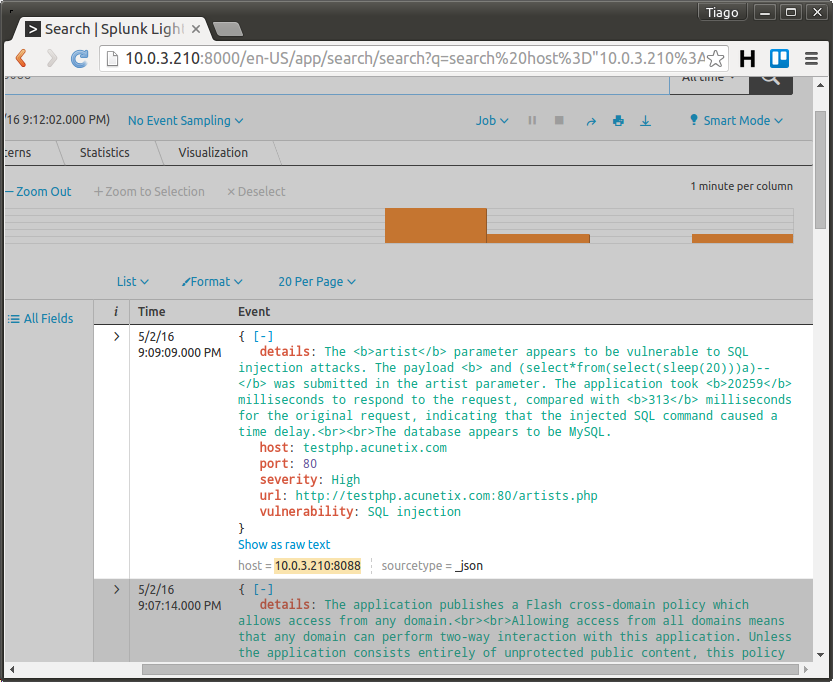

扫描期间发现的漏洞将以Splunk中的事件形式提供。

从Splunk获取有用的数据

由于扫描仪结果已经在Splunk界面上,因此可以配置字段提取器功能并映射主要字段,如漏洞,严重性,URL等。

利用场提取器的结果,获得各种信息非常简单。

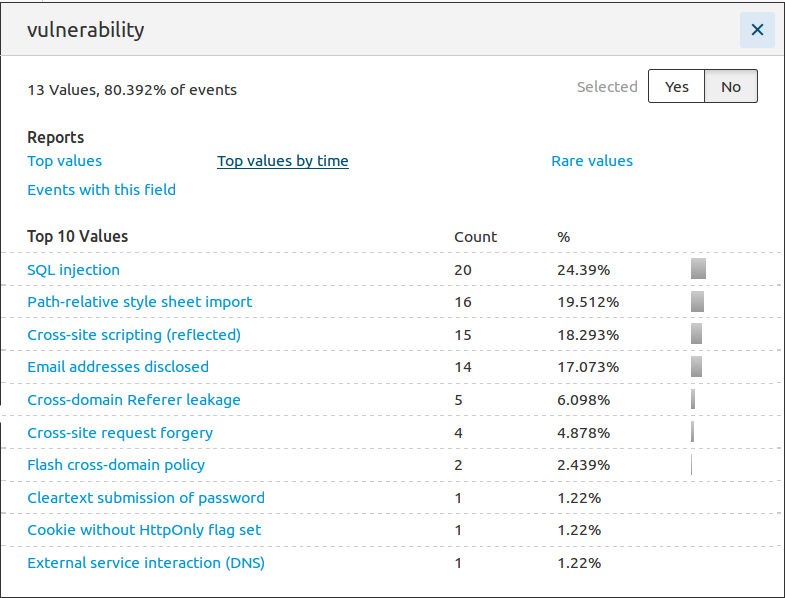

发现十大漏洞:

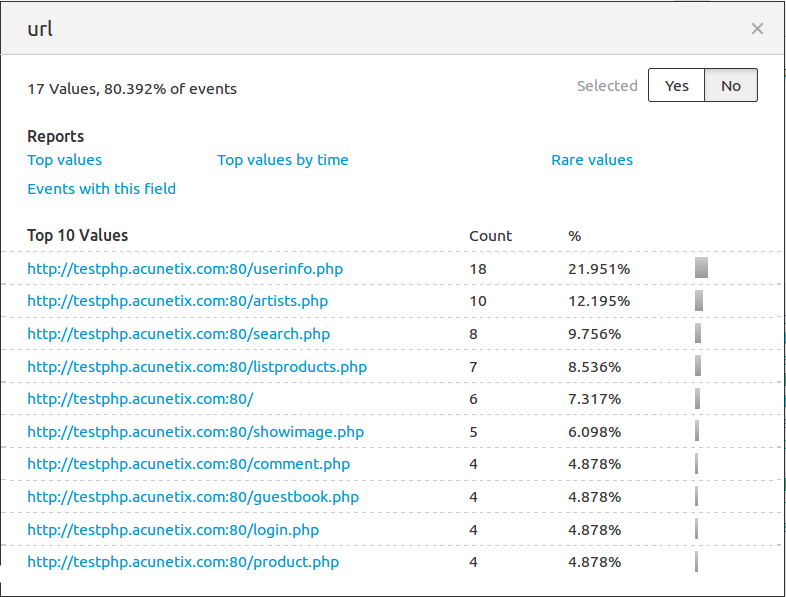

十大脆弱网址:

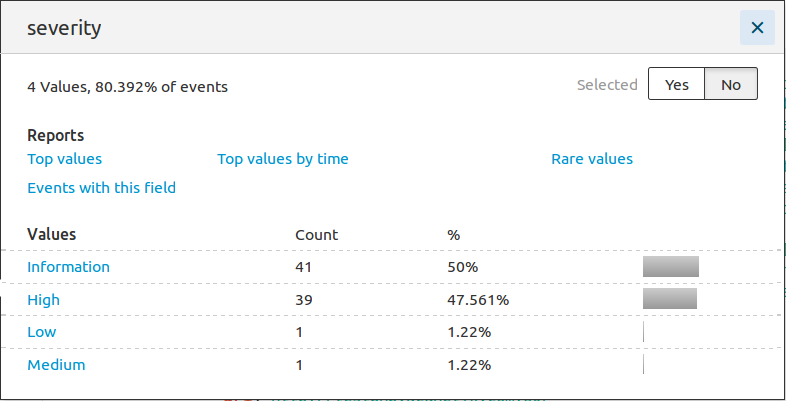

严重度统计:

此外,SOC团队可以使用提供的数据将其与实时分析相关联,并提高其攻击分类效率。

原文发布时间为:2017年6月22日

本文作者:愣娃

本文来自云栖社区合作伙伴嘶吼,了解相关信息可以关注嘶吼网站。