2.4.2 人机界面

本文讲的是工业控制网络安全技术与实践一2.4.2 人机界面,人机界面(Human-Machine Interface,HMI)是连接可编程逻辑控制器(PLC)、变频器、直流调速器、仪表等工业控制设备,利用显示屏显示,通过输入单元(如触摸屏、键盘、鼠标等)写入工作参数或输入操作命令,实现人与机器信息交互的数字设备。

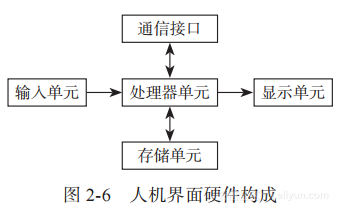

人机界面产品由硬件和软件两部分组成,硬件部分包括处理器单元、显示单元、输入单元、通信接口、数据存储单元等,其中处理器的性能决定了HMI产品的性能高低,是HMI的核心单元。根据HMI的产品等级不同,处理器可分别选用8位、16位、32位的处理器。HMI软件一般分为两部分,即运行于HMI硬件中的系统软件和运行于PC Windows操作系统下的画面组态软件(如JB-HMI画面组态软件)。使用者都必须先使用HMI的画面组态软件制作“工程文件”,再通过PC和HMI产品的串行通信口,把编制好的“工程文件”下载到HMI的处理器中运行[15]。人机界面硬件构成如图2-6所示。

目前市场上流行的人机界面产品的品牌和种类比较繁多,但都具有以下基本功能:

1)设备工作状态显示,如指示灯、按钮、文字、图形、曲线等。

2)数据、文字输入操作,打印输出。

3)生产配方存储,设备生产数据记录。

4)简单的逻辑和数值运算。

5)可连接多种工业控制设备组网。

人机界面的特点包括如下几个方面。

1)实时性:人机界面对各种事件的响应具有一定的时限要求,具有实时处理事件的特性。

2)并发处理:在实际环境中,需实时处理的外部事件往往不是单一的,而这些事件都是随机发生的,有可能同时出现。因此,需具有分布和并发处理的特点。

3)系统可裁剪:由于人机界面在各种设备上使用的功能不同,且存储的容量非常有限,因此需尽量把一些冗余的功能删除。这就要求系统设计是模块化的,能够根据不同的需求选择不同的模块。

4)可靠性:人机界面产品一般都安装在特定的机器设备上,有些机器需要长时间运行,工作环境恶劣,必须保证设备在运行的过程中不出错。

5)通用性:人机界面应用广泛,在不同的机器设备上所需要的功能都有所不同,开发人员不可能为不同的应用开发不同的产品,因此需要开发的人机界面适应于不同的工作环境。

人机界面产品的种类很多,包括如下几种。

1)薄膜键输入的人机界面,显示尺寸小于5.7寸(1寸=3.33cm),画面组态软件免费,属初级产品。如POP-HMI 小型人机界面。

2)触摸屏输入的人机界面,显示屏尺寸为5.7~12.1寸,画面组态软件免费,属中级产品。

3)基于平板计算机的、多种通信口的、高性能的人机界面,显示尺寸大于10.4寸,画面组态软件收费,属高端产品。

随着数字电路和计算机技术的发展,未来的人机界面产品在功能上的高、中、低划分将越来越不明显,HMI的功能将越来越丰富;5.7寸以上的HMI产品将全部是彩色显示屏,屏的寿命也将更长。由于计算机硬件成本的降低,HMI产品将以平板计算机为HMI硬件的高端产品为主,因为这种高端的产品在处理器速度、存储容量、通信接口种类和数量、组网能力、软件资源共享上都有较大的优势,是未来HMI产品的发展方向。当然,对于小尺寸的(显示尺寸小于5.7寸)HMI产品,由于其在体积和价格上的优势,随着其功能的进一步增强(如增加I/O功能),将在小型机械设备的人机交互应用中得到广泛应用。

原文标题:工业控制网络安全技术与实践一2.4.2 人机界面