3.1 简介

本文讲的是网络空间欺骗:构筑欺骗防御的科学基石一3.1 简介,为了控制网络空间的主权,网络空间任务决策者和运营商需要了解他们的防御状况和防御方法。在动态战争中,军事计划策划者已经成功地形式化了弹药评估过程,并制定了量化各种性质的联合军火有效性(JMEM)手册[1]。

JMEM提供了关于不同类型武器的有效性预期定量信息,并已成为执行弹药或者任务分配、任务策划、任务执行和战斗力损伤评估的关键。已提出的JMEM概念可以扩展到电子战(EW)和隐形战役中[2,3]。

对网络空间弹药和防御的类似评估对于网络空间决策者来讲是十分有价值的,网络空间弹药的高级属性主要如下: 隐蔽性;

隐蔽性; 准确性;

准确性; 可循环利用;

可循环利用; 潜在和附带的损害;

潜在和附带的损害; 持续性;

持续性; 属性级别;

属性级别; 部署在新目标上的时间开销;

部署在新目标上的时间开销; 战斗伤害评估的难易程度;

战斗伤害评估的难易程度; 可靠性。

可靠性。

在过去的几年中,网络空间弹药的这些或者其他的属性已经在文献[4]中被记录和描述。这些普遍被认同的相关属性是十分有用的。事实上,有限地量化网络空间操作能力被视为是阻碍其广泛应用的关键瓶颈。例如 David Sanger 在2014年2月的报告中写道[5]:

美国军事策划者在过去的两年半时间为总统先生奥巴马制定了(网络)措施后总结说,任何对叙利亚措施的有效攻击都必需要有足够长的时间,才能够产生效果和影响,并有针对性地防止已经受苦的人们的情况变得更糟糕。

由于这些和其他原因,整个军事和情报机构都被质疑,一个高级行政官员说:“坦白地说,效用是有限的”。

2015年美国国防部网络空间战略概述了5个目标,其中之一就是“构建和维护可行的网络空间措施……”。值得注意的是,为了与上述情况保持一致,这个目标不仅包括使用网络空间实现任务目标,而且要求“精准、尽量减少生命损失和财产破坏”[6]。在没有一个成熟的网络空间JMEM之前,我们只能冒着无法完全理解和预期其可能对我方第n级造成影响的风险下,使用网络空间弹药。

尽管近年来对网络空间JMEM的需求越来越大[7],但是在网络空间弹药属性的实际操作量化、度量和开发方面所做的研究相对较少(尽管美国国防部正为其预期的量化和度量进行努力)[8]。在2015年10月的网络空间风险标准峰会上,美国国防部秘书委员会办公室的运营测试和评估主任J.Michael Gilmore宣布成立一个计划办公室以应对以上的挑战,如果可能,它将是一个新兴科学[9]。

这些忧虑直接导致了对网络空间量化有效性相关挑战的科学创造支持和技术发展支持。正如我们需要知道飞机和陆地车辆的物理特性、雷达界面和机动性,才使得物理战斗空间感知具有意义,网络空间也需要知道通过“网络空间舆情感知”发掘未来网络实体相关的属性。换句话说,网络空间弹药的量化告诉我们填充网络空间战场关键对象的属性和动态的重要性。

在本章中,我们提出了特定网络空间操作环节上下文的隐蔽量化方法,并相信这些结果可以有助于协助攻击和防御操作。此外,这里开发的技术也可能适用于其他网络空间弹药属性,从而为更广泛地开展这种正式评估和联合规划活动打开大门。通过推进网络空间属性量化的基础科学和支撑技术,我们希望通过进一步追求网络空间JMEM,从而指导未来的网络空间操作。

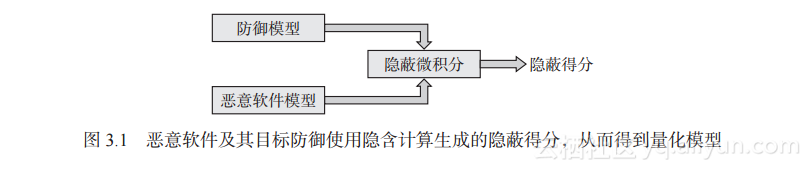

我们的方法包括构建恶意软件模型,建模防御该恶意软件的目标环境,然后通过隐蔽微积分将其合并,以获得隐蔽得分。该隐蔽得分是对防御方可以检测恶意软件的概率的评估。图3.1描述了基本组成及各组件的关系。

由于目标是量化隐蔽性,恶意软件模型由恶意软件产生的量化主机和网络可观测量组成。可观测量包括可观测的数据,比如CPU周期、存储器占用量、系统调用、网络业务类型和网络业务量。原则上可以包含使用标准方法度量的量化值,以及异常或者被污染的主机和网络入侵检测系统、恶意软件分析工具[10-12]。

我们的方法是开放式的且不知道哪些策略、行为或者签名(单独或者组合)被用于检测恶意软件。正如飞机隐形必须对特定的传感器现象(比如使用的RF波长、双基雷达与多基雷达等)进行评估,我们认为恶意软件的隐蔽性取决于防御者使用的网络传感器所能观测的现象。

防御基础设施的模型可以用类似于可靠性理论中可靠性框图(RBD)[13,14]的“隐蔽性框图”(CBD)来表征。隐蔽性框图是防御者用于通知管理员可能存在的恶意软件活动的警报逻辑图示描述方法。此类警报逻辑是现代信息安全管理(SIM)、安全事件管理(SEM)和安全信息和事件管理(SIEM)系统(比如ArcSight和Splunk [15,16])的组成部分。这些系统基本上用于私营或者政府部门所管辖的企业的安全操作中。基于传感器和日志报告制定时间组合时触发的规则生成警报。因此,这种规则的总集合是传感器和日志报告的连接和分离的正常形式表达。我们将这样的规则描述为布尔表达式或用于教学目的的CBD。

由于这种一般性,隐蔽性评估量化方法可以基于任何网络防御传感器条件和警报逻辑。

本章的剩余部分组织如下。3.2节描述了用于目标防御的量化建模方法。3.3节详细介绍了建模恶意软件的方法。3.4节给出了包含具体数值实例的隐蔽微积分描述。3.5节总结了本章,并讨论了该领域当前和未来的工作。

原文标题:网络空间欺骗:构筑欺骗防御的科学基石一3.1 简介