本文讲的是

HTTPS劫匪木马暴力升级:破坏ARK攻击杀软,

目前,越来越多的网站开始注册证书,提供对HTTPS的支持,保护自己站点不被劫持。而作为对立面的流量劫持攻击,也开始将矛头对准HTTPS,其中最常见的一种方法便是伪造证书,做中间人劫持。

不久前,360发布了《“移花接木”偷换广告:HTTPS劫匪木马每天打劫200万次网络访问》的相关预警。近日,360互联网安全中心又发现一款名为“跑跑火神多功能辅助”的外挂软件中附带的劫持木马,该木马可以看作是之前劫持木马的加强版,其运行后加载RootKit木马驱动大肆劫持导航及电商网站,利用中间人攻击手法劫持HTTPS网站,同时还阻止常见ARK工具(Anti-Rootkit,检测查杀内核级木马的专业工具)运行,破坏杀软正常功能。

图1

根据我们的数据分析,该木马不仅存在于多种外挂软件中,同时也包含于网络上流传的众多所谓“系统盘”中。一旦有人使用这样的系统盘装机,就等于是让电脑装机就感染了流量劫持木马。

模块分工示意图:

图2

作恶行为:

1、进行软件推广:

程序中硬编码了从指定地址下载安装小黑记事本等多款软件:

图3

图4

2、破坏杀毒软件:

通过检测文件pdb文件名信息来检测判断Ark工具,检测到后直接结束进程并删除相应文件,如图所示检测了:PCHunter(原XueTr)、WinAST、PowerTool、Kernel Detective等,和所有顽固木马一样,HTTPS劫匪也把360急救箱列为攻击目标。

图5

删除杀软LoadImage回调:

图6

图7

阻止网盾模块加载,其阻止的列表如下:

图8

3、进行流量劫持

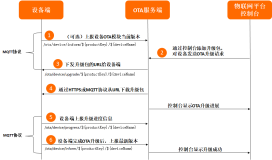

木马会云控劫持导航及电商网站,利用中间人攻击手法,支持劫持https网站

图9 中间人攻击示意图

驱动调用BlackBone代码将yyqg.dll注入到winlogon.exe进程中执行,

图10

BlackBone相关代码:

图11

yyqg.dll还会导入其伪造的一些常见网站的ssl证书,导入证书的域名列表如下:

图12

替换的百度的SSL证书:

图13

图14

通过云控控制需要劫持网站及劫持到目标网站列表:云控地址采用的是使用DNS:114.114.114.114(备用为:谷歌DNS:8.8.8.8以及360DNS:101.226.4.6)解析dns.5447.me的TXT记录得到的连接:

获取云控连接地址部分代码:

图15

图16

图17

使用Nslookup查询dns.5447.me的TXT记录也和该木马解析拿到的结果一致:

图18

最终得到劫持列表地址:http://h.02**.me:97/i/hijack.txt?aa=1503482176

劫持网址列表及跳转目标连接如下图,主要劫持导航及电商网站:

图19

驱动读取网络数据包:

图20

发送控制命令:

图21

驱动层过滤拦截到网络数据包返回给应用层yyqg.dll, 应用层yyqg.dll读取到数据解析后根据云控列表匹配数据然后Response一段:

<meta http-equiv="refresh" content="0; url = %s"/> 自动刷新并指向新页面的代码

(http-equiv顾名思义,相当于http的文件头作用)

图22

被劫持后给返回的结果:自动刷新并指向新页面:http://h.02**.me:97/i

图23

http://h.02**.me:97/i再判断浏览器跳转到最终带有其推广ID的导航页面:如果是搜狗浏览器跳转到:http://www.hao123.com?123

不是搜狗浏览器则跳转到:http://www.hao774.com/?381**,至此就完成了一个完整劫持过程。

图24

图25

劫持效果动图(双击打开):

图26

同时为了防止劫持出现无限循环劫持,其还做了一个白名单列表主要是其劫持到的最终跳转页面连接,遇到这些连接时则不做劫持跳转。

http://h.02**.me:97/i/white.txt?aa=1503482177

图27

图28

传播:

除了游戏外挂外,在很多Ghost系统盘里也发现了该类木马的行踪,且木马利用系统盘传播的数量远超外挂传播。使用带“毒”系统盘装机,还没来得及安装杀毒软件,流量劫持木马便自动运行;另外,外挂本身的迷惑性,也极易诱导中招者忽视杀软提示而冒险运行木马。

正因木马宿主的特殊性,使得该类流量劫持木马的感染率极高。据360近期的查杀数据显示,由于系统自带木马,或忽略安全软件提示运行带毒外挂的受害用户,已经高达数十万之多。

图29

图30

图31

再次提醒广大网民:

1.谨慎使用网上流传的Ghost镜像,其中大多都带有各种恶意程序,建议用户选择正规安装盘安装操作系统,以免自己的电脑被不法分子控制。

2.非法外挂软件“十挂九毒”,一定要加以警惕,特别是在要求必须退出安全软件才能使用时,切不可掉以轻心;

3.安装操作系统后,第一时间安装杀毒软件,对可能存在的木马进行查杀。上网时遇到杀毒软件预警,切不可随意放行可疑程序。

原文发布时间为:2017年9月7日

本文来自云栖社区合作伙伴嘶吼,了解相关信息可以关注嘶吼网站。

![[※]记一次网站全站http升级为https的过程,websocket : ws升级为wss遇到的问题等](https://ucc.alicdn.com/pic/developer-ecology/b5gebelia3yvq_c606db4cbd02471798cebd3617c1427b.png?x-oss-process=image/resize,h_160,m_lfit)