本文讲的是 2017网络犯罪大趋势:安全事件略少但损失严重,与去年同期相比,尽管今年的安全事件数量降低了,然而引发损失的恶性事件数量却有所增多,受到安全事件影响的公司比例也随之提高。

在过去的一年里,企业安全团队可谓忙得焦头烂额。Petya、NotPetya攻击昭示了攻击规模的急剧增大。近期某些政府开发的攻击软件的泄露则让黑客们如虎添翼。IT行业则通过发布安全补丁和更新勉强跟上对手的步伐,但由于物联网等新技术的应用,IT行业不得不应对层出不穷的新漏洞。

一项新调查显示,严峻的局势促使很多企业反思该如何应对网络犯罪的威胁。该调查不仅揭示了美国企业面临的威胁的性质和范围,也反映了这些企业的应对方式。

《2017美国网络犯罪调查》是美国特勤局和卡内基梅隆大学软件工程研究所的CERT(计算机紧急应对小组)合作发布的一项年度报告。而今年的调查由Forcepoint赞助。该调查共有510名受访者,70%的受访者在各行业和公共部门就任副经理或更高职务(其中35%从事企业管理工作)。调查涉及的企业的平均安全预算是1100万美元。

安全工作越来越受重视

企业层面的安全工作受到了越来越多的关注,即使安全工作有时很难在短期见效,它仍吸纳了越来越多的资源投入。现在,20%的首席安全官/首席信息安全官每月都要向董事会报告,高于去年同期的17%。然而,仍有61%的董事会认为安全是一个技术问题而非公司治理问题。这一数字相比去年的63%减少得十分有限。

企业的IT安全预算在持续上涨,平均增长幅度为7.5%。其中10%的受访企业表示IT安全预算增长超过了20%。这些款项被花在:新技术(40%,也包括新知识)、审计和评估(34%)、培训新技能(33%)、知识共享(15%)。另外,分别有25%和17%的受访企业表示,他们正斥资重建网络安全策略和安全过程。

在网络安全策略方面,令人惊讶的是,35%的受访者认为网络应对计划并不是安全策略的一部分。好消息是,19%的受访企业计划在明年实行网络应对计划。

虽然企业在使用移动、云和物联网这类新技术,但是重视和投资的增长让公司对自身的安全性能有了更多的信心。76%的人认为他们有专业知识解决这些威胁。不管怎样,74%的受访者说他们比一年前更关心安全了,这相比去年的64%来说是个飞跃。

安全事件减少但损失严重

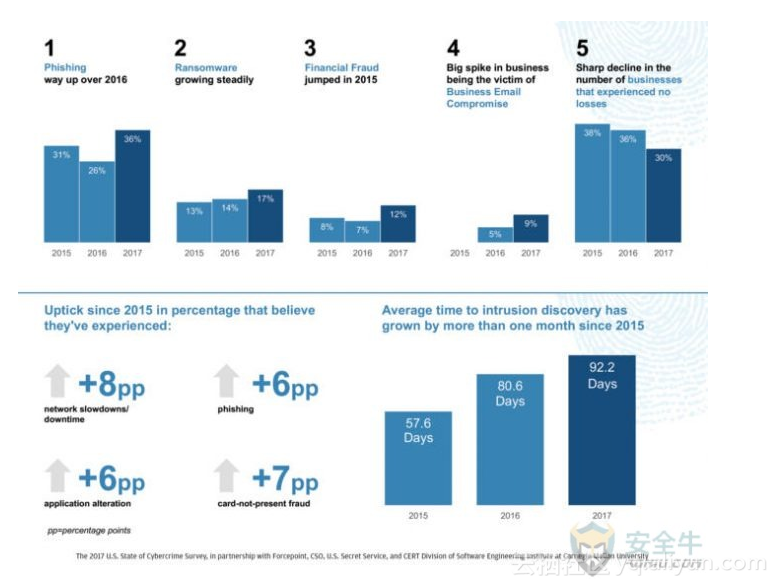

根据受访者评估,他们效力的企业在过去一年里发生的安全事件下降了8.2%,数量上从平均161起下降到了148起。尽管安全事件的数量下降了,但是68%的受访者表示,企业遭受的损失和前一年持平或比之前更高。没有遭受损失的企业的数量也从36%下降到30%。

尽管今年的安全事件数量降低了,然而引发损失的恶性事件数量却有所增多。过去一年里,14%的受访者表示自己的关键系统发生过中断,而一年前这项数据是10%。10%受访者损失了机密或私人信息,也比原来的7%有所提高。而破坏企业声誉或影响客户和合作伙伴的事件发生率都跌至了4%。

尽管事件总数下降了,然而钓鱼攻击和勒索攻击数量上升了,而企业因网络攻击蒙受的损失也一并上升了。

如果你持续关注有关网络攻击的报道,就不会对这类网络攻击的增多感到奇怪。36%的受访者表示受到了钓鱼攻击影响,高于去年的26%。勒索攻击的影响比例也从14%上升到了17%。金融欺诈则从7%跃升到了12%。

重要安全建议

网络犯罪调查结果表明,大多数企业都在努力提高防御水平来应对或减少攻击损失。报告还显示,太多企业跟不上威胁环境的变化或同行的网络安全标准。以下几点可以帮助这些企业改变现状:

- 安全不仅仅是个IT问题

越来越多的首席安全官/首席信息安全官要定期向董事会报告是有原因的:一个有效的网络安全策略往往要自上而下开展,并囊括公司的所有领域。企业高管更频繁地听取安全报告、各部门派遣员工组建风险委员会是很好的第一步。

- 加大对安全人员的投入

这意味着确保安全人员享有足够的资源并经受充足的培训,来保证他们始终能应对最新的威胁。另一件重要的事情是:参与共享威胁信息的组织,并加入他们的解决方案。

- 减少威胁的视野盲区

39%的受访者表示,陌生威胁的破坏力最惊人。陌生威胁平均会花费92天才能被发现。所以明智之举是评估你的入侵检测工具和流程的有效性。

- 建议一个长期的员工安全意识培训体制

内部人员引发的安全事故有28%源于疏忽或意外。由于基于欺骗的攻击仍在飞速进化,员工们有必要进行定期、长期的培训。

- 评估您的供应链或合作伙伴的网络安全水平

由于小企业往往被当作软柿子,网络罪犯通常会锁定那些和大企业有业务往来的小企业,以此为切入点来获取大企业的数据。请确保这些小企业不是你的安全体系的软肋。

- 测试,测试,以及反复地测试

仅仅刚过半(53%)的受访者表示,他们有方法测试安全体系的有效性。测试应当定期进行,而且保持一定的频率。网络威胁态势决定了企业必须遵循定期测试方案。

原文发布时间为:八月 5, 2017

本文作者:Alfred.N

本文来自云栖社区合作伙伴安全牛,了解相关信息可以关注安全牛。

原文链接:http://www.aqniu.com/industry/27203.html