本文讲的是 八大网络攻击地图及其用法,网络攻击地图看起来很花哨,但真的有用吗?通常,涉及到安全的时候,上下文就成了关键。因此,IDG旗下CSO杂志审查了网上最流行的八大网络攻击地图。虽然地图本身很大程度上是上下文有限的养眼用品,却也有些创新性用法可供使用。

老道的安全专家以一种过来人的眼光看待网络攻击地图。他们把这称之为“biu~biu~”地图炮,模仿小孩子玩玩具枪时发出的声音。事实上,其中一个地图确实用这种声音当音效。

CSO采访过的一些安全专家称,如果指定有客户要来的话,会在SOC(安全运营中心)的屏幕上放出一张这种地图,但仅仅看起来好看而已。实际上,大多数安全专家都用过这种地图,但除了“行为艺术”,没有任何真正的价值在里面。

一位安全高管在推特上说:“只要有价值,我们就用。”

关于网络攻击地图,一个常见的误解是:数据是实时的。然而并不是。大多数都只是已记录攻击的一个子集,或是已消毒数据包捕获的回放。

但千万别忽视养眼因素的有用程度:一位安全专家称,他用这些好看的地图让中学生对安全行业产生兴趣。这想法很聪明,因为屏幕上的视觉效果和数据类型可产生对攻击类型、方法和攻击者的讨论点。

一些SOC运营者对客户做同样的事,用这些地图来可视化攻击类型,回答客户的问题。同样的,这些网络攻击地图的价值不在于它们展示的数据,而是它们作为开场白的用途。这是制作这些地图的厂商们所熟知的东西,因为地图本身就是销售工具。

- Norse

可能最著名的网络攻击地图,就是Norse制作的那个了。Norse是一家在过去几年里问题频出的安全公司。关于自家地图上呈现的数据,Norse称,显示的攻击“基于Norse蜜罐基础设施实时流量的一个小子集。”

很有趣的一点是,公司企业可以在显示的时候把自己的标志也加到地图上。

- 卡巴斯基

最佳视觉与互动显示奖,归属卡巴斯基“网络威胁实时地图”——附加全局旋转和缩放功能。

卡巴斯基地图上显示的攻击,来自按需扫描和按访问扫描,以及Web和电子邮件检测。但其实时展示的实时性,尚不清楚。

https://cybermap.kaspersky.com/

- 飞塔

飞塔的网络攻击地图很像Norse的那个,似乎显示的是已记录事件的回放。显示攻击的同时,屏幕左下角还会出现循环播放的各类统计数据。产品文档中称,飞塔客户还可以建立自己的地图。

https://threatmap.fortiguard.com/

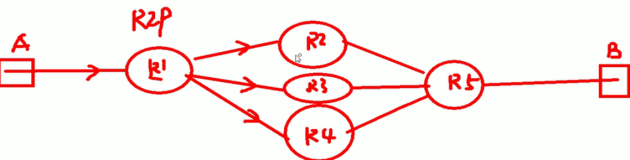

- Check Point Software

Checkpoint Software 的“威胁云”(ThreatCloud),展示每天太平洋标准时间午夜零点(12:00 a.m)就重置的历史数据。该地图比Norse的更直观,但基本结构是一样的。除了看回放,顶级攻击者和目标还可以看历史记录,有月统计数据和周统计数据。

https://threatmap.checkpoint.com/ThreatPortal/livemap.html

- 火眼

火眼的网络攻击地图缺乏其他地图所呈现的细节,保持简单明了。它追踪历史数据,并按行业和攻击者归属地划分。展示的数据“基于真实攻击数据的一个子集,进行了视觉效果优化。”

https://www.fireeye.com/cyber-map/threat-map.html

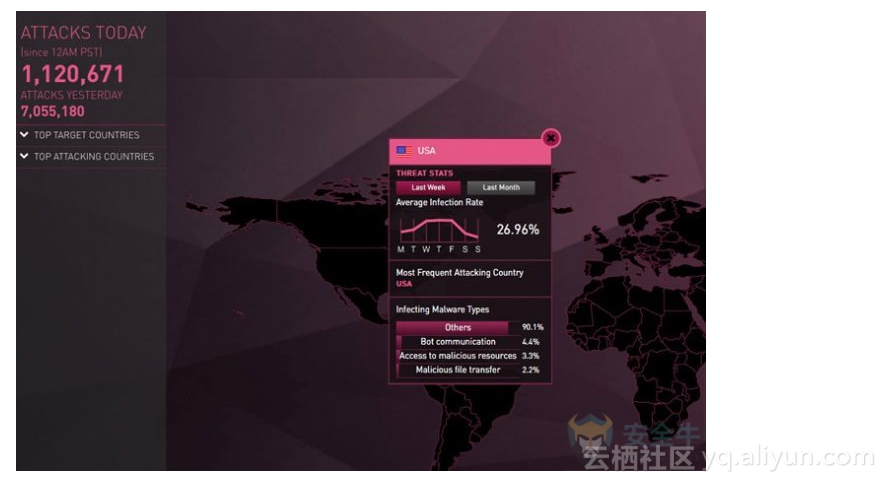

- Arbor Networks

Arbor Networks 的网络攻击地图是与谷歌Ideas合作的混合地图。该“数字攻击地图”(Digital Attack Map)以来自 Arbor ATLAS 威胁情报系统的数据跟踪DDoS攻击。原始数据源自300多家ISP客户和130Tbps全球流量。该地图可视化DDoS攻击,并允许按规模和类型筛选。

http://www.digitalattackmap.com/

- 趋势科技

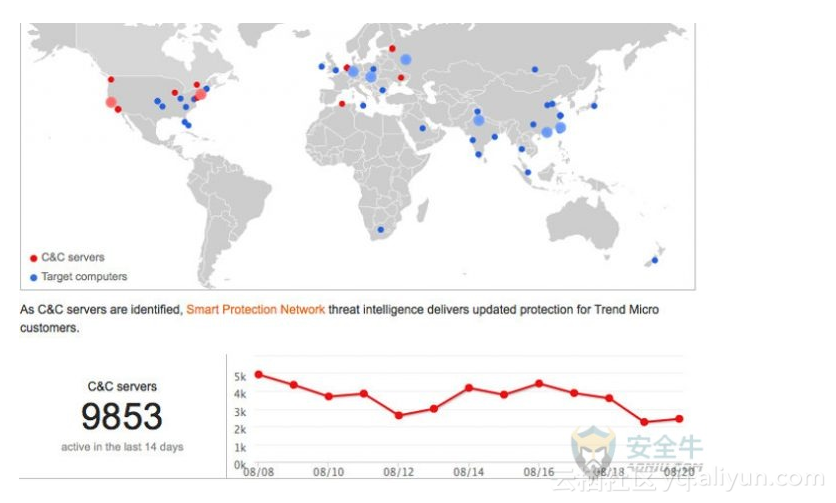

趋势科技的“僵尸网络连接仪表板”(Botnet Connection Dashboard),是跟踪全球僵尸网络(及其目标)所用C&C(命令与控制)服务器的小型精简网络攻击地图。其所显示数据的年龄未知,但历史数据可回溯14天。

https://botnet-cd.trendmicro.com/

- 阿卡迈

阿卡迈实时监视器不是一个典型的网络攻击地图,但因为它确实除了互联网流量之外也跟踪攻击,所以就包含了进来。一旦加载,便可以看到世界上哪些地区流量规模最大;另一个标签页中,可以看到哪些地区正在经受最多的攻击。阿卡迈称,这些数据是实时呈现的。

原文发布时间为:八月 30, 2017

本文作者:nana

本文来自云栖社区合作伙伴安全牛,了解相关信息可以关注安全牛。

原文链接:http://www.aqniu.com/tools-tech/27745.html