最近,360互联网安全中心监测到一种利用被入侵服务器进行门罗币挖矿的僵尸网络,该僵尸网络控制的服务器数量高峰时单日达到两万多台。不法分子通过控制这些服务器来实现挖矿,以此牟取暴利。目前,360已经率先破解该僵尸网络的运行模式,并能有效拦截查杀此类攻击。

僵尸网络建立初期,利用“永恒之蓝”病毒的漏洞攻击武器,入侵一定数量的计算机并以此作为发展基础。之后这些“僵尸”计算机通过再扫描并爆破感染其他电脑,不断扩大僵尸网络控制范围而被入侵的“僵尸”计算机不知不觉中就被远程控制,不仅个人隐私全部泄露,还会沦为不法分子的犯罪工具!

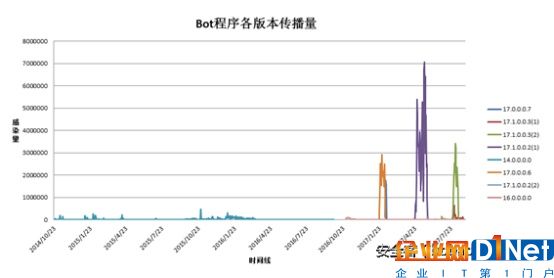

僵尸网络如此疯狂蔓延,背后离不开强大的Bot程序,而Bot程序的诞生最早可追溯到2014年。在2014年到2017年之间, Bot程序进行多次版本更新,迭代速度非常之快,从最初简单的入侵与远程控制,发展到了现在“入侵+利用+传播”一整套攻击模块。

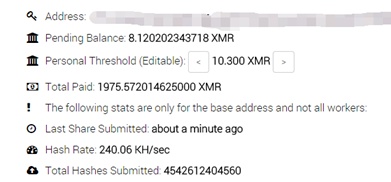

而目前来看,Bot程序的主要目的是安装门罗币挖矿机,利用服务器资源挖矿。360互联网安全中心通过监测,发现利用该病毒牟利的不法分子,其门罗币钱包已经有高达1975枚门罗币,约合人民币167万。

从僵尸网络当前的攻击重点来看,防范其通过1433端口入侵计算机是非常有必要的。此外,Bot程序还有多种攻击方式尚未使用,这些攻击方式可能在未来的某一天被开启,因此也需要防范可能发生的攻击。对此,360安全中心发布以下防御策略:

1.对于未遭到入侵的服务器,注意msSQL,RDP,Telnet等服务的弱口令问题。如果这些服务设置了弱口令,需要尽快修改;

2.对于无需使用的服务不要随意开放,开放的服务是黑客入侵的前提。对于必须使用的服务,注意相关服务的弱口令问题;

3.特别注意445端口的开放情况。由于黑客曾经使用永恒之蓝漏洞入侵计算机,不排除黑客故技重施。及时打上补丁更新操作系统是非常有必要的。

4.关注服务器运行状况,注意CPU占用率和进程列表和网络流量情况可以及时发现系统存在的异常。此外,注意系统账户情况,禁用不必要的账户。

5.对于网络摄像头持有者,建议修改默认密码以防止黑客直接使用默认密码爆破。

该僵尸网络现今主要依靠端口扫描和弱口令爆破进行传播,但其在“永恒之蓝”漏洞攻击武器出现之初就利用该武器入侵了一定数量的计算机,可见其对于最新曝光的漏洞利用以及攻击方法的掌握十分迅速,因此需时刻警惕其可能发起的重大攻击。

本文转自d1net(转载)