维卡斯的安全研究员夏尔马利用一个无限制的文件上传漏洞,在PayPal服务器上远程执行代码,也意味着他发现了一个远程代码执行漏洞。

专家从PayPal漏洞奖励计划页面 发现了服务器的漏洞

该专家正在利用Burp软件访问PayPal bug 赏金页的时候, 打开页面 http://paypal.com/bugbounty/跳出如下的响应页面。

专家将他的分析集中在 "内容安全策略:" 响应报头中提到的 paypal 域列表中, 特别是 "https://*. paypalcorp. com."

在这第一个阶段, 黑客的兴趣集中在寻找尽可能多的有效子域来进行攻击, 当执行这样的分析时,以下工具, 如 Subbrute, Knockpy, enumall, 是有用的。

"这些都是我通常使用的工具, 但由于周末比较懒惰, 我这次就用了VirusTotal,来枚举子域, 你可以在这里得到列表: https://www.virustotal.com/en/domain/paypalcorp.com/information/

复制了子域的列表到本地,并运行 “dig -f paypal +noall +answer, 来检测所有的子域指向的地方 "。专家注意到, 域 "brandpermission.paypalcorp.com" 指向的是 "https://www.paypal-brandcentral.com/", 这是一个网站, 上面运行着一个为paypal供应商和合作伙伴服务的在线工单系统, 他们可以在这个系统上请求PayPal品牌授权。

网站允许上传文件

该网站允许用户上传标志以及任何与品牌相关的图形的设计原型。专家决定通过上传一个简单的图像来建一个工单并分析图片的目标文件夹。

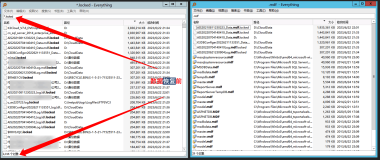

"所以, 我首先通过上传一个简单的图像文件来创建一个工单, 名为" finish. jpg ", 被命名为" finished__thumb. jpg "存储在目录中:

“/content/helpdesk/368/867/finishedthumb.jpg”“finished _thumb.jpg” 是在 “/867/”目录中创建的新文件。我快速检查了我们上传的实际文件是否存在于目录中, 幸运的是 (你一会就知道为什么了)" finish. jpg "也存在于同一目录中。酷;) "这个 赏金猎人的帖子中继续说道。

维卡斯发现, 上面的链接包含了工单号码, 在这个特定的情况下, 他所创建的工单的编号是 "368", 同时 "867" 是文件夹的 id, 所有与工单相关的文件都存储在其中, 包括模型文件。

网站应用程序没有验证上传的文件类型

研究人员创建了一张新工单, 发现工单 id 和文件 id 号是以串行方式生成的。专家上传了一个 ". php" 扩展文件, 而不是一个图像, 发现应用程序没有验证文件类型、内容等。

"只要我看到302的回应, 我就快速打开工单并做一个简单的右键单击动作来复制链接, 就像我上传图像文件时可以做的。

但是, 在这种情况下, 如果你上传一个 php 文件作为模拟, 你看不到上传的php文件的路径,唯一可见的东西是工单号。

不同的是, 专家注意到,从上传的图像文件中, ,是不可能发现用于存储样机文件的文件夹的。专家上传了一个名为 "success. php"的文件。和图像上传类似, 他认为该文件被存储为 success_thumb. php。

此时, 他决定强行遍历文件的文件夹 id。

PayPal服务器远程代码执行漏洞

一旦发现文件的文件夹 id, 研究员试图执行代码:

https://www.paypal-brandcentral.com/content/_helpdesk/366/865/success.php?cmd=uname-a;whoami

"cat+/etc/passwd

奥,下面是见证奇迹的时刻,我真的找到了一个远程执行代码漏洞 ;)"

目前这个漏洞已被修复。然而故事并没有结束,还是同样的问题,在另外一个地方又发现了一处漏洞。您可以关注我的博客

http://blog.pentestbegins.com/2017/07/21/hacking-into-paypal-server-remote-code-execution-2017/