卡巴斯基实验室近日公开承认其公司网络遭APT攻击,而且被入侵长达数月未发现,经卡巴斯基实验室研究人员进一步的研究发现,入侵卡巴斯基和入侵伊朗核问题“六方”会谈(P5+1)承办酒店电脑的都是超级计算机病毒Duqu 2.0,而且其所使用的合法数字证书竟然盗自富士康公司。

百科:关于伊朗核问题六方会谈、富士康科技

由美国、俄罗斯、中国、英国、法国和德国参加的“P5+1”(伊朗核问题六方会谈)会谈,一直断断续续进行。自去年以来,“P5+1”会谈分别在日内瓦、洛桑、慕尼黑和维也纳等地举行。

富士康科技是台湾鸿海精密集团在大陆投资兴办的高新科技企业,其客户包括苹果、黑莓、谷歌、华为以及微软等多家全球最大的电子制造商。

Duqu病毒家族简介

攻击卡巴斯基的病毒是Duqu2.0,疑似和2011年发现的Duqu病毒同属一个开发者。Duqu最早出现在2011年9月,是继Stuxnet蠕虫后最为恶性的一种可窃取信息的蠕虫。可以说是Stuxnet之子,所以危害程度就不言而喻了。

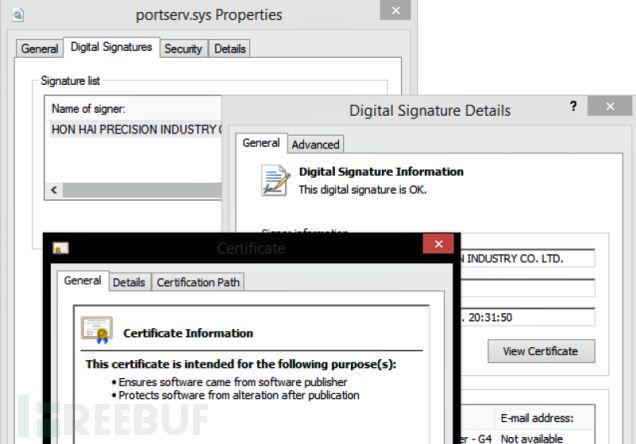

Stuxnet可能是美国黑客和以色列黑客共同开发的,而Duqu1.0和Duqu2.0可能是以色列独立自主开发的。而这三种病毒使用的数字证书均来自台湾。Stuxnet使用2种数字证书:一个来自瑞昱半导体公司,一个来自智微科技;Duqu1.0的数字证书来自于骅讯电子;Duqu2.0的数字证书来自于富士康。

为什么要窃取数字证书?

数字证书是互联网通讯中标志通讯各方身份信息的一串数字,提供了一种在Internet上验证通信实体身份的方式,也是电子商务和大规模网上自动化交易的基础。它会在浏览器和电脑操作系统上标记哪些软件是可信的,所以,如果攻击者想在目标电脑上安装恶意软件而不被发现的话,就需要得到合法数字证书的签名。

近年来盗窃数字证书的案例愈发频繁,网络间谍们会利用盗来的数字证书将恶意软件伪装成来自合法电脑的安全软件,然后实施间谍活动。

卡巴斯基系统遭病毒攻击时使用的是富士康的证书,而就在几天前又有人在VirusTotal上上传了一个驱动文件,而这个驱动文件使用的数字证书也是富士康的证书,也就是说Duqu2.0又找到了一个新的目标。

卡巴斯基在周一的总结报告中称,“Duqu攻击者是唯一访问这些证书的人,这进一步印证,他们侵入硬件制造商的目的是为了获取这些数字证书。”关于失窃数字证书事宜,目前卡巴斯基已通知了富士康,但富士康尚未发表任何评论。

为什么攻击者入侵卡巴斯基实验室非要使用来自富士康的数字证书呢?原因很简单,因为卡巴斯基所使用的服务器是64位windows服务器,而在服务器上进行恶意操作必须得有效数字证书签名的驱动,而富士康数字证书在业内很是出名,所以就莫名的躺枪了……

取胜之钥:入侵驱动

驱动是成功入侵卡巴斯基的关键。因为Duqu2.0工具大多存储在卡巴斯基系统的内存里,一旦受害者的系统重新启动了,那恶意软件就会随之消失,磁盘上也不会留下任何的文件。为了解决这一问题,攻击者就需要将驱动放到同一网络下其他的机器上,这样如果一台机器重启了,驱动就会在另一台未被感染的机器上重新启动。

有了0day还有必要使用数字证书吗?

估计所有的人都会发出同样的疑问,Duqu2.0明明就拥有了3个windows 0day漏洞,无需数字证书照样可以成功入侵系统,干嘛还多此一举去盗窃别人的证书呢?研究人员猜想可能是做的第二手准备(Plan B),如果受害者系统上的0day漏洞被修复了,那就可以用第二种方案入侵。戏剧性的是,就是Plan B暴露了他们的行踪。

作者:cindy

来源:51CTO