漏洞概述

2017年9月5日,Apache Struts 2官方发布一个严重级别的安全漏洞公告,该漏洞由国外安全研究组织lgtm.com的安全研究人员发现,漏洞编号为CVE-2017-9805(S2-052)。

在一定条件下,攻击者可以利用该漏洞远程发送精心构造的恶意数据包,获取业务数据或服务器权限,存在高安全风险。

漏洞基本信息

当Struts2使用REST插件使用XStream的实例xstreamhandler处理反序列化XML有效载荷时没有进行任何过滤,可以导致远程执行代码,攻击者可以利用该漏洞构造恶意的XML内容获取服务器权限。

利用条件:使用REST插件并在受影响版本范围内。

利用方式:攻击者构建恶意数据包远程利用。

漏洞影响范围:

Struts 2.3.x全系版本(根据实际测试,2.3版本也存在该漏洞)

Struts 2.5 - Struts 2.5.12

如何检测漏洞?

建议运维人员或开发人员尽快关注并资产,可以检查使用了REST插件Struts版本是否在受影响范围内。如果存在,建议您尽快按照以下方式修复漏洞。

如何规避漏洞风险?

目前官方已经发布补丁,建议升级到 Apache Struts2.5.13、Apache Struts 2.3.34版本。

阿里云云盾WAF已发布该漏洞规则,用户可以通过WAF,对利用该漏洞的攻击行为进行检测和防御,最大程度减少安全风险。

漏洞详细分析信息

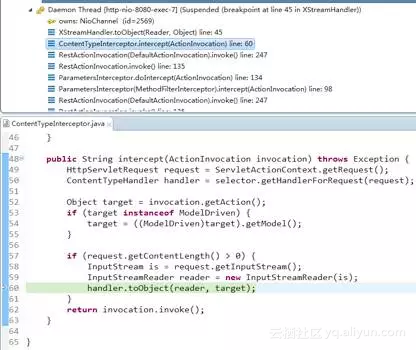

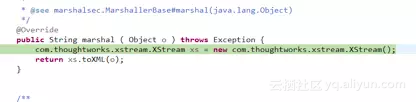

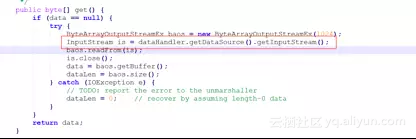

本次Struts2漏洞起因:一个REST插件struts2-rest-plugin.jar用到了XStreamHandler这个类,这个类对http请求中content-type是application/xml的,调用XStream进行处理,这里先看一下污点传入,如图:

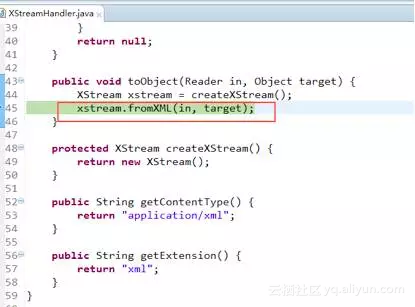

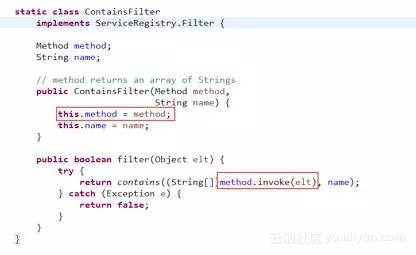

然而漏洞真正存在域XStream中,触发的根本在于javax.imageio.spi.FilterIterator类的next()会调用FilterIterator$Filter的filter(),然后javax.imageio.ImageIO$ContainsFilter的filter()方法中会用反射调用java.lang.ProcessBuilder().start()

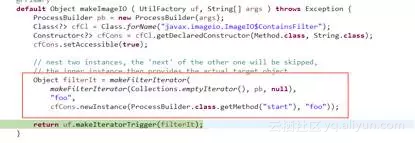

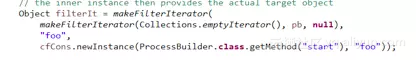

利用代码如图所示:

之前github已经公开利用代码,上图代码只不过是攻击者的exp当中的一个payload而已,阿里云安全团队详细分析,主要是利用javax.imageio.ImageIO$ContainsFilter这个内部类,代码如图:

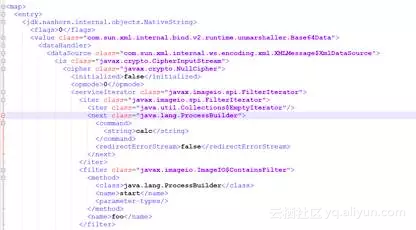

再来看利用代码,如图:

这里用反射将java.lang.ProcessBuilder().start()设置进入ContainsFilter对象里,以待后面漏洞触发时调用

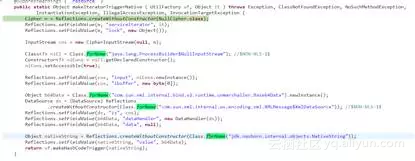

这里用无参的constructor去newInstance对象,生成空对象,然后再用反射去填充对应属性,实际上这里就是对应xml中的每个dom属性,根据代码逻辑阿里云安全团队观察出,这里层层封装最终放到nativeString对象的value属性里,然后继续跟踪代码

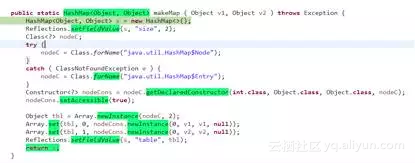

最终将上面NativeString的对象放到了HashMap里,

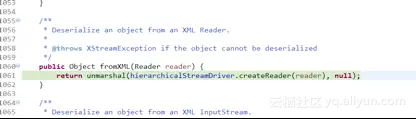

最后对上面return的那个hashMap做toXML序列化,然后就有了今天公开的exploit。下面分析漏洞触发流程,漏洞触发就是fromXML重组对象的过程了,如图:

XStream反序列化的逻辑,实际上是解析XML DOM重组对象的一个过程,如图:

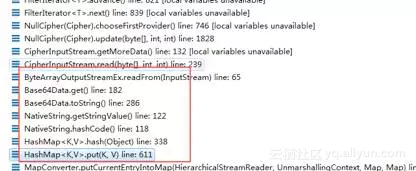

当解析到jdk.nashorn.internal.objects.NativeString这个类的时候,漏洞触发,先看下此时的调用栈,如图:

看到了熟悉的hashCode,这根groovy的反序列化利用类触发逻辑类似。

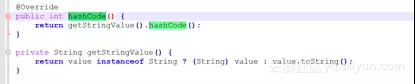

因为exp代码中我们最终将NativeString对象最终放到了hashMap里然后对hashMap进行序列化,所以当反序列化重组对象的时候,肯定会触发hashCode逻辑。继续跟踪,这里NativeString和Base64Data都属于java未公开的代码,官方未提供源码,不过可以参考openjdk的源码,先看NativeString,如图:

这里value是前面封装的Base64Data的对象,后面进入Base64Data的逻辑,如图:

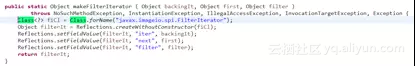

这里对应依次解析xml中的dataHandler、XmlDataSource的对象,从中取出CipherInputStream的对象,同理依次解析,最终在重组javax.imageio.spi.FilterIterator对象的时候触发漏洞,这里看一下利用代码,如图:

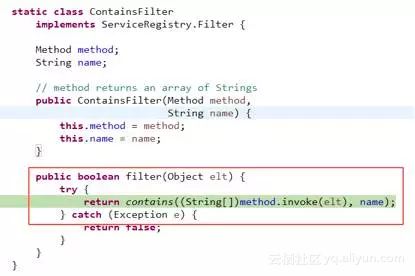

这里cfCons.newInstance(ProcessBuilder.class.getMethod("start"), "foo")被设置为FilterIterator的filter,因为javax.imageio.spi.FilterIterator类的next()会调用FilterIterator$Filter的filter()函数,而此时FilterIterator$Filter正是javax.imageio.ImageIO$ContainsFilter,在javax.imageio.ImageIO$ContainsFilter的filter()下断,代码如图:

这里的method是正是ProcessBuilder().start()方法,此时调用栈如图:

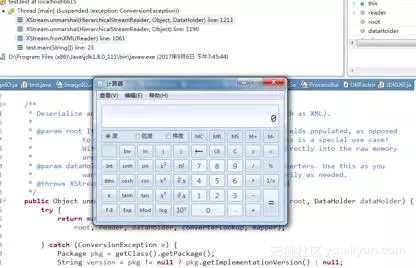

最终触发成功,漏洞复现如下图:

分析总结

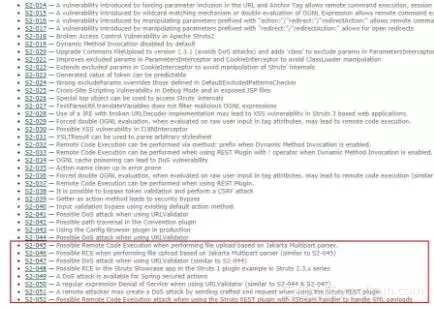

阿里云安全团队回顾Struts2 发布的官方安全公告,发现Struts2应该说是当前Java web框架里面存在安全问题最多的。

本次官方漏洞公告对外发出受影响版本为2.5.X全系,但在实际测试过程发现,2.3.X全系版本同样存在此漏洞。

作为安全运维人员和开发人员,我们需要做的就是快速获取漏洞情报,快速响应和处置,把业务风险降到最低。

来源:阿里云安全

原文链接