Hajime这个名字或许没那么为人熟知,但提及Mirai,很多人都想起了去年十月那次著名的DDOS攻击。Hajime和Mirai一样,同样参与了那场互联网攻击。自研究人员发现Hajime之日起,这个恶意程序虽然控制了大量IoT设备,但未发动过任何DDOS攻击,因此攻击者发起劫持的目的始终不得而知。前两天还有国外媒体将之说成是危害程度已经超越Mirai。

但就在这两天,事件仿佛出现了转折,Hajime由“黑”转“白”。研究人员认为,Hajime设计的初衷很可能是充当一顶“白帽子”,为人们敲响安全的警钟,而非发动大规模DDOS攻击。

事件回顾

2016年9月30日,一款针对IoT设备的恶意程序Mirai在一家在线网站上公布了他的源代码,攻击者于当年十月利用源代码对IoT设备发动攻击。曾经报导过,一场由Mirai引起的网络攻击导致美国半个互联网瘫痪。与此同时还有一种恶意程序也出现了,可能是因为Mirai风头正劲所以这款恶意程序并不为人所熟悉——即Hajime。当时Rapidity Neteorks的安全研究人员正在寻找Mirai的活动踪迹,却意外发现了与之相似的恶意软件Hajime。

Hajime为何更加“高级”?

Hajime与Mirai一样,旨在攻击那些防护薄弱的IoT设备。但二者有个关键的区别——受Mirai影响的设备采用C&C通讯方式来接收命令,而Hajime则通过P2P网络进行沟通,由此形成的僵尸网络不那么集中,并且更难制止。他们之间另一主要的区别在于受Hajime影响的是小部分使用ARM芯片结构的IoT设备,而受Mirai影响的则是使用ARM, MIPS, x86和其他六个平台芯片的设备。也就是说,这两种恶意软件的攻击对象并非完全重合,但Hajime在某种程度上对Mirai的传播进行了遏制。

但影响规模堪比Mirai的Hajime虽然劫持了大量IoT设备,却始终没有发起任何攻击,他的真正目的为何不得而知。但本周事情发生了转折。安全公司Symantec于当地时间本周二,在其官方博客发布文章称,Hajime蠕虫看上去是顶“白帽子”,旨在保护IoT设备免遭Mirai和其它恶意软件的“毒手”。

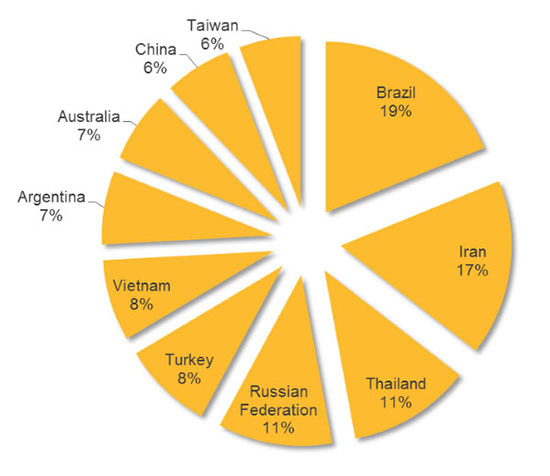

受Hajime 影响国家Top10(图片来源:Symantec.com)

Hajime的“洗白”之路

Hajime的某些有趣特性尤为值得一提。线索一,Hajime携带了开发者注入的信息,并将其显示在劫持的终端上,大约每十分钟一次这些信息。目前显示的信息如下:

| Just a white hat, securing some systems. (只是个白帽子,保护某些系统) Important messages will be signed like this! (重要的信息都会像这样显示) Hajime Author. (Hajime作者) Contact CLOSED Stay sharp! |

上述信息是加密签名的,且该恶意程序仅接收某个硬编码key的消息,因此这条信息毫无疑问来自恶意程序作者。

线索二,先前针对Hajime程序的报告中提到了Hajime存在的漏洞,以及可检测Hajime的签名。作者似乎仔细研究了这份报告,其中提到的所有漏洞都已得到修复,报告中提到的签名也已经失效。

而且事实上,“Hajime”这个名字并不是程序作者起的——但上述信息中却用上了Hajime这个名字。这个名字是发现恶意程序的研究人员起的,因为与Mirai的相似性,研究人员当时想要以日文对其命名(Mirai就是日文,“Hajime”在日语中的意思是“开始”)。这意味着程序作者看到了研究者的报告,并且似乎很喜欢这个名字。

实际上,在Hajime安装到设备上之后的确有提升设备安全性的动作,它会关闭23、7547、5555和5358端口——这些是许多IoT设备可被利用进行攻击的端口,比如Mirai就针对其中的某些端口。

神秘的“作者”真的值得信赖吗?

实际上,这并非首例用来保护IoT设备的设计——早在2014/2015年,Linux.Wifatch恶意程序与现如今的Hajime就比较相似。不过这类恶意程序普遍有个短板,就是其安全效果是比较临时的——因为这些“善意程序”针对IoT系统做出的改变提升安全性仅在RAM中。设备重启后又会重回不安全状态。

不过以上面这些证据就说Hajime作者是白帽子未免武断。如果真的是个白帽子,理应保护系统而不是在系统上安装后门。而且Hajime的模块化设计也意味着,如果作者某一天改变意图,也的确可以利用感染Hajime的设备发动大规模攻击。同时,thehackernews对此表示,以攻击他人的方式提醒他人进行防守并不是一件好事。Hajiem的作者是否会对那些遭受劫持的设备进行恶意攻击也难以保证。

作者:sunleying

来源:51CTO