Trend Micro安全研究人员警告称,新浮现一款名为“SOREBRECT”的勒索软件,其结合了“无文件”攻击和代码注入两种攻击方式。

Trend Micro公司表示,几个月前,SOREBRECT设法感染中东组织机构的网络和系统被发现。这款勒索软件具备不寻常的加密技术,滥用PsExec公用程序利用代码注入,同时还注重隐身。

SOREBRECT装有自毁程序,将自身变成“无文件”威胁,即终止主要的二进制文件之前,将代码注入合法系统进程。此外,这款软件会尽可能删除受影响系统的事件日志和其它项目产生文档(Artifact),以阻碍取证分析,阻止研究人员追踪威胁活动。

受威胁的国家被发现时,SOREBRECT的目标主要集中在科威特和黎巴嫩等中东国家。然而,在WannaCry肆虐之前,这款恶意软件就已经出现在加拿大、中国(包括中国台湾地区)、克罗地亚、意大利、日本、墨西哥、俄罗斯和美国的电脑中,感染的行业包括制造业、技术和电信行业。

Trend Micro表示,考虑到勒索软件的潜在影响和盈利能力,SOREBRECT出现在其它地方、甚至网络犯罪地下市场都不足为奇。

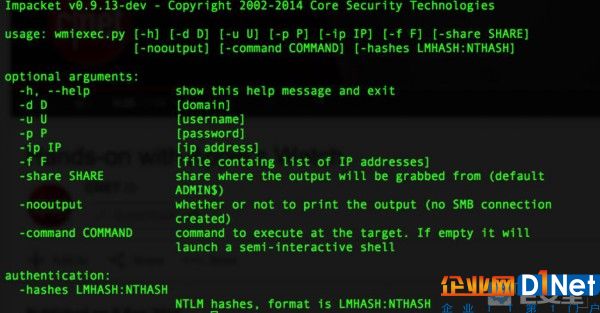

攻击期间,这款恶意软件会滥用PsExec。这就意味着,攻击者已经获取了管理员登录凭证,使远程设备暴露或遭受蛮力攻击。

SOREBRECT勒索软件SOREBRECT并非首个滥用PsExec的勒索软件家族,其它这类勒索软件还包括SamSam和Petya。 PetrWrap也曾滥用该公用程序在被感染服务器或端点上安装Petya勒索软件。但区别在于,SOREBRECT这种新型威胁会恶意部署PsExec,并执行代码注入。

E安全百科:PsExec,轻型的 telnet 替代工具,无需手动安装客户端软件即可执行其他系统上的进程,并且可以获得与控制台应用程序相当的完全交互性。是系统管理员执行命令或在远程系统运行可执行文件使用的合法Windows命令行公用程序。

Trend Micro解释称,SOREBRECT将代码注入Windows的svchost.exe进程,但主要的二进制文件会自毁。部署的勒索软件二进制文件一旦结束执行并自我终止,注入的svchost.exe(合法的Windows服务托管系统进程)会恢复执行加密有效载荷。

研究人员还认为,相比远程桌面协议(RDP),这款勒索软件的代码注入功能使攻击更有效。攻击者通过PsExec可以远程执行命令,而不是提供登录会话或手动将此恶意软件转移到目标设备。

SOREBRECT还使用wevtutil.exe删除系统事件日志和vssadmin,以删除卷影副本(Shadow Copies),从而掩盖行踪,并防止用户恢复文件。此外,这款恶意软件还使用TOR网络与C&C服务器通信。

研究人员警告称,SOREBRECT还可以加密网络共享文件,即SOREBRECT会扫描网络寻找资产,并枚举开放式共享(包括文件夹、内容或通过该网络易访问的外围设备),之后它会启动到共享的连接,无论读取和写入访问是否可用,这款恶意软件都会对发现的共享进行加密。

保护措施E安全建议IT/系统管理员:

限制用户写入权限。

限制PsExec特权。

随时备份文件。

升级系统和网络降低遭受攻击的概率。

员工的安全常识培训。

部署多层安全机制。

本文转自d1net(转载)