上周,一位知名安全记者的个人网站遭到黑客连续两天的大规模攻击,最终被迫将其关闭。

此次黑客袭击力量在网络上从未出现过:是一支由一百多万物联网攻击装置组成的有规模的队伍。

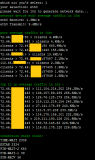

全球最大的因特网骨干网运营商Level3通信表示,这些黑客的身份尚不确定。他们在此次袭击中使用了两个分别由98万被入侵的设备和50万被入侵的设备组成的网络,其中多为网络互联摄像头,即黑客术语中所说的“僵尸网络”。黑客利用这些摄像头和其他不安全在线设备连接该记者的网站,对其进行大量请求,企图使其瘫痪。

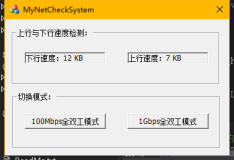

独立记者布莱恩·克雷布长期以来致力于揭露DDoS网络犯罪。据称,这些僵尸网络是导致其个人网站KrebsOnSecurity.com被黑的幕后黑手。此次网络攻击达到超过660Gbps的数据流量,是有史以来流量最大的一次黑客袭击。

更多信息请访问:The Internet of Things Will Turn Large-Scale Hacks into Real World Disasters

level3已经追踪了攻击克雷布斯网站中的一个僵尸网络近一个月。上周,他们发现黑客是利用该网络和另一个小型网络来攻击克雷布斯的个人网站。

“他们还在用那个网络。” Level 3通信的首席安全官戴尔·德鲁周三与Motherboard交谈中提到,“包括今天早上。”

安全研究员仍在调查此次攻击,并努力找出其背后的力量。但是那些一直从事网站安全保护,防止DDoS攻击的人员一致认为,由于其惊人的波及范围及对物联僵尸网络的使用,使此次黑客攻击毫无先例可循。

“这是我们所见过的规模最大的一次网络攻击。”马丁·麦克如是说。他是Akamai的高级安全研究员,他们公司从上周起为克雷布斯提供安全保护。

然而,现在还不清楚黑客是否使用了这两个网络的所有力量或其中一部分。德鲁表示,黑客使用了120万僵尸网络节点来攻击克雷布斯的网站。但是,麦克本人更倾向于深入研究此次攻击的细节,他认为,Akamai检测到的信息并未显示出上述数据的准确性。(Akamai早前为克雷布斯提供免费网站安全保护,但因阻截黑客流量耗资巨大,也已决定放弃。)

克雷布斯的网络攻击事件和近几周类似的网络攻击事例可能预示着新时代的到来,即黑客利用物联网设备或者恶意软件攻击。一些人认为这个噩梦终会到来。

Cloudflare公司提供DDoS保护,其创始人马修·普林斯表示,“我们开始意识到对安全等级低的装置,黑客造成的影响是破坏性的。我不知道多少机构见识过僵尸网络的攻击力,但不得不说,这是难以避免的。黑客对克雷布斯的攻击结束后,网上的其他用户不可避免的会受到同样的攻击。”

克雷布斯网站受到的攻击是非比寻常的,一则规模和数量庞大,一则攻击方式十分直接。过去几年,黑客通过虚假服务器,使恶意流量激增,对DDoS发起猛烈攻击。网络攻击中,服务器会产生大量反馈信息。这种扩大及反馈式的攻击会增强黑客的攻击力度。

然而,在这种情况下,谁是幕后发起者,谁将火力全开。

普林斯说,“黑客并不只发送那些能轻易识别的垃圾信息,他们还会发送相对合法的信息。”

物联网的僵尸军是如何形成的

据Level 3,攻击克雷布斯的大量僵尸网设备中,大多数是由美国摄像机和DVR生产商DAHUA技术有限公司生产的网络互联摄像头。该公司证实,到八月底,已有一百万强大的僵尸网络存在。

德鲁解释道,黑客们找到系统漏洞,控制大多数DAHUA摄像机,通过形成大量随机用户,以获得在Linux系统运行下的控制权。

黑客将恶意软件与服务器捆绑形成僵尸网络,对网站进行DDoS攻击,并用勒索软件进行敲诈。根据level3和相关网络攻击调查员所说,恶意软件是之前名为 Lizkebab, BASHLITE, Torlus and gafgyt等组织的一分子,目标直指Linux服务器。

“这些摄像头将会持续曝光一段时间。”

玛莎韦伯是BackConnect DDoS公司的技术主管。据其所言,黑客利用的是最新的循环恶意软件家族,现在被称为Mirai。

Mirai的传播速度很快。一名安全研究员将外表像ADSL路由器并运行Linux操作系统的六个虚拟机在线上投放使用。换句话说,这和Mirai的攻击目标十分相像,简直就是一套蜜罐技术。

这名为保护身份而化名“Jack B”的研究人员在网上聊天时告诉我,利用恶意软件家族攻击目标平均仅需要15分钟。

DAHUA未对这些评论做出回应。但德鲁表示该公司已得知了漏洞,并在努力解决这个问题。他说,DAHUA现在没有办法来远程解决这个安全漏洞,同时客户需要下载新的固件并更新摄像头。

“这些摄像头将会持续曝光一段时间.”德鲁说。

然而,僵尸网络并不仅仅由DAHUA设备组成。毕竟与我交谈过的研究人员还列出了其他的嵌入式设备,比如家用路由器和Linux服务器。

侦探小说

这种攻击的虚假通信量来源较多,其特性使得我们很难准确定位谁才是真正的幕后黑手。

在过去的几个星期里,克雷布斯背后的攻击者似乎一直在使用同一个僵尸网络或用相似手段攻击其他目标,如里约奥运会的官方网站。据Arbor Networks,此次攻击的速度为每秒540兆。

此次攻击使用了一种设计很像通用路由封装(GRE)数据包的通信方式。就DDoS攻击协议来说,这是一个不同寻常的选择。正如记者报道,克雷布斯攻击背后的黑客也使用了GRE通信方式。

同样在上周,法国的托管服务提供商OVH悄悄地报道了一系列的大型DDoS攻击事件,据记录可知速度高达900Gbps甚至1Tbps。

OVH拒绝表态,因此,针对克雷布斯的攻击是否与其相关就不得而知。

某些隐含证据直指lizard squad和Poodlecorp之类的团体,他们曾因使用DDoS攻击,破坏游戏平台和网站而闻名。

Lizard Squad曾使用Lot infecting恶意软件,而其后继者Mirai据说则是一个建立了百万强大僵尸网络的恶意软件。但是任何人都有可能使用此类恶意软件新衍的生品。

上周,一名名为Bannedoffline的黑客发文说他参加了网络攻击。

但他只是众多黑客中的一员。

Baaned在网上与我交谈说道,“我并不是唯一一个讨厌克雷布斯和他网站的人,至少在黑客团体中,没人喜欢他。”

名为Cripthepoodle的黑客声称曾是Poodlecorp中一员,并表示该组织也参与了此次攻击。

他说,“他们喜欢制造声势,后果越混乱越好。”

上周,克雷布斯暂时关闭了网站,Poodle 在其半官方账号上发文嘲笑他,不过该贴最近已经删掉了。当然,这更多是嘲讽他总是定期报道和曝光黑客组织。

无论此次黑客袭击的幕后主使是谁,可以肯定的是,他们不仅会受到安全研究员的追踪,还将面对法律的制裁。(FBI有意对其是否将对网络攻击进行调查做出回应。)

根据普林斯和level 3的看法,此次针对克雷布斯的网站攻击影响范围巨大,导致某些网络路线瘫痪,整个互联网的部分网络也受到DDoS的波及。可能那些在Netflix(全球十大视频网站中唯一收费站点)上观看视频或收发邮件的用户并未注意到这一问题,但网络服务运营商及当局肯定知道这一情况。

“如果有人在网上发起黑客攻击,且其规模已然大到影响了整个互联网的基本运行,用不了多久就会被找到。”普林斯表示。

即使此次攻击的黑客被抓了,这些危及物联网的大规模DDoS攻击也只是黑客袭击大军中的敢死队,其他犯罪分子必然会效仿他们的行为。

普林斯称,“我敢说,现在肯定有15岁的孩子正在围捕他们可以破坏或控制的闭路电视摄像头。”

或者用Akamai的话来说,“这是互联网世界的坏现象。”

本文由 安全客 翻译,转载请注明“转自安全客”,并附上链接。

本文转自d1net(转载)