日前,市场营销公司We Are Social发布的一份报告显示,金正恩领导下的朝鲜只允许其国家0.03%的人口访问网络。这个数字引发了大家对朝鲜互联网建设水平的关注,但是朝鲜也从未公开过有关国内互联网基础建设与运营的相关信息,这些都属于核心秘密信息。

据相关资料显示,朝鲜的互联网一般是比较核心的机构和人员在使用。他们有自己的内部网络Kwangmyong,意为“光明”,2000年开通,包括搜索引擎、电子邮箱、新闻页面以及一个浏览器。

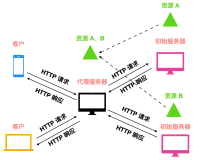

外部互联网的任何内容要进入内部网,必须得经过朝鲜政府官员的审核,并通过手工上传才能实现。

在朝鲜,“光明”是全网民的“希望”

不过,虽然这个网络是向所有民众开放的,但事实上目前在使用这个网络的人非常少,因为朝鲜人民想要购买一台电脑是需要得到政府的许可,而且几乎得花费掉三个月的工资。

只有那些政治领导人及其家人、高等大学就读的学生,以及朝鲜网络战争部门的成员才能获得真正的互联网访问。

“红星”之火,可以燎原?

朝鲜所使用的操作系统——红星(Red Star),是他们自己在Linux操作系统的基础上自行研发、改进的,更适合朝鲜国情的“深度定制”款。

然而,Red Star并没有那么简单,如果你以为朝鲜只是简单地换个皮肤、预装些软件,那就太低估他们了。

据悉,旧版红星操作系统与Windows几乎相同,新版的界面则与苹果OS X相似,但最关键的是,这是一款监控级别为“恐怖”的操作系统,简称“神监控”!

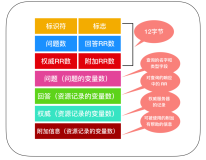

Red Star的研究者Niklaus Schiess此前在采访中介绍到,该系统定时严密监视用户可能做出的不当修改并及时应对,同时还会给插入的USB设备里的所有文件添加特殊水印。

简单来说,系统会自动使用当前电脑的硬盘序列号为标签,将其加密后添加到USB存储中所含的任何图片或视频上作为标记。

他们还使用了大量可以提高系统安全性的技巧。例如预装防火墙,对某些系统核心文件进行额外保护。

同时,有一个小程序会不断遍历所有这些关键文件以检测文件是否被人动手脚。

有些网络不是你想用,想用就能用……

不过,虽然覆盖范围还比较小,朝鲜的移动网络基础设施比较完善。朝鲜目前约有170万部手机在使用。朝鲜境内的外国人可以利用3G网络访问互联网,但是朝鲜民众却不能这么做。

2014年的时候,美国有线电视新闻网(CNN)对朝鲜网络报道过,称朝鲜全国只有1024个已知IP地址,且并非每个IP地址只针对一台电脑。

当然在社交方面,朝鲜也有自己版本的Facebook,不过,只能在上面发布生日信息……

另外,关于朝鲜建设内部信息高速路的技术究竟来自哪里,始终是一个谜,朝鲜方面不对外透露。

韩国《先驱经济》指出,世界卫生组织曾向朝鲜提供用于远程医疗的计算机、照相机等设备。

此外没有消息称其他国际机构向朝鲜提供过用于建设光纤网络的设备和技术。即使朝鲜的高科技工厂能够制造相关设备,其技术来源仍然是一个谜。

“难道我们上的是互联网??”

对于网民只有约7200个的情况,我国网友们也是一番热议,看看他们是怎么说的:

结语:

众所周知,朝鲜对国内各个方面的管控都比较严格,拥有私家车都是件稀罕事儿,能用上互联网的网民更是不多。在国际环境变幻莫测和国内政权代际交替情势下,朝鲜互联网发展正在经历曲折的发展历程。

好的一点是,在信息时代,互联网的重要性给朝鲜当局带来了很大的压力。金正恩执政后,朝鲜当局大力推进信息科技和网络发展,内联网普及速度加快,不过就是对国际互联网依然严格限制。

本文转自d1net(转载)