容器安全对于CoreOS的第一个container runtime rkt的产品发布是至关重要的。这被认为比Docker更适合大规模部署。

随着安全为中心的rkt第一个产品版本在上周发布,容器市场持续升温。

开源项目首次可用的一年后,rkt container application runtime(容器应用程序运行)的1.0版本聚焦于安全性和应用部署的定制角色,它也是市场上用户可以部署Linux containers的另一种选择。

CoreOS把rkt定位于比Docker在整体应用框架中有更多模块组件。其推进力已经扩展到组成和打包容器来构建整个建立和运行容器化应用的平台之外。

Rkt仍会与Docker image合作,其他生态系统内伙伴已经为1.0发布版添加了围绕监视、网络和runtime images的注册表、将Docker images转换为rkt images等方面的附加功能。通过与Intel的合作,用户也可以把rkt作为更高额外安全性的虚拟机发布。

CoreOS计划把rkt集成到Tectonic中,这是它商业的Kubernetes平台。Kubernetes和其他配套工具还跟Docker Swarm之类的服务竞争。

Deis,是 Engine Yard的一个部门,也是开源平台的服务供应商。它为大型企业生产Docker容器,不过在按比例延长用途后它遇到了一些问题。Docker团队一直全力支持解决这些问题,但是随着Docker继续为其客户端添加表面区域,它离Deis所需要的简单的稳如磐石的容器引擎距离越发遥远,位于旧金山的Engine Yard的CTO Gabriel Monroy如是说。

“我们仅仅需要某样东西能就做一件事,并且做好,”他说道。

Deis已经做了测试定标,并用rkt做了原型。他们计划最终为runtime用rkt替换Docker,同时维持Docker image格式,Monroy补充道。

Calico项目,是一个由Metaswitch赞助的开源网络堆栈,支持Docker和rkt,尽管它认为后者在尺度上更合适,伦敦Metaswitch Networks 方案架构总监Christopher Liljenstolpe说。他解释道,Docker有更多的机制环绕着它,而rkt需要相对少的运行组件。

“Docker非常想提供一套完全整合的垂直堆栈,这是他们已经着手建造东西的方式。”他说。“CoreOS更多是关于模块化。你可以拿走你需要的然后留下其余的。”

自从Docker在2013年闯入人们的视野并在一年后发布它第一个商业版本以来,容器已经是IT里最引人议论的技术之一。CoreOS在2015年晚些时候发布rkt时吸引了人们的注意,同时批评Docker作为容器引擎的安全性。

CoreOS CEO Alex Polvi关注了Docker模型,该模型需要大量操作才能在Docker daemon上运行——这是他对1.0发布版的观点。

“不做Docker的重写,永远会有突出的安全问题,”他说。“我们建立rkt来定位结构性问题,而打了轻量补丁的Docker是无法定位这些问题的。”

根据Polvi 的说法,Rkt遵循优先隔离的Unix哲学。用户可以选择消除运行API server作为root的需要,或者与互联网对话以上传或下载图像。

Docker拒绝特别对CoreOS索赔进行评论。两家公司都非常严肃的采取安全措施,尽管是从不同的角度达到,Fintan Ryan(位于缅因州Portland的RedMonk的分析师)解释道。顾客会选择最能满足他们需求的,但更加公平的比较——更激烈的竞争,会随着容器之上的软件而到来。

“市场对所有人来说绝对会变的很大,因此这肯定会有若干不同的方法来实现。” Ryan说。

Docker和CoreOS为了共同的经济利益而斗争,但他们也通过开放容器主动权,并肩合作对抗世界上一些最大的技术供应商以建立一个标准的容器格式和runtimes。

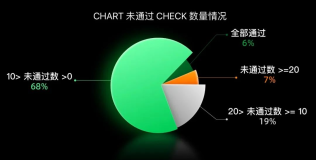

来自451研究机构的分析师调查了198名高级IT专家。根据关于云计算的企业调查声音中基于纽约公司2015年第三季度期,其中有64%的人的主要容器供应商是Docker,而10%人是rkt。

当新技术像Docker出现那样受欢迎,市场就敞开了替代技术的大门,451的研究经理Jay Lyman说。Rkt曾帮助保持Docker在前进上的诚实,并提升了其对容器安全更大的关注。

“这是经典的教育其他项目的开源软件竞争者,”Lyman说。“当有超过一个可行的替代者出现,对Docker和rkt都会有帮助。”

本文转自d1net(转载)