3月16日消息,据今日美国报道,几乎所有国家都在从事某种形式的网络间谍活动,但俄罗斯却能从中脱颖而出。这并非是因为该国出动了情报人员或军方人员,而是将网络袭击外包给繁荣的地下网络黑客。虽然这种情况在情报界早已众所周知,但在雅虎网络袭击案件中俄罗斯情报人员受到指控,这个秘密最终被公之于众。

美国前国土安全部长迈克尔·切尔托夫(Michael Chertoff)在接受电话采访时称:“从利用犯罪组织充当合伙人的角度来看,俄罗斯做得最好。”指控4名俄罗斯人对雅虎发动大规模网络袭击,是美国政府首次正式承认切尔托夫所谓的“邪恶联盟”,即俄罗斯境内的黑客罪犯与俄罗斯情报部门之间秘密合作。

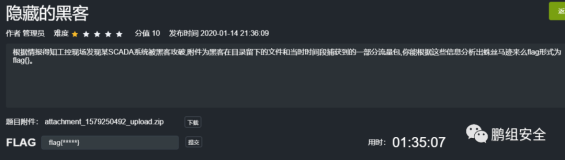

图:FBI特工表示,尽管美国与俄罗斯之间没有签署引渡条约,但他希望2名参与2014年雅虎网络袭击事件的俄罗斯情报人员能在美国受审

美国专家表示,这起诉讼揭开了“遮羞布”,俄罗斯不仅参与了这些活动,还为那些效力于政府的犯罪黑客提供免于起诉的保护。如今身为安全与风险管理咨询公司Chertoff Group执行主席的切尔托夫说:“在进行这类网络袭击时,已经有相关机制让俄罗斯政府混淆黑客的身份。”

网络情报公司Flashpoint的资深情报分析师维塔利·克雷莫斯(Vitali Kremez)说,在俄罗斯,外包网络袭击更有意义,因为这是该国网络人才的方法。俄罗斯的技术学院是世界上最好的,每年都会培养出大批技术娴熟的毕业生。但是由于科技行业不景气,许多人最终只能从事地下犯罪活动。

克雷莫斯说:“俄罗斯没有硅谷,无法为科技繁荣提供最好的条件。”而为地下网络工作,可让技术人员过上奢华的生活,开上漂亮的汽车,享受自由的旅行,其收入是情报人员或军人都无法媲美的。令克雷莫斯感到好奇的是,情报界与黑客之间的联系到底有多紧密?他说:“他们都在同样的地下生态系统中。”

图:美国官员指控4名俄罗斯人与雅虎网络袭击事件有关。1人有望在加拿大被捕,其他人都在俄罗斯境内。在遭到黑客袭击消息曝光后,Verizon下调了收购雅虎的报价。

在雅虎网络袭击事件中,2名黑客和2名俄罗斯情报人员受到指控。1名特工是俄罗斯联邦安全局的迪米特里·多库恰耶夫(Dmitry Dokuchaev),他曾使用化名花费大量时间游荡在俄罗斯地下犯罪网络中。克雷莫斯说:“事实上,多库恰耶夫还是名为Verify的俄罗斯地下论坛的资助者,他非常活跃,看起来根本不像特工,更像网络罪犯。”

5亿被黑的雅虎用户账号实际上是俄罗斯政府寻找特定目标信息的副产物。在这些账号中,俄罗斯特工可以寻找他们感兴趣的特定目标的链接,然后利用获得的证书继续深入挖掘信息。对个人以及他们不同网络账号感兴趣的信息黑客越多,开发钓鱼电子邮件越容易,也更有可能引诱账号主人点击危险链接。

在此过程中,网络罪犯可以出于个人目的利用这些数据,为此双方都能从中获益。切尔托夫说:“对于情报界和犯罪组织来说,这是个宝藏。”这起案件可能为那些认为“国家支持的黑客袭击只针对政府机构”的公司敲响警钟。从很多方面来看,用户信息都像是在被掠夺。这就像古代士兵赢得战斗后,可以掠夺任何东西作为奖励。

计算机安全公司Imperva营销副总裁蒂姆·马修斯(Tim Matthews)说:“在这种情况下,收集了政治目标(包括运输和金融服务领域商业实体雇员)的数据后,黑客获得的战利品就是5亿雅虎用户的数据。”雅虎案件可能改变情报界与黑客之间的关系。

本文转自d1net(转载)