马来西亚《星洲日报》17日刊文称,若要防堵漏洞被骇客利用,或者避免系统漏洞可能导致网络灾难,就必须靠科技界、软件使用者,包括政府和其他用户,共同合作加以防范。

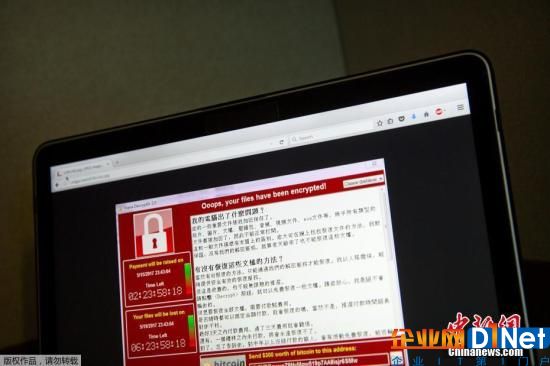

资料图为2017年5月13日,一台位于北京的笔记本电脑屏幕上显示的勒索病毒界面。

文章摘编如下:

肆虐全球的勒索软件5月12日感染了数以万计的电脑,骇客恶意加密电脑信息并勒索解密赎金,受影响范围被形容为“史无前例”。

勒索软件主要利用了存在微软“Windows操作系统”漏洞的电脑。除了导致企业无法运转,从美洲到亚洲的医院和学校的网络系统也都因此而瘫痪,影响了正常运作。

事件爆发后即进入周末,由于尚未确定幕后黑手,全球都在担心5月15日星期一上班开启电脑后,情况会进一步恶化。但情况并没有想象中严重,相信企业和政府部门的网络人员已经在周末做好软件更新,成功制止病毒继续肆虐。

无论如何,网络安全专家警告,勒索软件可能会出现升级版本卷土重来,以更大范围肆虐,再度令全球网络安全敲响警钟。目前国际执法部门正联手追查发动攻击的骇客,并朝假设是刑事案的方向调查。

微软公司在这起事故上批评美国国家安全局(NSA)作业系统存有漏洞,让骇客有机可乘。美国政府研发的EternalBlue黑客工具被指被盗,落入骇客手中,导致大规模的公共损害。据了解,这已经不是第一次有政府的资源被骇客利用。

诚如微软总裁史密斯所言,政府在发现作业系统存有漏洞后应当及时告知软件制作方,切勿悄悄销售、收藏、利用,更不应让其流入别有用心的人手中。换句话说,政府在享用科技带来的便利时,应当有责任感,不应该忽视电脑及网络系统的漏洞可以带来的重大影响。须知现在几乎任何一个领域都依赖网络和电脑运作。而在网络的黑暗世界中有一股势力则在伺机而动,企图从中牟利。

政府和各大软件用户应该确保定期更新系统的保安程序。事实是,被骇客利用,存有漏洞的系统,可以通过3月发布的更新程序预防,唯但大部分用户都没有更新。若要防堵漏洞被骇客利用,或者避免系统漏洞可能导致网络灾难,就必须靠科技界、软件使用者,包括政府和其他用户,共同合作加以防范。

如今,全球经济体遭到网络攻击的风险越来越大,亡羊补牢,为时未晚。

本文转自d1net(转载)